auditoria de sistemas informatizados - geolan.com.br · Diretor: Ailton Nazareno Soares Diretora...

Transcript of auditoria de sistemas informatizados - geolan.com.br · Diretor: Ailton Nazareno Soares Diretora...

Universidade do Sul de Santa Catarina

Palhoça

UnisulVirtual

2007

Auditoria de Sistemas Informatizados

Disciplina na modalidade a distância

auditoria_de_sistemas_informatiz1 1auditoria_de_sistemas_informatiz1 1 22/12/2006 12:17:0022/12/2006 12:17:00

auditoria_de_sistemas_informatiz2 2auditoria_de_sistemas_informatiz2 2 22/12/2006 12:17:0422/12/2006 12:17:04

Apresentação

Parabéns, você está recebendo o livro didático da disciplina Auditoria de Sistemas Informatizados.

O processo de ensino e aprendizagem na UnisulVirtual leva em conta instrumentos que se articulam e se complementam, portanto, a construção de competências se dá sobre a articulação de metodologias e por meio das diversas formas de ação/mediação.

São elementos desse processo:

O livro didático;

O EVA (Espaço UnisulVirtual de Aprendizagem);

Atividades de avaliação (complementares, a distância e presenciais).

Os materiais didáticos foram construídos especialmente para este curso, levando em consideração o seu perfi l e as necessidades da sua formação. Como os materiais estarão, a cada nova versão, recebendo melhorias, pedimos que você encaminhe suas sugestões, sempre que achar oportuno, via professor tutor ou monitor.

Recomendamos que antes de você começar os seus estudos, verifi que as datas-chave e elabore o seu plano de estudo pessoal, garantindo assim a boa produtividade no curso. Lembre-se: você não está só nos seus estudos. Conte com o Sistema Tutorial da UnisulVirtual sempre que precisar de ajuda ou alguma orientação.

Desejamos que você tenha êxito neste curso!

Equipe UnisulVirtual

auditoria_de_sistemas_informatiz3 3auditoria_de_sistemas_informatiz3 3 22/12/2006 12:17:0422/12/2006 12:17:04

auditoria_de_sistemas_informatiz4 4auditoria_de_sistemas_informatiz4 4 22/12/2006 12:17:0422/12/2006 12:17:04

Abílio Bueno Neto

Davi Solonca

Palhoça

UnisulVirtual

2007

Design instrucional

Dênia Falcão de Bittencourt

Viviane Bastos

3ª edição

Auditoria de Sistemas Informatizados

Livro didático

auditoria_de_sistemas_informatiz5 5auditoria_de_sistemas_informatiz5 5 22/12/2006 12:17:0522/12/2006 12:17:05

Copyright © UnisulVirtual 2006

Nenhuma parte desta publicação pode ser reproduzida por qualquer meio sem a prévia autorização desta instituição.

Ficha catalográfi ca elaborada pela Biblioteca Universitária da Unisul

005.8B94 Bueno Neto, Abílio

Auditoria de sistemas informatizados : livro didático / Abílio Bueno Neto, Davi Solonca ; design instrucional Dênia Falcão de Bittencourt, Viviane Bastos. – 3. ed. rev. e atual. Palhoça : UnisulVirtual, 2007.

190 p. : il. ; 28 cm.

Inclui bibliografi a.

1. Sistemas de segurança. 2. Computadores – Medidas de segurança. I. Solonca, Davi. II. Bittencourt, Dênia Falcão de. III. Bastos, Viviane. IV. Título.

CréditosUnisul - Universidade do Sul de Santa CatarinaUnisulVirtual - Educação Superior a Distância

Campus UnisulVirtualRua João Pereira dos Santos, 303Palhoça - SC - 88130-475Fone/fax: (48) 3279-1541 e3279-1542E-mail: [email protected]: www.virtual.unisul.br

Reitor UnisulGerson Luiz Joner da Silveira

Vice-Reitor e Pró-Reitor AcadêmicoSebastião Salésio Heerdt

Chefe de gabinete da ReitoriaFabian Martins de Castro

Pró-Reitor AdministrativoMarcus Vinícius Anátoles da Silva Ferreira

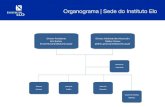

Campus SulDiretor: Valter Alves Schmitz NetoDiretora adjunta: Alexandra Orsoni

Campus NorteDiretor: Ailton Nazareno SoaresDiretora adjunta: Cibele Schuelter

Campus UnisulVirtualDiretor: João VianneyDiretora adjunta: Jucimara Roesler

Equipe UnisulVirtual

AdministraçãoRenato André LuzValmir Venício Inácio

BibliotecáriaSoraya Arruda Waltrick

Cerimonial de FormaturaJackson Schuelter Wiggers

Coordenação dos CursosAdriano Sérgio da CunhaAna Luisa MülbertAna Paula Reusing PachecoCátia Melissa S. Rodrigues (Auxiliar)Charles CesconettoDiva Marília FlemmingItamar Pedro BevilaquaJanete Elza Felisbino Jucimara RoeslerLilian Cristina Pettres (Auxiliar)Lauro José BallockLuiz Guilherme Buchmann FigueiredoLuiz Otávio Botelho LentoMarcelo CavalcantiMauri Luiz HeerdtMauro Faccioni FilhoMichelle Denise Durieux Lopes DestriMoacir HeerdtNélio HerzmannOnei Tadeu DutraPatrícia AlbertonPatrícia PozzaRaulino Jacó BrüningRose Clér E. Beche

Design Gráfi coCristiano Neri Gonçalves Ribeiro (coordenador) Adriana Ferreira dos SantosAlex Sandro XavierEvandro Guedes MachadoFernando Roberto Dias ZimmermannHigor Ghisi LucianoPedro Paulo Alves TeixeiraRafael PessiVilson Martins Filho

Equipe Didático-PedagógicaAngelita Marçal FloresCarmen Maria Cipriani PandiniCaroline BatistaCarolina Hoeller da Silva BoeingCristina Klipp de OliveiraDaniela Erani Monteiro Will

Dênia Falcão de BittencourtEnzo de Oliveira MoreiraFlávia Lumi MatuzawaKarla Leonora Dahse NunesLeandro Kingeski PachecoLigia Maria Soufen TumoloMárcia LochPatrícia MeneghelSilvana Denise GuimarãesTade-Ane de AmorimVanessa de Andrade ManuelVanessa Francine CorrêaViviane BastosViviani Poyer

Logística de Encontros PresenciaisMarcia Luz de Oliveira (Coordenadora) Aracelli AraldiGraciele Marinês LindenmayrGuilherme M. B. PereiraJosé Carlos TeixeiraLetícia Cristina BarbosaKênia Alexandra Costa HermannPriscila Santos Alves

Logística de MateriaisJeferson Cassiano Almeida da Costa (coordenador)Eduardo Kraus

Monitoria e SuporteRafael da Cunha Lara (coordenador)Adriana SilveiraCaroline MendonçaDyego RachadelEdison Rodrigo ValimFrancielle ArrudaGabriela Malinverni BarbieriJosiane Conceição LealMaria Eugênia Ferreira CeleghinRachel Lopes C. PintoSimone Andréa de CastilhoTatiane SilvaVinícius Maycot Serafi m

Produção Industrial e SuporteArthur Emmanuel F. Silveira (coordenador)Francisco Asp

Projetos CorporativosDiane Dal MagoVanderlei Brasil

Secretaria de Ensino a DistânciaKarine Augusta Zanoni(secretária de ensino)Ana Luísa Mittelztatt Ana Paula Pereira Djeime Sammer Bortolotti Carla Cristina SbardellaFranciele da Silva BruchadoGrasiela MartinsJames Marcel Silva RibeiroLamuniê SouzaLiana Pamplona Marcelo PereiraMarcos Alcides Medeiros JuniorMaria Isabel AragonOlavo LajúsPriscilla Geovana PaganiSilvana Henrique SilvaVilmar Isaurino Vidal

Secretária ExecutivaViviane Schalata Martins

TecnologiaOsmar de Oliveira Braz Júnior(coordenador)Ricardo Alexandre BianchiniRodrigo de Barcelos Martins

Edição – Livro Didático

Professores ConteudistasAbílio Bueno NetoDavi Solonca

Design InstrucionalDênia Falcão de BittencourtViviane Bastos

Projeto Gráfi co e CapaEquipe UnisulVirtual

DiagramaçãoVilson Martins FilhoEvandro Guedes Machado(3º edição)

Revisão Ortográfi caRevisare

auditoria_de_sistemas_informatiz6 6auditoria_de_sistemas_informatiz6 6 22/12/2006 12:17:0522/12/2006 12:17:05

Palavras dos professores . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 09Plano de estudo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

UNIDADE 1 – Introdução à auditoria de sistemas informatizados . . . . . 15UNIDADE 2 – Organização da auditoria . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53UNIDADE 3 – Política de segurança de informações . . . . . . . . . . . . . . . . . . 81UNIDADE 4 – Plano de contingência e de continuidade de negócios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111UNIDADE 5 – Auditoria de sistemas informação . . . . . . . . . . . . . . . . . . . . 141

Para concluir o estudo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 179Referências . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 181Sobre os professores conteudistas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 185Respostas e comentários das atividades de auto-avaliação . . . . . . . . . . . . 187

Sumário

auditoria_de_sistemas_informatiz7 7auditoria_de_sistemas_informatiz7 7 22/12/2006 12:17:0522/12/2006 12:17:05

auditoria_de_sistemas_informatiz8 8auditoria_de_sistemas_informatiz8 8 22/12/2006 12:17:0622/12/2006 12:17:06

Palavras dos professores

A profi ssão de auditor já existe há um bom tempo, mas com o passar dos tempos muitas mudanças ocorreram no mundo dos negócios, fazendo com que a profi ssão de auditor também sofresse algumas alterações. O auditor de sistemas informatizados é uma pessoa que acima de tudo deve estar atenta às novidades de mercado, pois todos os dias são descobertas novas formas de se invadir os computadores e redes.

São vários os desafi os que devem ser ultrapassados por um auditor, pois com os constantes avanços tecnológicos, auditar sistemas torna-se cada dia mais difícil.

Um dos objetivos deste livro é minimizar de alguma forma, parte da carência de informação nesta área, que é nova, mas desde seu início muito promissora.

Um dos desafi os de se escrever sobre este assunto é que os livros que tratam de segurança de informações são muito técnicos, o que pode difi cultar o aprendizado. De outra parte, os livros que tratam sobre auditoria deixam, muito a desejar no que diz respeito a atualizações tecnologicas. Este desafi o foi o principal motivador para se escrever a respeito deste assunto.

Esperamos que este trabalho sirva de fonte de consulta para auditores iniciantes, para analistas de sistemas de informação que passaram a ser auditores e para executivos que pretendem formar a sua equipe de auditores.

Seja bem-vindo à disciplina Auditoria de Sistemas Informatizados.

auditoria_de_sistemas_informatiz9 9auditoria_de_sistemas_informatiz9 9 22/12/2006 12:17:0622/12/2006 12:17:06

auditoria_de_sistemas_informatiz10 10auditoria_de_sistemas_informatiz10 10 22/12/2006 12:17:0622/12/2006 12:17:06

Plano de estudo

O plano de estudo tem por objetivo orientar você no desenvolvimento da disciplina. Ele possui elementos que o ajudarão a conhecer o seu contexto e a organizar o seu tempo de estudo.

Ementa da disciplina

Fundamentos. Responsabilidades legais. Classifi cação de serviços. Procedimentos genéricos e específi cos para exames e seus respectivos relatórios e certifi cados. Aspectos de auditoria de controle geral, segurança, aplicações, desempenho, fraude, uso do sistema e equipamentos. Pontos de controle e trilhas de auditoria. Controle pré-operacional, operacional, de processamento e documental. Relatório de auditoria de sistemas. Auditoria computadorizada: validação de valores, programas específi cos de auditoria, verifi cação lógica dos programas, monitoria on-line do sistema.

Créditos: 4

Objetivo(s)

Geral

Desenvolver habilidades para realização de auditoria de sistemas nos diversos campos de atuação.

Específi cos

Estudar os conceitos que envolvem a auditoria.

Conhecer a organização de um trabalho de auditoria.

auditoria_de_sistemas_informatiz11 11auditoria_de_sistemas_informatiz11 11 22/12/2006 12:17:0622/12/2006 12:17:06

12

Conhecer os diversos componentes de uma política de segurança.

Identifi car a necessidade e as características de um plano de continuidade de negócios.

Identifi car os passos necessários de um trabalho de auditoria de sistemas de informação.

Agenda de atividades

Verifi que com atenção o cronograma no “EVA” e organize-se para acessar periodicamente o espaço das disciplinas cursadas. Lembre-se que o sucesso nos seus estudos depende da priorização do tempo para a leitura, da realização de análises e sínteses do conteúdo e da interação com os seus colegas e professor tutor.

Antes de iniciar a realização das atividades de avaliação, leia com atenção os critérios de avaliação apresentados pelo professor tutor no plano de ensino da disciplina no “EVA”.

Não perca os prazos das atividades. Registre no espaço, a seguir, as datas-chave com base no cronograma disponibilizado no EVA.

auditoria_de_sistemas_informatiz12 12auditoria_de_sistemas_informatiz12 12 22/12/2006 12:17:0622/12/2006 12:17:06

13

Atividades

Avaliação a distância 1 (AD 1)

Avaliação presencial (AP)

Avaliação fi nal (AF)

Demais atividades (registro pessoal)

Habitue-se a usar o quadro para agendar e programar as atividades relativas ao desenvolvimento da disciplina.

auditoria_de_sistemas_informatiz13 13auditoria_de_sistemas_informatiz13 13 22/12/2006 12:17:0622/12/2006 12:17:06

14

auditoria_de_sistemas_informatiz14 14auditoria_de_sistemas_informatiz14 14 22/12/2006 12:17:0622/12/2006 12:17:06

UNIDADE 1

Introdução à auditoria de sistemas informatizados

Objetivos de aprendizagem

Ao fi nal desta unidade, você terá subsídios para:

contextualizar a evolução dos sistemas computacionais e da necessidade da segurança da informação.

entender o conceito de auditoria e, mais especifi camente, da auditoria de sistemas informatizados. compreender a importância da auditoria de sistemas informatizados.

conhecer os desafi os éticos e sociais da tecnologia da informação.

Seções de estudo

Apresentamos, a seguir, as seções para você estudar.

Seção 1 Evolução dos sistemas computacionais e de segurança da informação

Seção 2 Quais são os conceitos básicos da auditoria?

Seção 3 Qual é o tipo da auditoria objeto deste estudo?

Seção 4 Por que auditar?

Seção 5 Quais são os desafi os éticos da auditoria de sistemas informatizados?

Após a leitura dos conteúdos, realize as atividades de auto-avaliação propostas no fi nal da unidade e no EVA.

1

auditoria_de_sistemas_informatiz1 1auditoria_de_sistemas_informatiz1 1 22/12/2006 12:17:0622/12/2006 12:17:06

16

Universidade do Sul de Santa Catarina

Para início de estudo

Para você que está prestes a iniciar os estudos na área de auditoria, algumas considerações são necessárias.

Esta unidade pretende conceituar a auditoria de sistemas informatizados. Para que o seu conceito e importância fi quem claros, na primeira seção será abordada a evolução dos sistemas de informação.

Nas terceira e quarta seções são enfocados os desafi os éticos que permeiam a tecnologia de informação e a importância da auditoria nos sistemas informatizados.

Bom estudo!

Seção 1 – Evolução dos sistemas computacionais e dos de segurança da informação

Nem sempre o bem mais precioso de uma empresa se encontra no fi nal da sua linha de produção, na forma de um produto acabado ou de algum serviço prestado Ele pode estar nas informações relacionadas a este produto ou serviço.

A crescente utilização de soluções informatizadas nas diversas áreas de serviços exige níveis de segurança adequados e maior exposição dos valores e informações. A evolução da tecnologia de informação, migrando de um ambiente centralizado para um ambiente distribuído, interligando redes internas e externas, somada à revolução da Internet, mudou a forma de se fazer negócios. Isto fez com que as empresas se preocupassem mais com o controle de acesso às suas informações bem como a proteção dos ataques, tanto internos quanto externos.

Na época em que as informações eram armazenadas apenas em papel, a segurança era relativamente simples. Bastava trancar os documentos em algum lugar e restringir o acesso físico àquele local. Com as mudanças tecnológicas e o uso de computadores de grande porte, a estrutura de segurança já fi cou um pouco

auditoria_de_sistemas_informatiz2 2auditoria_de_sistemas_informatiz2 2 22/12/2006 12:17:0622/12/2006 12:17:06

17

Auditoria de Sistemas Informatizados

Unidade 1

mais sofi sticada, englobando controles lógicos, porém ainda centralizados. (CRONIN, 1996)

Com a chegada dos computadores pessoais e das redes de computadores que conectam o mundo inteiro, os aspectos de segurança atingiram tamanha complexidade que há a necessidade de desenvolvimento de equipes cada vez mais especializadas para a sua implementação e gerência.

Paralelamente, os sistemas de informação também adquiriram uma importância vital para a sobrevivência da maioria das organizações modernas, já que, sem computadores e redes de comunicação, a prestação de serviços de informação pode se tornar inviável.

A esta constatação, você pode adicionar o fato de que hoje em dia não existem mais empresas que não dependam da tecnologia da informação, num maior ou menor grau. Pelo fato de que esta mesma tecnologia permitiu o armazenamento de grande quantidade de informações em um local restrito e centralizado, criou-se aí uma grande oportunidade ao acesso não autorizado.

A segurança da informação tornou-se estratégica, pois interfere na capacidade das organizações de realizarem negócios e no valor de seus produtos no mercado.

Em tempos de economia nervosa e racionalização de investimentos, a utilização de recursos deve estar focada naquilo que mais agrega ao valor do negócio.

Visando minimizar as ameaças, a ISO (International Standardization Organization) e a ABNT (Associação Brasileira de Normas Técnicas), em sintonia com a ISO, publicaram uma norma internacional para garantir a segurança das informações nas empresas, a ISO 17799:1. As normas ISO e ABNT são resultantes de um esforço internacional que consumiu anos de pesquisa e desenvolvimento para se obter um modelo de segurança efi ciente e universal.

auditoria_de_sistemas_informatiz3 3auditoria_de_sistemas_informatiz3 3 22/12/2006 12:17:0722/12/2006 12:17:07

18

Universidade do Sul de Santa Catarina

Quais são as ameaças?

Este modelo tem como característica principal tentar preservar a disponibilidade, a integridade e o caráter confi dencial da informação.

O comprometimento do sistema de informações, por problemas de segurança, pode causar grandes prejuízos à organização. Diversos tipos de incidentes podem ocorrer a qualquer momento, podendo atingir a informação confi dencial, a integridade e disponibilidade.

Problemas de quebra de confi dência, por vazamento ou roubo de informações sigilosas, podem expor para o mercado ou concorrência as estratégias ou tecnologias da organização, eliminando um diferencial competitivo, comprometendo a sua efi cácia, podendo perder mercado e até mesmo ir à falência.

Problemas de disponibilidade podem ter um impacto direto sobre o faturamento, pois deixar uma organização sem matéria-prima ou sem suprimentos importantes ou mesmo, o impedimento de honrar compromissos com clientes, prejudicam sua imagem perante os clientes, gerando problemas com custos e levando a margem de lucro a fi car bem comprometida.

Problemas de integridade, causados por invasão ou fatores técnicos em dados sensíveis, sem uma imediata percepção, irão impactar sobre as tomadas de decisões. Decisões erradas fatalmente reduzirão o faturamento ou aumentarão os custos, afetando novamente a margem de lucros.

A invasão da página de Internet de uma empresa, com modifi cação de conteúdo, ou até mesmo a indisponibilidade de serviços on-line, revela a negligência com a segurança da informação e causa perdas fi nanceiras a quem sofreu algum tipo de ataque.

auditoria_de_sistemas_informatiz4 4auditoria_de_sistemas_informatiz4 4 22/12/2006 12:17:0722/12/2006 12:17:07

19

Auditoria de Sistemas Informatizados

Unidade 1

Contudo, você pode inferir que elementos fundamentais para a sobrevivência das empresas estão relacionados com segurança da informação, a qual contribui muito para a sua lucratividade e sobrevivência, ou seja, agrega valor ao negócio e garante o retorno do investimento feito.

Agora que você pode entender a importância para uma organização de tomar medidas para salvaguardar suas informações, acompanhe, na próxima seção, conceitos básicos para quem começa a estudar auditoria.

Seção 2 – Quais são os conceitos básicos da auditoria?

Alguns conceitos básicos relacionados com a auditoria são: campo, âmbito e área de verifi cação.

O campo compõe-se de aspectos como: objeto, período e natureza da auditoria.

O objeto é defi nido como o “alvo” da auditoria, pode ser uma entidade completa (corporações públicas ou privadas, por exemplo).

Período a ser fi scalizado pode ser um mês, um ano ou, em alguns casos, poderá corresponder ao período de gestão do administrador da instituição.

A natureza da auditoria poderá ser operacional, fi nanceira ou de legalidade, por exemplo. Na seqüência, você estudará com mais detalhes a natureza (ou tipo) da auditoria.

O âmbito da auditoria pode ser defi nido como a amplitude e exaustão dos processos de auditoria, ou seja, defi ne o limite de aprofundamento dos trabalhos e o seu grau de abrangência.

A área de verifi cação pode ser conceituada como sendo o conjunto formado pelo campo e âmbito da auditoria.

auditoria_de_sistemas_informatiz5 5auditoria_de_sistemas_informatiz5 5 22/12/2006 12:17:0722/12/2006 12:17:07

20

Universidade do Sul de Santa Catarina

A auditoria é uma atividade que engloba o exame das operações, processos, sistemas e responsabilidades gerenciais de uma determinada entidade, com o objetivo de verifi car sua conformidade com certos objetivos e políticas institucionais, orçamentos, regras, normas ou padrões.

Os procedimentos de auditoria formam um conjunto de verifi cações e averiguações que permite obter e analisar as informações necessárias à formulação da opinião do auditor.

Controle é a fi scalização exercida sobre as atividades de pessoas, órgãos, departamentos ou sobre produtos, para que estes não se desviem das normas ou objetivos previamente estabelecidos. Existem três tipos de controles.

Preventivos usados para prevenir fraudes, erros ou vulnerabilidades. (senhas de acesso a algum sistema informatizado, por exemplo)

Detectivos usados para detectar fraudes, erros, vulnerabilidades (por exemplo: Log de eventos de tentativas de acesso a um determinado recurso informatizado)

Corretivos usados para corrigir erros ou reduzir impactos causados por algum sinistro (planos de contingência, por exemplo)

Um dos objetivos desses controles é, primeiramente, a manutenção do investimento feito pela corporação em sistemas informatizados, tendo em vista que os sistemas de informação interconectados de hoje desempenham um papel vital no sucesso empresarial de um empreendimento.

A internet e as redes internas similares, ou intranets, e as redes interorganizacionais externas, as chamadas extranets, podem fornecer a infra-estrutura de informação que uma empresa necessita para operações efi cientes, administração efi caz e vantagem competitiva. Entretanto, os sistemas de informação também precisam apoiar as estratégias de negócios, os processos empresariais e as estruturas organizacionais e culturais de

um empreendimento.

auditoria_de_sistemas_informatiz6 6auditoria_de_sistemas_informatiz6 6 22/12/2006 12:17:0722/12/2006 12:17:07

21

Auditoria de Sistemas Informatizados

Unidade 1

Esses controles também têm como objetivo evitar que algum sinistro venha a ocorrer; não conseguindo evitar, tentar fazer com que o impacto seja pequeno e, se mesmo assim, o impacto for grande, ter em mãos processos que auxiliem a reconstrução do ambiente.

O que precisa ser controlado?

Em geral, é um check-list que contempla os itens a serem verifi cados durante a auditoria. A concepção desses procedimentos antes do início dos processos de auditoria é de suma importância porque garantirá um aumento da produtividade e da qualidade do trabalho. Como exemplo, pode-se citar que, para o bom andamento de uma partida de futebol, não é aconselhável mudar as regras do jogo enquanto o mesmo estiver acontecendo; faz-se isto antes de começar a partida.

Os chamados “achados” de auditoria são fatos importantes observados pelo auditor durante a execução dos trabalhos.

Apesar de que geralmente são associados a falhas ou vulnerabilidades, os “achados” podem indicar pontos fortes da corporação auditada. Para que eles façam parte do relatório fi nal de auditoria, os mesmos devem ser relevantes e baseados em fatos e evidências incontestáveis.

Os papéis de trabalho são registros que evidenciam atos e fatos observados pelo auditor.

Esses registros podem estar em forma de documentos, tabelas, listas de verifi cações, planilhas, arquivos, entre outros. Estes documentos são a base para o relatório de auditoria, pois contêm registro da metodologia utilizada, procedimentos, fontes de informação, enfi m, todas as informações relacionadas ao trabalho de auditoria.

auditoria_de_sistemas_informatiz7 7auditoria_de_sistemas_informatiz7 7 22/12/2006 12:17:0722/12/2006 12:17:07

22

Universidade do Sul de Santa Catarina

Já na fase da concepção do relatório, são feitas as recomendações de auditoria.

Elas são medidas corretivas possíveis, sugeridas pela instituição fi scalizadora ou pelo auditor em seu relatório, para corrigir as defi ciências detectadas durante o trabalho de verifi cação de vulnerabilidades ou defi ciências. Dependendo da competência ou posição hierárquica do órgão fi scalizador, essas recomendações podem se transformar em determinações a serem cumpridas. (DIAS, 2000)

Seção 3 – Qual é o tipo de auditoria objeto deste estudo?

Vários autores fazem uma classifi cação ou denominação formal sobre a natureza ou sobre os diversos tipos de auditorias existentes. Os tipos mais comuns são classifi cados quanto: à forma de abordagem, ao órgão fi scalizador e à área envolvida. Acompanhe, a seguir, quais são elas:

Tabela 1 – Classifi cação dos tipos de auditoria

Classifi cação Tipos de auditoria Descrição

Quanto à forma de abordagem:

Auditoria horizontal auditoria com tema específi co, realizada em várias entidades ou serviços paralelamente.

Auditoria orientada focaliza uma atividade específi ca qualquer ou atividades com fortes indícios de fraudes ou erros.

Quanto ao órgão fi scalizador:

Auditoria interna

auditoria realizada por um departamento interno, responsável pela verifi cação e avaliação dos sistemas e procedimentos internos de uma entidade. Um de seus objetivos é reduzir a probabilidade de fraudes, erros, práticas inefi cientes ou inefi cazes. Este serviço deve ser independente e prestar contas diretamente à classe executiva da corporação.

Auditoria externa

auditoria realizada por uma empresa externa e independente da entidade que está sendo fi scalizada, com o objetivo de emitir um parecer sobre a gestão de recursos da entidade, sua situação fi nanceira, a legalidade e regularidade de suas operações.

Auditoria articulada

trabalho conjunto de auditorias internas e externas, devido à superposição de responsabilidades dos órgãos fi scalizadores, caracterizado pelo uso comum de recursos e comunicação recíproca dos resultados.

auditoria_de_sistemas_informatiz8 8auditoria_de_sistemas_informatiz8 8 22/12/2006 12:17:0822/12/2006 12:17:08

23

Auditoria de Sistemas Informatizados

Unidade 1

Quanto à área envolvida

Auditoria de programas de governo

Acompanhamento, exame e avaliação da execução de programas e projetos governamentais.Auditoria do planejamento estratégico – verifi ca se os principais objetivos da entidade são atingidos e se as políticas e estratégias são respeitadas.

Auditoria administrativa engloba o plano da organização, seus procedimentos, diretrizes e documentos de suporte à tomada de decisão.

Auditoria contábil

é relativa à fi dedignidade das contas da instituição. Esta auditoria, consequentemente, tem como fi nalidade fornecer alguma garantia de que as operações e o acesso aos ativos se efetuem de acordo com as devidas autorizações.

Auditoria fi nanceira

conhecida também como auditoria das contas. Consiste na análise das contas, da situação fi nanceira, da legalidade e regularidade das operações e aspectos contábeis, fi nanceiros, orçamentários e patrimoniais, verifi cando se todas as operações foram corretamente autorizadas, liquidadas, ordenadas, pagas e registradas.Auditoria de legalidade – conhecida como auditoria de conformidade. Consiste na análise da legalidade e regularidade das atividades, funções, operações ou gestão de recursos, verifi cando se estão em conformidade com a legislação em vigor.

Auditoria operacional

incide em todos os níveis de gestão, nas fases de programação, execução e supervisão, sob a ótica da economia, efi ciência e efi cácia. Analisa também a execução das decisões tomadas e aprecia até que ponto os resultados pretendidos foram atingidos.

Auditoria de sistemas informatizados

tipo de auditoria essencialmente operacional, por meio da qual os auditores analisam os sistemas de informática, o ambiente computacional, a segurança de informações e o controle interno da entidade fi scalizada, identifi cando seus pontos fortes e defi ciências.

Destas auditorias, qual delas é o seu objeto de estudo?

É a auditoria de sistemas informatizados. E como já foi conceituada, a auditoria de sistemas informatizados é um tipo de auditoria operacional, ou seja, analisa a gestão de recursos, focalizando os aspectos de efi ciência, efi cácia, economia e efetividade.

auditoria_de_sistemas_informatiz9 9auditoria_de_sistemas_informatiz9 9 22/12/2006 12:17:0822/12/2006 12:17:08

24

Universidade do Sul de Santa Catarina

Dependendo da área de verifi cação escolhida, este tipo de auditoria pode abranger:

todo o ambiente de informática ou

a organização do departamento de informática. Além disso, pode ainda contemplar:

os controles sobre banco de dados, redes de comunicação e de computadores e

controles sobre os aplicativos.

Deste modo, sob o ponto de vista dos tipos de controles citados, a auditoria pode ser separada em duas grandes áreas:

Auditoria de segurança de informações - este tipo de auditoria em ambientes informatizados determina a postura ou situação da corporação em relação à segurança. Avalia a política de segurança e os controles relacionados com aspectos de segurança, enfi m, controles que infl uenciam o bom funcionamento dos sistemas de toda a organização. São estes:

Avaliação da política de segurança.

Controles de acesso lógico.

Controles de acesso físico.

Controles ambientais.

Plano de contingência e continuidade de serviços.

Controles organizacionais.

Controles de mudanças.

De operação dos sistemas.

Controles sobre o banco de dados.

Controles sobre computadores.

Controles sobre ambiente cliente-servidor.

auditoria_de_sistemas_informatiz10 10auditoria_de_sistemas_informatiz10 10 22/12/2006 12:17:0822/12/2006 12:17:08

25

Auditoria de Sistemas Informatizados

Unidade 1

Auditoria de aplicativos - este tipo de auditoria está voltado para a segurança e o controle de aplicativos específi cos, incluindo aspectos que fazem parte da área que o aplicativo atende, como: orçamento, contabilidade, estoque, marketing, RH, etc. A auditoria de aplicativos compreende:

Controles sobre o desenvolvimento de sistemas aplicativos.

Controles de entrada, processamento e saída de dados.

Controles sobre o conteúdo e funcionamento do aplicativo com relação à área por ele atendida.

Esses tipos de auditoria são comumente usados para se alcançarem altos padrões de qualidade no desenvolvimento de softwares: o mais famoso desses modelos é o CMM. (DIAS, 2000)

Uma vez compreendida a abrangência e o escopo da auditoria dos sistemas informatizados, compreenda, na seção seguinte, por que auditar.

Seção 4 – Por que auditar?

Um ditado popular diz que nenhuma corrente é mais forte que seu elo mais fraco; da mesma forma, nenhuma parede é mais forte que a sua porta ou janela mais fraca, de modo que você precisa colocar as trancas mais resistentes possíveis nas portas e janelas. De forma similar é o que acontece quando você implementa segurança em um ambiente de informações. Na realidade, o que se procura fazer é eliminar o máximo possível de pontos fracos ou garantir o máximo de segurança possível para os mesmos.

Acima de tudo, o bem mais valioso de uma empresa pode não ser o produzido pela sua linha de produção ou o serviço prestado, mas as informações relacionadas com este bem de consumo ou serviço. Ao longo da história, o ser humano sempre buscou o controle das

auditoria_de_sistemas_informatiz11 11auditoria_de_sistemas_informatiz11 11 22/12/2006 12:17:0822/12/2006 12:17:08

26

Universidade do Sul de Santa Catarina

informações que lhe eram importantes de alguma forma; isto é verdadeiro mesmo na mais remota antiguidade. O que mudou desde então foram as formas de registros e armazenamento das informações; se na pré- história e até mesmo nos primeiros milênios da idade antiga o principal meio de armazenamento e registro de informações era a memória humana, com o advento dos primeiros alfabetos isto começou a mudar. Mas foi somente nos últimos dois séculos que as informações passaram a ter importância crucial para as organizações humanas.

Atualmente, não há organização humana que não seja altamente dependente da tecnologia de informações, em maior ou menor grau. E o grau de dependência agravou-se muito em função da tecnologia de informática, que permitiu acumular grandes quantidades de informações em espaços restritos. O meio de registro é, ao mesmo tempo, meio de armazenamento, meio de acesso e meio de divulgação.

Esta característica traz conseqüências graves para as organizações, por facilitar os ataques de pessoas não-autorizadas.

Por exemplo, um banco não trabalha exatamente com dinheiro, mas com informações fi nanceiras relacionadas com valores seus e de seus clientes. A maior parte destes dados é de natureza sigilosa, por força de determinação legal ou por se tratarem de informações de natureza pessoal, que controlam ou mostram a vida econômica dos clientes, os quais podem vir a sofrer danos, caso elas sejam levadas a público.

Independente do setor da economia em que a empresa atue, as informações estão relacionadas com seu processo de produção e de negócios, políticas estratégicas, de marketing, cadastro de clientes, etc. Não importa o meio físico em que as informações estão armazenadas, elas são de valor inestimável não só para a empresa que as gerou, como também para seus concorrentes. Em último caso, mesmo que as informações não sejam sigilosas, na maioria das vezes elas estão relacionadas com atividades diárias da empresa que, sem elas, poderia ter difi culdades.

auditoria_de_sistemas_informatiz12 12auditoria_de_sistemas_informatiz12 12 22/12/2006 12:17:0922/12/2006 12:17:09

27

Auditoria de Sistemas Informatizados

Unidade 1

Tradicionalmente, as empresas dedicam grande atenção de seus ativos físicos e fi nanceiros, mas pouca ou até mesmo nenhuma atenção aos ativos de informação que possuem; esta proteção tradicional pode nem mesmo visar um bem valioso. Da mesma forma que seus ativos tangíveis, as informações envolvem três fatores de produção tradicionais: capital, mão-de-obra e processos. Assim, ainda que as informações não sejam passíveis do mesmo tratamento fi sco-contábil que os outros ativos, do ponto de vista do negócio, elas são um ativo da empresa e, portanto, devem ser protegidas. Isto vale tanto para as informações como para seus meios de suporte, ou seja, para todo o ambiente de informações. (O`BRIEN, 2002).

A fi gura 1.1 mostra os fatores econômicos de uma organização, onde o capital, a mão-de-obra e os processos geram os ativos de uma empresa, ou seja, os produtos, os bens e a informações.

Figura 1.1 – Fatores econômicos de produção.Fonte: Caruso&Steff en (1999)

Numa instituição fi nanceira, o ambiente de informações não está apenas restrito à área de informática, ele chega a mais longínqua localização geográfi ca onde haja uma agência ou representação de qualquer tipo. Enquanto na área de informática os ativos de informação estão armazenados, em sua maior parte, em meios magnéticos, nas áreas fora deste ambiente eles ainda estão representados em grande parte por papéis, sendo muito tangíveis e de entendimento mais fácil por parte de seres humanos.

É importante ressaltar que muitas empresas não sobrevivem mais que poucos dias a um colapso do fl uxo de informações, não importando o meio de armazenamento das informações.

auditoria_de_sistemas_informatiz13 13auditoria_de_sistemas_informatiz13 13 22/12/2006 12:17:0922/12/2006 12:17:09

28

Universidade do Sul de Santa Catarina

E, dada à característica de tais empreendimentos, que no caso de bancos é essencialmente uma relação de confi ança, é fácil prever que isto acarretaria completo descontrole sobre os negócios e até uma corrida ao caixa. A atual dependência das instituições fi nanceiras em relação à informática está se estendendo por toda a economia, tornando aos poucos todas as empresas altamente dependentes dos computadores e, conseqüentemente, cada vez mais sensíveis aos riscos representados pelo eventual colapso do fl uxo de informações de controle gerencial.

Os riscos são agravados em progressão geométrica à medida que informações essenciais ao gerenciamento dos negócios são centralizadas e, principalmente, com o aumento do grau de centralização. Ainda que estes riscos sejam sérios, as vantagens dessa centralização são maiores, tanto sob aspectos econômicos, quanto sob aspectos de agilização de processos de tomada de decisão em todos os níveis. Esta agilização é tanto mais necessária, quanto maior for o uso de facilidades de processamento de informação pelos concorrentes.

É preciso, antes de qualquer coisa, cercar o ambiente de informações com medidas que garantam sua segurança efetiva a um custo aceitável, pois é impossível obter-se segurança total já que, a partir de um determinado nível, os custos envolvidos tornam-se cada vez mais onerosos e superam os benefícios obtidos. Estas medidas devem estar claramente descritas na política global de segurança da organização, delineando as responsabilidades de cada grau da hierarquia e o grau de delegação de autoridade e, muito importante, estarem claramente sustentadas pela alta direção.

A segurança, mais que estrutura hierárquica, os homens e os equipamentos envolvem uma postura gerencial, que ultrapassa a tradicional abordagem da maioria das empresas.

Dado ao caráter altamente dinâmico que as atividades relacionadas com o processamento de informações adquiriram ao longo do tempo, a política de segurança de informações deve ser a mais ampla e mais simples possível.

auditoria_de_sistemas_informatiz14 14auditoria_de_sistemas_informatiz14 14 22/12/2006 12:17:0922/12/2006 12:17:09

29

Auditoria de Sistemas Informatizados

Unidade 1

Como conseqüência da informatização, outros aspectos começam a ser levantados, o acúmulo centralizado de informação, causando um sério problema para a segurança.

Os riscos inerentes ao processo agravaram-se e um estudo mais detalhado sobre eles teve que ser realizado.

Uma pesquisa realizada pela Módulo Security Solutions aponta os potenciais riscos aos quais a informação está sujeita. A fi gura 2 mostra que a principal ameaça às organizações é o vírus de computador.

Figura 1.2 – Principais ameaças às informações nas organizaçõesFonte: 9ª Pesquisa Nacional sobre Segurança da Informação – Módulo Security Solutions (2003)

As ameaças podem ser defi nidas como sendo agentes ou condições incidentes que comprometem as informações e seus ativos, por meio da exploração de vulnerabilidades.

F

auditoria_de_sistemas_informatiz15 15auditoria_de_sistemas_informatiz15 15 22/12/2006 12:17:0922/12/2006 12:17:09

30

Universidade do Sul de Santa Catarina

O que caracteriza as vulnerabilidades?

As vulnerabilidades podem ser conceituadas como sendo fragilidades presentes ou associadas a ativos que manipulam e/ou processam informações, que podem ser exploradas por ameaças, permitem a ocorrência de um incidente de segurança, afetando negativamente um ou mais princípios da segurança da informação: caráter confi dencial, integridade e disponibilidade.

As vulnerabilidades por si só não provocam incidentes de segurança, porque são elementos passivos. Porém, quando possuem um agente causador, como ameaças, esta condição favorável causa danos ao ambiente.

As vulnerabilidades podem ser:

Físicas

instalações prediais fora do padrão;

salas de CPD mal planejadas;

a falta de extintores, detectores de fumaça e outros para combate a incêndio em sala com armários e fi chários estratégicos;

risco de explosões, vazamentos ou incêndio.

Naturais os computadores são suscetíveis a desastres naturais, como incêndios, enchentes, terremotos, tempestades, e

outros, como falta de energia, o acúmulo de poeira, o aumento de umidade e de temperatura, etc.

Hardware falha nos recursos tecnológicos (desgaste, obsolescência, má utilização) ou erros durante a instalação.

Software erros na aquisição de softwares sem proteção ou na confi guração podem ter como conseqüência uma maior quantidade de acessos indevidos, vazamentos de informações, perda de dados ou indisponibilidade do recurso quando necessário.

Mídias discos, fi tas, relatórios e impressos podem ser perdidos ou danifi cados. A radiação eletromagnética pode afetar diversos tipos de mídias magnéticas.

Comunicação acessos de intrusos ou perda de comunicação.

Humanas

rotatividade de pessoal,

falta de treinamento,

compartilhamento de informações confi denciais na execução de rotinas de segurança,

erros ou omissões;

ameaça de bomba, sabotagens, distúrbios civis, greves, vandalismos, roubos, destruição da propriedade ou dados, invasões ou guerras.

auditoria_de_sistemas_informatiz16 16auditoria_de_sistemas_informatiz16 16 22/12/2006 12:17:0922/12/2006 12:17:09

31

Auditoria de Sistemas Informatizados

Unidade 1

O que é ser Hacker?

O termo genérico para identifi car quem realiza ataques em um sistema de computadores é hacker. Porém, esta generalização possui diversas ramifi cações, pois cada ataque apresenta um objetivo diferente.

Por defi nição, hacker são aqueles que utilizam seus conhecimentos para invadir sistemas, sem a intenção de causar danos às vítimas, mas como um desafi o às suas habilidades.

Os hackers possuem grande conhecimento de sistemas operacionais e linguagens de programação. Constantemente buscam mais conhecimento, compartilham o que descobrem e jamais corrompem dados intencionalmente.

O termo hacker também é defi nido pela RFC-2828 (2000) como sendo alguma pessoa com um grande interesse e conhecimento em tecnologia, não utilizando eventuais falhas de seguranças descobertas em benefício próprio.

Como se tornou um termo genérico para invasores de redes, o termo hacker freqüentemente é usado para designar os elementos que invadem sistemas para roubar informações e causar danos.

O termo correto para este tipo de invasor seria cracker ou intruder, que também é utilizado para designar àqueles que decifram códigos e destroem proteções de softwares.

O termo cracker ou intruder é defi nido pela RFC-2828 como sendo alguém que tenta quebrar a segurança ou ganhar acesso a sistemas de outras pessoas sem ser convidado, não sendo, obrigatoriamente, uma pessoa com grande conhecimento de tecnologia como o hacker.

auditoria_de_sistemas_informatiz17 17auditoria_de_sistemas_informatiz17 17 22/12/2006 12:17:0922/12/2006 12:17:09

32

Universidade do Sul de Santa Catarina

O termo hacker existe desde o ano de 1960. A palavra começou a ser usada pelos membros do Tech Model Rail Club, do Instituto de Tecnologia de Massachusetts (MIT), e indicava pessoas com capacidades técnicas para proezas que ninguém mais conseguia. Na área de informática, este termo foi usado para designar programadores prodigiosos, de técnica apurada, visivelmente superior.

Podemos classifi car essas pessoas em várias categorias:

Carders – Aqueles que fazem compras com cartão de crédito alheio ou gerado, ou seja, os carders têm grande facilidade em fazer compras via internet ou em outro meio.

Hackers – Pessoas com um grande interesse e conhecimento em tecnologia, não utilizando eventuais falhas de seguranças em benefício próprio. Porém, não destroem dados.

Crackers – Os crackers são como os hackers, porém gostam de ver a destruição. Eles invadem e destroem só para ver o caos formado. Eles apagam todo o sistema sempre deixando a sua marca registrada.

Phreacking – São os piratas da telefonia. Eles fazem tudo o que é relativo aos telefones, convencionais ou celulares. (SPYMAN, 2002).

Existem muitas maneiras de se atacar os sistemas de informação de uma organização. Na fi gura 3 está disponibilizada uma pesquisa mostrando um balanço dos tipos de ataques mais usados nos cinco últimos anos. Esta pesquisa foi realizada pelo departamento de crimes de computador do FBI.

auditoria_de_sistemas_informatiz18 18auditoria_de_sistemas_informatiz18 18 22/12/2006 12:17:1022/12/2006 12:17:10

33

Auditoria de Sistemas Informatizados

Unidade 1

Figura 3 – Tipos de ataques mais utilizadosFonte: CSI/FBI 2003 Computer Crime and Security Survey (2003)

As mais famosas técnicas de ataques às redes corporativas são:

Quebra de Senha – O quebrador de senha, ou cracker, é um programa usado pelo hacker para descobrir uma senha do sistema. Uma das formas de quebra são os testes de exaustão de palavras, a decodifi cação criptográfi ca, etc.

Denial of Service – Também conhecido como DoS, estes ataques de negação de serviço são aborrecimentos semelhantes aos mails bomba, porém muito mais ameaçadores porque eles podem incapacitar temporariamente uma rede corporativa ou um provedor de acesso. É um ataque que consiste em sobrecarregar um servidor com uma quantidade excessiva de solicitações de serviços. Sua fi nalidade não é o roubo de dados, mas a indisponibilidade de serviço. Existem variantes deste ataque, como o DoS distribuído, chamado DDoS, ou seja, a tentativa de sobrecarregar o I/O de algum serviço é feita de vários locais ao mesmo tempo.

auditoria_de_sistemas_informatiz19 19auditoria_de_sistemas_informatiz19 19 22/12/2006 12:17:1022/12/2006 12:17:10

34

Universidade do Sul de Santa Catarina

Cavalo de tróia – É um programa disfarçado que executa alguma tarefa maligna. Um exemplo, o usuário roda um jogo qualquer que foi pego na internet. O jogo instala o cavalo-de-tróia, que abre uma porta TCP (Transmission Control Protocol) no micro para a invasão. Este software não propaga a si mesmo de um computador para outro. Há também o cavalo-de-tróia dedicado a roubar senhas e outros dados.

Mail Bomb – É considerado como dispositivo destrutivo. Utiliza a técnica de inundar um computador com mensagens eletrônicas. Em geral, o agressor usa um script para gerar um fl uxo contínuo de mensagens e abarrotar a caixa postal de alguém. A sobrecarga tende a provocar uma negação de serviço, ou um DoS no servidor de correio eletrônico. Não há perda de dados na maioria dos casos.

Phreacking – é o uso indevido das linhas telefônicas, fi xas e celulares. No passado, os phreackers empregavam gravadores de fi ta e outros dispositivos para produzir sinais de controle e enganar o sistema de telefonia. Conforme as companhias telefônicas foram reforçando a segurança, as técnicas foram fi cando cada vez mais difíceis. Hoje em dia é uma atividade muito elaborada, que poucos conhecem.

Scanners de Porta – São programas que buscam portas TCP abertas por onde pode ser feita uma invasão. Para que a varredura não seja percebida pela vítima, alguns scanners testam as portas de um computador durante muitos dias, em horários aleatórios.

Smurf – É outro tipo de ataque de negação de serviço. O agressor envia uma rápida seqüência de solicitações de ping (um teste para verifi car se um servidor está acessível) para um endereço de brodcast. Usando spoofi ng, o cracker faz com que o servidor de broadcast encaminhe as respostas não para o seu endereço, mas para o da vítima. Assim o computador alvo é inundado pelo Ping.

auditoria_de_sistemas_informatiz20 20auditoria_de_sistemas_informatiz20 20 22/12/2006 12:17:1122/12/2006 12:17:11

35

Auditoria de Sistemas Informatizados

Unidade 1

Spoofi ng – É a técnica de se fazer passar por outro computador da rede para conseguir acesso a um sistema. Há muitas variantes, como o spoofi ng de IP. Para executá-lo, o invasor altera o cabeçalho dos pacotes IP, de modo que pareça estar vindo de uma outra máquina, possivelmente, uma que tenha cesso liberado.

Sniff er – É um programa ou dispositivo que analisa o tráfego na rede. Sniff ers são úteis e usados normalmente para o gerenciamento de redes. Porém nas mãos erradas, é uma ferramenta poderosa no roubo de informações sigilosas.

Vírus – São programas desenvolvidos para alterar softwares instalados em um computador, ou mesmo apagar todas as informações existentes no computador. Possuem comportamento semelhante ao vírus biológico, multiplicam-se, precisam de hospedeiros, esperam o momento certo para o ataque e tentam se esconder para não serem exterminados. A internet e o correio eletrônico são hoje os principais meios de propagação de vírus. A RFC-2828 defi ne vírus como sendo um software com a capacidade de se duplicar, infectando outros programas. Um vírus não pode se auto-executar, requer que o programa hospedeiro seja executado para ativá-lo.

Worm – São programas auto-replicantes que não alteram arquivos, mas residem na memória ativa e se duplicam por meio de redes de computador. Os worms utilizam recursos do sistema operacional para ganhar acesso ao computador e, ao se replicarem, usam recursos do sistema, tornando as máquinas lentas e interrompendo outras funções. Um worm é um programa de computador que pode se auto-executar, propagar-se pelos computadores de uma rede, podendo consumir os recursos do computador destrutivamente (RFC-2828, 2000).

auditoria_de_sistemas_informatiz21 21auditoria_de_sistemas_informatiz21 21 22/12/2006 12:17:1122/12/2006 12:17:11

36

Universidade do Sul de Santa Catarina

Após ter acompanhado esta série de possíveis vulnerabilidades, acreditamos que você esteja convencido de que auditar é preciso, não é mesmo?

Auditar é preciso porque o uso inadequado dos sistemas informatizados pode impactar uma sociedade. Informação com pouca precisão pode causar a alocação precipitada de recursos dentro das corporações e as fraudes podem ocorrer devido à falta de sistemas de controle.

Então, para garantir que os investimentos feitos em tecnologia da informação retornem para a empresa na forma de lucros, custos menores e um menor custo total de propriedade é que o auditor de sistemas informatizados irá atuar. De posse dos objetivos, normas ou padrões da corporação o auditor irá verifi car se tudo está funcionando como deveria.

Ainda para ilustrar a importância da atuação do auditor, acompanhe, na seqüência, algumas estatísticas sobre os ataques aos sistemas de informação.

A Tabela 2 mostra quais são as medidas tomadas pelas organizações no que diz respeito à segurança no ano de 2003.

Tabela 2 – As medidas de segurança mais utilizadas pelas empresas brasileiras no ano de 2003.

“TOP 10” MEDIDAS DE SEGURANÇA MAIS IMPLEMENTADAS

Ranking 2003 Medidas de Segurança %

1º Antivírus 90

2º Sistema de backup 76,5

3º Firewall 75,5

4º Política de segurança 72,5

5º Capacitação técnica 70

6º Software de controle de acesso 64

7º Segurança física na sala de servidores 63

8º Proxy server 62

9º Criptografi a 57

10º Análise de riscos 56

Fonte: 9ª Pesquisa Nacional sobre Segurança da Informação – Módulo Security Solutions (2003)

auditoria_de_sistemas_informatiz22 22auditoria_de_sistemas_informatiz22 22 22/12/2006 12:17:1122/12/2006 12:17:11

37

Auditoria de Sistemas Informatizados

Unidade 1

O maior investimento em TI por profi ssionais da área foi em antivirus, já que uma grande quantidade de empresas tem sofrido ataques ou até mesmo deixou de fi car com seus serviços disponíveis. Logo em seguida, a maior preocupação são os sistemas de backup. E veja que a política de segurança está em quarto lugar.

Nota-se pela pesquisa da fi gura 5 que o roubo de informações e a negação de serviço, ou seja, parar de disponibilizar dados, informações e aplicações são os ataques que mais dão prejuízos para as organizações.

Figura 5 – Perdas fi nanceiras relacionadas com os tipos de ataques realizadosFonte: CSI/FBI 2003 Computer Crime and Security Survey (2003)

auditoria_de_sistemas_informatiz23 23auditoria_de_sistemas_informatiz23 23 22/12/2006 12:17:1122/12/2006 12:17:11

38

Universidade do Sul de Santa Catarina

Apesar das vulnerabilidades, não são todas as empresas que prontamente investem em sistemas de segurança de informações, porque os responsáveis por manter o ambiente funcionando enfrentam algumas difi culdades para conseguir estes recursos.

Figura 6 – Principais obstáculos para a implementação da SegurançaFonte: 9ª Pesquisa Nacional sobre Segurança da Informação – Módulo Security Solutions (2003)

Falta de consciência dos executivos (23%), difi culdade em demonstrar o retorno (18%) e custo de implementação (16%) foram considerados os três principais obstáculos para implementação da segurança nas empresas, como ilustrado na fi gura 7. (MÓDULO, 2003)

Quando questionados sobre a fonte de informações para se obter discernimento a respeito do que fazer quando se trata de segurança, os entrevistados se mostraram bastante informados a respeito, e apontaram as referências, normas e legislações que falam sobre o assunto.

auditoria_de_sistemas_informatiz24 24auditoria_de_sistemas_informatiz24 24 22/12/2006 12:17:4722/12/2006 12:17:47

39

Auditoria de Sistemas Informatizados

Unidade 1

Figura 7 – Adequação a legislação / Normas e RegulamentaçãoFonte: 9ª Pesquisa Nacional sobre Segurança da Informação – Módulo Security Solutions (2003)

Sobre as legislações, normas e regulamentações de segurança que norteiam suas organizações, 63,5% dos entrevistados apontaram a ISO 17799; 37% as publicações do Governo Federal (decreto 4553 e outros); 30% as publicações do Banco Central (resolução 2554 e outras); 27% a Regulamentação da ICP-Brasil; 20% o COBIT e 20% as Publicações da CVM (Resolução 358 e outras).

Você compreendeu a importância de realizar auditoria de sistemas informatizados, conheceu as principais vulnerabilidades que ameaçam estes sistemas, bem como entendeu as funções de um auditor. A seção seguinte propõe que você estude e refl ita sobre os desafi os éticos da auditoria de sistemas informatizados.

auditoria_de_sistemas_informatiz25 25auditoria_de_sistemas_informatiz25 25 22/12/2006 12:17:4722/12/2006 12:17:47

40

Universidade do Sul de Santa Catarina

Seção 5 – Quais são os desafi os éticos da auditoria de sistemas informatizados?

Esta seção, convida você a realizar uma leitura e uma refl exão sobre assuntos que lhe farão entender melhor os desafi os éticos do auditor de sistemas informatizados. Para iniciar, realize uma breve refl exão sobre o dito por Aristóteles e a questão dos atos justos:

“Sendo os atos justos e injustos tais como os descrevemos, um homem age de maneira justa ou injusta sempre que pratica tais atos voluntariamente. Quando os pratica involuntariamente, seus atos não são justos nem injustos, salvo por acidente, isto é, porque ele fez muitas coisas que redundam em justiças ou injustiças. É o caráter voluntário ou involuntário do ato que determina se ele é justo ou injusto, pois, quando é voluntário, é censurado, e pela mesma razão torna-se um ato de injustiça; de forma que existem coisas que são injustas, sem que, no entanto sejam atos de injustiça, se não estiver presente também a voluntariedade”.

Pois é, dentro das corporações, questões éticas estão envolvidas em muitas decisões estratégicas, como por exemplo, no desenvolvimento de novos produtos, em questões ambientais ou até mesmo no salário de seus funcionários. Essas decisões podem, em alguns casos, afetar diretamente o desempenho da empresa. Por conseqüência, essas oportunidades podem envolver um verdadeiro desafi o à ética, não é mesmo?

Só para direcioná-lo mais no assunto em questão, considere que estamos no meio de uma revolução da informação, onde nossa capacidade de adquirir, manipular, armazenar e transmitir informações foi fortemente ampliada. Com a tecnologia da internet, atualmente é possível conseguir várias informações dos mais variados cantos do mundo em uma fração de segundos. Em contrapartida, graças a esta mesma tecnologia, várias oportunidades de práticas éticas ou não vieram à tona, não concorda? oportuno voltarmos nossa atenção para os

auditoria_de_sistemas_informatiz26 26auditoria_de_sistemas_informatiz26 26 22/12/2006 12:17:4722/12/2006 12:17:47

41

Auditoria de Sistemas Informatizados

Unidade 1

fundamentos fi losófi cos das questões éticas. Segundo O’Brien (2002), quatro fi losofi as éticas são básicas:

Egoísmo – o que é melhor para um determinado indivíduo é o correto.

Lei natural – os homens devem promover sua própria vida, propagar-se, buscar conhecimento do mundo, buscar relações íntimas com outras pessoas e submeter-se à autoridade legítima.

Utilitarismo – são corretas as ações que produzem o bem máximo para o maior número de pessoas.

Respeito pelas pessoas – as pessoas devem ser tratadas como fi m e não como meio para um fi m; e as ações são corretas se todos adotarem a regra moral pressuposta pela ação.

Afi nal o que é Ética?

A ética é uma característica inerente a toda ação humana e, por esta razão, é um elemento vital na produção da realidade social. Todo homem possui um senso ético, uma espécie de “consciência moral”, estando constantemente avaliando e julgando suas ações para saber se são boas ou más, certas ou erradas, justas ou injustas.

A ética está relacionada à opção, ao desejo de realizar a vida, mantendo com os outros relações justas e aceitáveis. Normalmente, está fundamentada nos ideais de bem e virtude, que são valores perseguidos por todo ser humano e cujo alcance se traduz numa existência plena e feliz.

Hoje, mais do nunca, a atitude dos profi ssionais em relação às questões éticas pode ser a diferença entre o seu sucesso ou fracasso. Ser ético nada mais é do que agir direito, proceder bem, sem prejudicar os outros. Ser ético é, também, agir de acordo com os valores morais de uma determinada sociedade. Essas regras morais são o resultado da própria cultura de

auditoria_de_sistemas_informatiz27 27auditoria_de_sistemas_informatiz27 27 22/12/2006 12:17:4822/12/2006 12:17:48

42

Universidade do Sul de Santa Catarina

uma comunidade. Elas variam de acordo com o tempo e sua localização no mapa.

A regra ética é uma questão de atitude, de escolha. Já a regra jurídica não prescinde de convicção íntima - as leis têm que ser cumpridas independentemente da vontade das pessoas. A ética não é algo superposto à conduta humana, pois todas as nossas atividades envolvem uma carga moral. A pessoa e a organização são mais efi cientes quando há congruência entre valores e as crenças a respeito de como o trabalho deve ser feito e as expectativas e exigências da organização em relação ao sucesso. (JACOMINO, 2000)

A empresa que almeje ser ética deve divulgar declarações precisas, defi nindo as regras e deve criar procedimentos de verifi cação para assegurar que todos na organização as estão cumprindo.

Por que é importante saber a importância das dimensões éticas na utilização da tecnologia da informação?

Um ponto de vista é quando você percebe, por exemplo, que o impacto causado pela tecnologia da informação sobre o emprego é uma preocupação ética muito importante e está diretamente relacionada ao uso dos computadores para se conseguir um determinado grau de automação. Não há dúvidas que ao advento dos sistemas informatizados veio aumentar a produtividade, ao mesmo tempo em que diminuiu a oferta de determinadas oportunidades de trabalho. Aplicações, computadores e máquinas automatizadas realizam tarefas que antes eram realizadas por vários trabalhadores.

O que existe hoje é uma procura por habilidades diferentes, formando o grupo de usuários de computadores e o grupo de administradores de computadores, de forma que, se você não tem uma ou outra habilidade, as chances de conseguir uma oportunidade de trabalho diminuem bastante.

Esta questão é um problema a ser superado no Brasil, onde 50% das vagas na área de tecnologia da informação não são preenchidas por falta de mão-de-obra qualifi cada. Apenas 11% dos jovens na faixa etária entre 18 e 24 anos cursam o ensino

auditoria_de_sistemas_informatiz28 28auditoria_de_sistemas_informatiz28 28 22/12/2006 12:17:4822/12/2006 12:17:48

43

Auditoria de Sistemas Informatizados

Unidade 1

superior e 64% da população empregada nem sequer completou o primeiro grau. Se o panorama nacional nos faz crer que a demanda por recursos humanos não será preenchida a curto prazo, está mais do que na hora das empresas baseadas no Brasil proporem soluções que visem minimizar este cenário e sejam capazes de transformar bits e bytes em poderosa vantagem competitiva para todos.

Nesta perspectiva, em contrapartida, surge a possibilidade da gestão do conhecimento, a qual, com uma coleção de processos, governa a criação, disseminação e utilização do conhecimento para atingir plenamente os objetivos da organização. A gestão do conhecimento lida principalmente com os aspectos que são críticos para a adaptação e sobrevivência da empresa diante de um ambiente de mudança crescente e descontínua.

O conhecimento é a chave para o poder nos negócios e as empresas que se voltam para a gestão do conhecimento, necessitam de uma abordagem que veja a organização como uma comunidade humana, cujo conhecimento coletivo representa um diferencial competitivo em relação à concorrência.

É no conhecimento coletivo que se baseiam as competências competitivas essenciais.

A Tecnologia da Informação tem um papel fundamental que muitas vezes tem sido negligenciado ou até mesmo tem passado despercebido na maioria das empresas e órgãos de informática.

As competências essenciais e o conhecimento coletivo baseiam-se em informações de negócio: conhecimento e experiência. O papel a ser desempenhado pela TI é estratégico: ajudar o desenvolvimento coletivo e o aprendizado contínuo, tornando mais fácil para as pessoas na organização compartilharem problemas, expectativas, idéias e soluções. E em meio a este ambiente competitivo do mundo contemporâneo, o principal desafi o das organizações está em estabelecer os padrões éticos nas relações entre pessoas e empresas.

auditoria_de_sistemas_informatiz29 29auditoria_de_sistemas_informatiz29 29 22/12/2006 12:17:4822/12/2006 12:17:48

44

Universidade do Sul de Santa Catarina

Como aplicar a ética no campo de novas tecnologias?

Não podemos ser inocentes e pensar que empresas são apenas entidades jurídicas. Empresas são formadas por pessoas e só existem por causa delas. Por trás de qualquer decisão, de qualquer erro ou imprudência estão seres de carne e osso. E são eles que vão viver a glória ou o fracasso da organização. Por isso, quando falamos de empresa ética, estamos falando de pessoas éticas. Uma política interna mal defi nida por um funcionário de qualquer nível pode denegrir dois dos maiores patrimônios de uma empresa: a marca e a imagem.

Além de ser individual, qualquer decisão ética tem por trás um conjunto de valores fundamentais. Muitas dessas virtudes nasceram no mundo antigo e continuam válidas até hoje. Eis algumas das principais: ser honesto em qualquer situação, ter coragem para assumir as decisões, ser tolerante e fl exível, ser íntegro e ser humilde.

A internet tem modifi cado o comportamento humano, incentivando a paixão pelo conhecimento, educação e cultura.

A sociedade contemporânea valoriza comportamentos que praticamente excluem qualquer possibilidade de cultivo de relações éticas. É fácil verifi car que o desejo obsessivo na obtenção, possessão e consumo da maior quantidade possível de bens materiais é o valor central na nova ordem estabelecida no mundo e que o prestígio social é concedido para quem consegue esses bens. Esse desejo se tornou mais voluptuoso e de acesso mais fácil depois da ascensão do comércio eletrônico na internet.

A pessoa que antes devia fazer um mínimo esforço para uma compra ou aquisição, hoje se vê diante de um mar de ofertas da tela do seu computador. O sucesso material passou a ser sinônimo de sucesso social e o êxito pessoal deve ser adquirido a qualquer custo.

auditoria_de_sistemas_informatiz30 30auditoria_de_sistemas_informatiz30 30 22/12/2006 12:17:4822/12/2006 12:17:48

45

Auditoria de Sistemas Informatizados

Unidade 1

Um dos campos mais carentes, no que diz respeito à aplicação da ética, é o das novas tecnologias e nisto inclui-se a internet.

Não existe uma legislação prevendo condutas ou regras e com isso fi ca muito perto o limite da ética no trabalho e exercício profi ssional. Uma das principais e mais evidentes realidades da internet é o individualismo extremo. Este fator, muitas vezes associado à falta de ética pessoal, tem levado alguns profi ssionais a defender seus interesses particulares acima dos interesses das empresas em que trabalham, colocando-as em risco.

Este quadro nos remete diretamente à questão da formação de recursos humanos, pois as pessoas são a base de qualquer tentativa de iniciar o resgate da ética nas empresas e nas relações de trabalho e gestão do conhecimento.

Ética, além de ser a ciência que estuda o comportamento moral das pessoas na sociedade, é um investimento. Um investimento que traz bons frutos a longo prazo. É importante entender que o conceito de que estender benefícios à sociedade é um meio concreto de abraçar a ética e criar uma boa imagem para a empresa. Na internet, por exemplo, é extremamente necessário se ter credibilidade para que a empresa possa sobreviver no comércio eletrônico. (SROUR, R. H., 1998)

O ambiente organizacional sob a ótica da ética na gestão do conhecimento

O conhecimento antropológico nos ensina que não se deve confundir normas morais, socialmente praticadas, com pautas abstratas, universais e anistóricas, pois elas são padrões sociais convencionados que espelham condições históricas bem determinadas.

Você deve distinguir, entretanto, normas jurídicas (leis, regulamentos) e normas morais.

auditoria_de_sistemas_informatiz31 31auditoria_de_sistemas_informatiz31 31 22/12/2006 12:17:4822/12/2006 12:17:48

46

Universidade do Sul de Santa Catarina

Ambas as normas regulamentam as relações sociais, postulam condutas obrigatórias, assumem a forma de imperativos e visam a garantir a coesão social.

A moral é um discurso de justifi cação e se encontra no coração da ideologia. É um dos mais poderosos mecanismos de reprodução social, porque defi ne o que é permitido e proibido, justo e injusto, lícito e ilícito, certo e errado.

Há inúmeras situações carentes de normalização que não remetem às confortáveis dicotomias do tipo branco e preto. Diante delas, as opiniões se dividem, exacerbadas porque os interesses subjacentes convivem em frontal oposição.

Quem será benefi ciado e quem sairá prejudicado?

Eis a justifi cativa de uma competente refl exão ética. Vale a pena distinguir entre: racionalizações, que são situações em que o agente sabe o que é certo fazer, mas deixa de fazer mediante justifi cações e dilemas, que são situações em que o agente não sabe o que é certo fazer e patina na incerteza moral.

Como ser ético num mundo em que se confrontam valores e fi ns que, por sua própria pluralidade, sustentam a irracionalidade ética do mundo?

Toda tomada de decisão processa-se num contexto em que interesses contraditórios se movimentam, tenham ou não consciência os agentes envolvidos. Tal ou qual curso de ação benefi cia quem? Quais interesses estão em jogo? Os interesses gerais, nacionais, públicos ou comunitários? Os interesses universais, coletivos, sociais ou os interesses paroquiais, familiares e pessoais?

Qualquer sistema de normas morais põe em cena crenças e valores, fi ns e meios, a partir de um conjunto de informações que procuram descrever uma situação.

auditoria_de_sistemas_informatiz32 32auditoria_de_sistemas_informatiz32 32 22/12/2006 12:17:4922/12/2006 12:17:49

47

Auditoria de Sistemas Informatizados

Unidade 1

Ele supõe também as conseqüências prováveis das ações que poderão vir a ser adotadas e ainda sugere os interesses que sustentam o edifício todo. Ora, toda moral palpita no coração de uma ideologia e, de maneira aparentemente paradoxal, reivindica um caráter universalista.

A chave da discussão contemporânea gira em torno do egoísmo ético em choque com as morais socialmente orientadas. Assim é que nos países latinos e, em particular no Brasil, rastreia-se uma dupla moral social: uma moral da integridade, que é a moralidade ofi cial, edifi cante e convencional, compondo uma retórica pública que se difunde nas escolas, nas igrejas, nos tribunais e na mídia; e uma moral do oportunismo, que é a moral ofi ciosa, pragmática e dissimulada, furtivamente praticada como ação entre amigos e muitas vezes celebrada pela “esperteza” de seus procedimentos.

Os valores da moral da integridade são a honestidade, a lealdade, a idoneidade, o respeito à verdade e à legalidade, o compromisso com a retidão. Tais virtudes desenham o perfi l do homem de caráter, confi ável, decente e digno, cumpridor de suas obrigações e fi el à palavra empenhada, sujeito eminentemente virtuoso e infl exível na preservação dos valores consagrados. Quaisquer decisões e ações deveriam orientar-se por princípios que, por defi nição, valem para todos os homens. Em contrapartida, a moral do oportunismo funciona com base em procedimentos cínicos como o jeitinho, o calote, a falta de escrúpulo, o desprezo irresponsável pelas conseqüências dos atos praticados, o vale-tudo, o engodo, a trapaça, a exaltação da malandragem, o fi siologismo e a bajulice. Esta moral valoriza o enriquecimento rápido e o egoísmo, consagra a esperteza e acredita que o proveito pessoal move o mundo. Assim, desde que a fi nalidade seja alcançada, a ação se justifi ca, não importam os meios, lícitos ou não.

Ora, queiram ou não, as empresas convivem com os padrões morais que suas contrapartes partilham. Ferir tais padrões signifi ca estimular a deslealdade individual aos interesses da empresa. Em razão disto, é preciso convencionar um código de honra que ligue as organizações a seus funcionários. Ademais, as empresas têm uma imagem a resguardar, patrimônio essencial para a continuidade do próprio negócio. A imagem da empresa

auditoria_de_sistemas_informatiz33 33auditoria_de_sistemas_informatiz33 33 22/12/2006 12:17:4922/12/2006 12:17:49

48

Universidade do Sul de Santa Catarina

não pode ser desprezada impunemente, nem pode ser reduzida à mera moeda publicitária, porque ela representa um ativo econômico sensível à credibilidade que inspira.

A ética está amplamente constituída de regras de sobrevivência, regras de comportamento associadas à profi ssão, regras de relacionamento que possibilitem harmonia na convivência social e assim por diante.

As atitudes devem ser rápidas e certeiras, mas sempre seguindo estratégias globais; estas sim, capazes de diferenciar as empresas e garantir resultados consistentes no que diz respeito à sobrevivência das organizações. As empresas hoje buscam profi ssionais com um perfi l diferenciado.

A era da informação é implacável: joga para escanteio quem não têm instrução adequada e coloca no ápice os mais preparados.

Os sistemas formais da organização correspondem aos métodos, às políticas e aos procedimentos que claramente identifi cam qual o negócio, quando, como, onde e por que ele se realiza.

Quando os sistemas formais contêm um direcionamento ético claro, os funcionários têm uma compreensão correta das expectativas e exigências. Quando estes sistemas não são claros ou quando a mensagem ética varia entre os sistemas, os indivíduos buscam outro ponto de referência para uma orientação defi nitiva, uma dimensão tipicamente de liderança.

Quando os sistemas não se referem à questão ética, a mensagem transmitida é de que não existe um padrão ético. Isto deixa os funcionários totalmente dependentes de seus

valores pessoais e do comportamento observável dos outros.

auditoria_de_sistemas_informatiz34 34auditoria_de_sistemas_informatiz34 34 22/12/2006 12:17:4922/12/2006 12:17:49

49

Auditoria de Sistemas Informatizados

Unidade 1

Falhas éticas “arranham” a imagem da empresa e as levam a perder clientes e fornecedores importantes, difi cultando o estabelecimento de parcerias, pois na hora de se dar as mãos, além de levantar as afi nidades culturais e comerciais, as empresas também verifi cam se existe compatibilidade ética entre elas.

É fundamental criar relacionamentos mais éticos no mundo dos negócios para poder sobreviver e, obviamente, obter vantagens competitivas.

E assim, com as ferramentas e o saber a postos, o quadro não é tão ruim assim, pois sem sombra de dúvida, a tecnologia criou um verdadeiro mundo de oportunidades de emprego, para a fabricação de computadores e periféricos, desenvolvimento de softwares e outros sistemas de informação. E junto com isto, criou uma gama maior ainda de serviços para quem trabalha com tecnologia.

Uma vez que você fi nalizou a leitura criteriosa desta unidade, realize, a seguir, as atividades propostas e pratique os novos conhecimentos.

O que fazer para andar com um pouco mais de segurança nesse terreno nebuloso?

saiba exatamente quais são os seus limites éticos; avalie detalhadamente os valores da sua empresa; trabalhe sempre com base em fatos; avalie os riscos de cada decisão que tomar saiba que, mesmo ao optar pela solução mais ética, poderá se envolver em situações delicadas; ser ético signifi ca, muitas vezes, perder dinheiro, status e benefícios.

auditoria_de_sistemas_informatiz35 35auditoria_de_sistemas_informatiz35 35 22/12/2006 12:17:4922/12/2006 12:17:49

50

Universidade do Sul de Santa Catarina

Atividades de auto-avaliação

Efetue as atividades de auto-avaliação e acompanhe as respostas e comentários a respeito no fi nal do livro didático. Para melhor aproveitamento do seu estudo, realize a conferência de suas respostas somente depois de fazer as atividades propostas.

Leia com atenção os enunciados e realize, a seguir, as atividades:

1) Basicamente, descreva quais ao os riscos que as informações em meio digital ou não correm dentro das empresas?

2) Por que auditar? Explique.

auditoria_de_sistemas_informatiz36 36auditoria_de_sistemas_informatiz36 36 22/12/2006 12:17:4922/12/2006 12:17:49

51

Auditoria de Sistemas Informatizados

Unidade 1

3) Considerando os aspectos fi nanceiros, sociais e tecnológicos envolvidos na gestão de TI, descreva a seguir qual o maior desafi o ético na área de tecnologia?

Síntese

Com o estudo desta primeira unidade, você conferiu os conceitos que permeiam o assunto de auditoria de sistemas informatizados.

Constatou que o crescente uso de soluções informatizadas dentro das empresas cresceu muito nos últimos anos. Um novo mundo de oportunidades surgiu com o uso descontrolado dos sistemas de informação, havendo a necessidade iminente de controle e as empresas optaram por um plano de auditoria.

Esta auditoria tem como objetivo a manutenção do investimento feito sobre as soluções de tecnologia da informação, fazendo com que o custo total de propriedade da solução se mantenha baixo.

Deste modo, você entendeu os motivos pelos quais a auditoria em sistemas informatizados se faz necessária dentro das corporações.

Por fi m, estudou também que essas lacunas abertas nos levam a verdadeiros desafi os em nossa profi ssão, pois tendo em mãos informações, programas e dados de maneira tão fácil e tão rápida, um verdadeiro desafi o à ética surge e nos coloca em “cheque” na hora de decidir como agir.

auditoria_de_sistemas_informatiz37 37auditoria_de_sistemas_informatiz37 37 22/12/2006 12:17:4922/12/2006 12:17:49

52

Universidade do Sul de Santa Catarina

Saiba mais

Para aprofundar as questões abordadas nesta unidade, você poderá pesquisar os seguintes materiais:

http://www.gocsi.com – CSI/FBI – 2003. Pesquisa do FBI a respeito de crimes de internet.

http://www.modulo.com.br – site da empresa Módulo, empresa líder de mercado em soluções de segurança.

http://www.bsibrasil.com.br/ - site da organização que gerencia a norma BS 7799.

auditoria_de_sistemas_informatiz38 38auditoria_de_sistemas_informatiz38 38 22/12/2006 12:17:5022/12/2006 12:17:50

UNIDADE 2

Organização da auditoria

Objetivos de aprendizagem

Ao fi nal desta unidade, você terá subsídios para:

compreender os atributos mais comuns das atividades dos auditores e os aspectos relacionados as suas responsabilidades;

conhecer os principais componentes de um planejamento de auditoria;

conhecer o que é uma conclusão de auditoria.

Seções de estudo

A seguir, apresentamos as seções para você estudar:

Seção 1 A origem da auditoria

Seção 2 O auditor e os sistemas informatizados

Seção 3 Quais são as responsabilidades do auditor?

Seção 4 Como ocorre o planejamento da auditoria?

Seção 5 ocorre a conclusão da auditoria?

Após a leitura dos conteúdos, realize as atividades de auto-avaliação propostas no fi nal da unidade e no EVA.

2

auditoria_de_sistemas_informatiz1 1auditoria_de_sistemas_informatiz1 1 22/12/2006 12:17:5022/12/2006 12:17:50

54

Universidade do Sul de Santa Catarina

Para início de estudo

A auditoria é de suma importância para os negócios, independente de sua origem, seja ela contábil ou de tecnologia de informação. O termo auditoria é relacionado com diversas áreas de nossa sociedade.