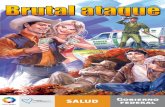

Tech anatomia de um ataque

1

Explorar Penetrar Persistir Paralizar Propagar Ping de Endereços Scan de Portas Descobrir Passwords Descobrir Mails de Usuários Anexos em Mails Overflow de Buffers Controles ActiveX Mensagens Comprimidas BackDoors Conexão Web IRC FTP Arquivos compartilhados Criar novos arquivos Modificar arquivos existentes Configurações do Registry Instalar novos serviços Criar portas no Registry Excluir arquivos Alterar arquivos Desarmar a segurança Travar o computador Impedir serviços Roubar informações Carlos Alberto Goldani [email protected]

-

Upload

carlos-goldani -

Category

Documents

-

view

40 -

download

4

Transcript of Tech anatomia de um ataque

Explorar

Penetrar

Persistir

Paralizar

Propagar

Ping de EndereçosScan de PortasDescobrir PasswordsDescobrir Mails de Usuários

Anexos em MailsOverflow de BuffersControles ActiveXMensagens ComprimidasBackDoors

Conexão WebIRCFTPArquivos compartilhados

Criar novos arquivosModificar arquivos existentesConfigurações do RegistryInstalar novos serviçosCriar portas no Registry

Excluir arquivosAlterar arquivosDesarmar a segurançaTravar o computadorImpedir serviçosRoubar informações Carlos Alberto Goldani