KNOWEAK UMA FERRAMENTA DE ANÁLISE DE RISCO EM...

Transcript of KNOWEAK UMA FERRAMENTA DE ANÁLISE DE RISCO EM...

KNOWEAK – UMA FERRAMENTA DE ANÁLISE DE

RISCO EM TECNOLOGIA DA INFORMAÇÃO

Patrick Svaiter

Projeto de Graduação apresentado ao Curso

de Engenharia Eletrônica e de Computação

da Escola Politécnica, Universidade Federal

do Rio de Janeiro, como parte dos

requisitos necessários à obtenção do título

de Engenheiro.

Orientador: Marcelo Luiz Drumond Lanza

Rio de Janeiro, RJ – Brasil

Março de 2019

iv

v

UNIVERSIDADE FEDERAL DO RIO DE JANEIRO

Escola Politécnica – Departamento de Eletrônica e de Computação

Centro de Tecnologia, Bloco H – Cidade Universitária

Rio de Janeiro, RJ – CEP 21949-900

Este exemplar é de propriedade da Universidade Federal do Rio de Janeiro, que

poderá incluí-lo em base de dados, armazenar em computador, microfilmar ou adotar

qualquer forma de arquivamento.

É permitida a menção, reprodução parcial ou integral e a transmissão entre

bibliotecas deste trabalho, sem modificação de seu texto, em qualquer meio que esteja

ou venha a ser fixado, para pesquisa acadêmica, comentários e citações, desde que sem

finalidade comercial e que seja feita a referência bibliográfica completa.

Os conceitos expressos neste trabalho são de responsabilidade do(s) autor(es).

vi

DEDICATÓRIA

Dedico este trabalho ao meu pai Luiz Svaiter e à minha mãe Fany Svaiter, que

me deram a educação familiar para crescer sendo uma pessoa íntegra e honesta,

dedicada aos estudos e repleta de empatia.

vii

AGRADECIMENTO

Durante o tempo de faculdade, tive algumas interações pessoais mais profundas

e prazerosas, que contribuíram significativamente na construção da minha

personalidade. Agora, gostaria de agradecer a estes que marcaram essa etapa da minha

vida.

Meus pais. Dediquei este projeto a vocês, mas gostaria de agradecê-los por todo

suporte e compreensão. Eu sei que o encerramento desse ciclo representa a

concretização de um sonho de vocês, e eu fico extremamente feliz de realizá-lo.

Meus irmãos Andrea Svaiter e Marcio Alan Svaiter, com vocês eu aprendi que,

no final, sempre restará a família ao seu lado.

O grupo Fundão-Five, que foram aqueles amigos de colégio que rachavam táxis

ou caronas para ir ou voltar da faculdade, ao som da Hora do Mução.

O verdadeiro amigo que fiz na UFRJ, Filipe Maia Lessa Pinheiro. Fico feliz em

ter “crescido” junto contigo e levado esta amizade pra fora da universidade. Admiro sua

inteligência e sua intimidade com a Engenharia. Por um momento, achei que nos

distanciaríamos, mas como diz o Gabriel, o Pensador, “Guarde o que é bom no seu peito

/ E o que for ruim ou suspeito, esqueça”.

Carrego também outras lembranças da UFRJ, que tornaram meus dias mais

leves durante diversos períodos difíceis de muito estudo: Andressa Sivolella, Bruno

Ramos, Dhiana Deva, João Faria, e Vinicius Loureiro.

Os professores da UFRJ. Foi uma honra poder absorver conhecimento com

tantos mestres (lato sensu).

A Stone, que foi uma organização que me proporcionou um salto de qualidade

pessoal e profissional enorme. Como são pessoas que estão por trás disso, destaco

aqueles que, além de serem fontes de inspiração, ultrapassaram a barreira dos

escritórios: Daniel Dias e Odilon Cabral. Suas atitudes me ensinaram muito.

Minha namorada. Michelline Lobato, você teve papel fundamental no

desenvolvimento deste projeto. Obrigado pelo suporte e por me tornar mais humano a

cada interação. Para seu orgulho, ao fim disso tudo, realizarei uma “defesa”.

Por fim, a UFRJ. Eu entendo porque você é referência nacional e internacional.

Este projeto é fruto do investimento e confiança em mim depositados. Obrigado.

viii

RESUMO

Quanto mais o mundo se torna digital, mais se explora as vulnerabilidades

existentes no campo tecnológico. Por se tornar digital, o autor não se refere ao fato de a

população ter acesso a dispositivos tecnológicos, e sim que cada vez mais os

dispositivos estão “se tornando” inteligentes e conectados à Internet. Um equipamento

como uma geladeira, antes inofensivo, agora pode constituir uma porta de entrada para

ataques maliciosos, desde que esteja conectada à Internet. Reconhecer a importância de

zelar pela proteção dos dados é o primeiro passo para proteger a si mesmo e às

organizações contra incidentes de segurança. Passada a fase de conscientização, deve-se

tomar iniciativas para conhecer suas vulnerabilidades e aplicar controles que a tornem

menores ou inexistentes. Isso pode ser feito contratando empresas especializadas que

sigam normas internacionais de segurança da informação, como a família ISO 27000.

Este trabalho apresenta os principais conceitos sobre Segurança da Informação e

implementa um sistema de computador que permite elencar as vulnerabilidades de uma

organização. A partir do procedimento estudado e aplicado nesse sistema, é possível

estimar a probabilidade de um incidente ocorrer e o impacto que ele causaria à

organização se ocorresse. Finalmente, a empresa sob análise pode tomar as devidas

providências para mitigar esses riscos com base nos dados fornecidos pela ferramenta,

atacando-os por ordem de maior impacto, de maior probabilidade e/ou de maior risco

para o negócio da empresa.

Palavras-Chave: TI, segurança da informação, informação, gestão, SGSI.

ix

ABSTRACT

The more the world becomes digital, the more the existing vulnerabilities are

exploited in the field of technology. By becoming digital, the author does not refer to

the fact that people have easy access to technology devices, but that more and more

electric and electronic devices are being connected to the Internet. Now it’s possible to

find single-purpose devices like refrigerator with extra capabilities. Once these are

connected to computer networks with Internet access, the attack surface is increased,

representing a risk that never existed. Recognizing the importance of data protection is

the first step in protecting yourself and the organizations from security incidents. After

this awareness phase, organization leaders should take actions to increase knowledge

about its own vulnerabilities and apply controls to mitigate or eliminate them

completely. This can be achieved by hiring specialized companies that follow

international standards on Information Security, like the family ISO 27000. This study

presents the main concepts of information security and implements a computer system

that allows to list the vulnerabilities of an organization. From the procedure studied and

applied to the system, it’s possible to estimate the probability of an incident to occur

and the impact that it would cause to the organization if it occurred. Finally, the

company under analysis can take the appropriate measures to mitigate risks based on

data provided by the tool, attacking them by greater impact, greater probability and/or

greater risk for the business of the company.

Key-words: IT, information security, information, management, ISMS.

x

SIGLAS

ACID Atomicity, Consistency, Isolation, Durability

API Application Programming Interface

BSI British Standard Institute

CCSC Commercial Computer Security Centre

CNPJ Cadastro Nacional da Pessoa Jurídica

DEL Departamento de Eletrônica e de Computação da UFRJ

DTI Department of Trade and Industry (United Kingdom)

ERD Entity-Relationship Diagram

HTML Hypertext Markup Lanaguage

HTTP Hypertext Transfer Protocol

ICP-Brasil Infraestrutura de Chaves Públicas Brasileira

IEC International Electrotechnical Commission

ISO International Organization for Standardization

JSON JavaScript Object Notation

KYC Know Your Customers

KYP Know Your Partners

KYS Know Your Suppliers

ORM Object-Relational Mapping

PDCA Plan, Do, Check, Act

REST Representational State Transfer

SGBD Sistema de Gerenciamento de Banco de Dados

SGSI Sistema de Gestão da Segurança da Informação

SI Segurança da Informação

SPA Single Page Application

SQL Structured Query Language

TI Tecnologia da informação

UFRJ Universidade Federal do Rio de Janeiro

UPS Uninterruptible Power Supply

URI Uniform Resource Identifier

URL Universal Resource Locator

XML Extensible Markup Language

xi

Sumário

Lista de Figuras ............................................................................................................. xiv

Lista de Tabelas ............................................................................................................ xvii

Capítulo 1 – Introdução .................................................................................................... 1

1.1 – Tema ................................................................................................................ 1

1.2 – Delimitação ...................................................................................................... 1

1.3 – Justificativa ...................................................................................................... 2

1.4 – Objetivos .......................................................................................................... 3

1.5 – Metodologia ..................................................................................................... 3

1.6 – Estrutura do documento ................................................................................... 4

Capítulo 2 – Fundamentação Teórica ............................................................................... 5

2.1 – A origem da série ISO 27000 .......................................................................... 5

2.2 – Conceitos Básicos ............................................................................................ 6

2.2.1 – A Informação ........................................................................................ 7

2.2.2 – Os Pilares da Segurança da Informação ............................................... 7

2.2.2.1 – Confidencialidade ...................................................................... 8

2.2.2.2 – Integridade ................................................................................. 8

2.2.2.3 – Disponibilidade .......................................................................... 8

2.2.2.4 – Autenticidade ............................................................................. 8

2.2.2.5 – Não-repúdio ............................................................................... 9

2.2.2.6 – Privacidade ................................................................................ 9

2.2.3 – Ativo de Tecnologia da Informação ................................................... 10

2.2.4 – Vulnerabilidade e Ameaça ................................................................. 11

2.2.5 – Vetor de Ataque .................................................................................. 11

2.2.6 – Incidente de Segurança ....................................................................... 11

2.3 – Analisando os Riscos ..................................................................................... 12

xii

2.3.1 – Estratégias de avaliação do risco ........................................................ 12

2.3.2 – Levantamento da estrutura organizacional ......................................... 13

2.3.3 – Determinação de relevâncias .............................................................. 14

2.3.4 – Definição de escopo ........................................................................... 15

2.3.5 – Identificação e classificação de ameaças e vulnerabilidades ............. 15

2.3.6 – A análise ............................................................................................. 17

2.3.7 – A avaliação ......................................................................................... 18

Capítulo 3 – Modelagem ................................................................................................ 20

3.1 – Requisitos de negócio .................................................................................... 20

3.1.1 – Funcionalidades .................................................................................. 20

3.1.2 – Dados das entidades ........................................................................... 22

3.2 – Requisitos técnicos ........................................................................................ 23

3.3 – O modelo de dados ........................................................................................ 23

3.3.1 – A escolha da estrutura de dados relacional ......................................... 23

3.3.2 – Levantamento das entidades e relacionamentos ................................. 24

3.4 – Requisito técnico extra .................................................................................. 29

3.5 – Permissões de acesso ..................................................................................... 29

Capítulo 4 – Implementação ........................................................................................... 32

4.1 – Critérios de escolha das tecnologias .............................................................. 32

4.2 – O banco de dados ........................................................................................... 33

4.3 – O back-end ..................................................................................................... 34

4.3.1 – O design da API.................................................................................. 34

4.3.1.1 – Ideias gerais sobre os recursos ................................................ 35

4.3.1.2 – Convenção sobre os verbos HTTP .......................................... 36

4.3.1.3 – Códigos de resposta HTTP ...................................................... 37

4.3.1.4 – Recursos disponíveis ............................................................... 37

4.3.2 – A escolha do framework web ............................................................. 39

xiii

4.3.2.1 – Sobre a serialização de dados .................................................. 40

4.3.2.2 – Sobre a comunicação com o banco de dados .......................... 41

4.3.3 – Como criar um recurso ....................................................................... 42

4.3.4 – Como obter um recurso ...................................................................... 43

4.3.5 – Como modificar um recurso ............................................................... 45

4.3.6 – Como remover um recurso ................................................................. 47

4.3.7 – Como criar uma análise de risco ........................................................ 48

4.4 – O front-end .................................................................................................... 51

4.4.1 – Autenticação ....................................................................................... 51

4.4.2 – Menu ................................................................................................... 52

4.4.3 – Telas ................................................................................................... 53

4.4.4 – Permissionamento............................................................................... 71

Capítulo 5 – Testes ......................................................................................................... 73

5.1 – Testes no back-end ........................................................................................ 73

5.2 – Testes no front-end ........................................................................................ 77

Capítulo 6 – Conclusão .................................................................................................. 80

Bibliografia ..................................................................................................................... 83

Apêndice A – Como configurar o ambiente de desenvolvimento .................................. 87

Apêndice B – Como configurar o ambiente de execução .............................................. 92

Apêndice C – Script de criação das tabelas do banco de dados ..................................... 98

xiv

Lista de Figuras

Figura 2.1 – Linha do tempo com a origem das normas ISO 27001 e ISO 27002. .......... 6

Figura 3.1 – Diagrama Entidade-Relacionamento da organização e sua estrutura. ....... 26

Figura 3.2 – Diagrama Entidade-Relacionamento que representa as ameaças da

organização, as vulnerabilidades dos ativos e os controles aplicados sobre eles. 28

Figura 3.3 – Diagrama Entidade-Relacionamento que representa as análises. .............. 29

Figura 4.1 – Código de exemplo para implementação de um recurso de uma API

utilizando o framework Falcon. .......................................................................... 40

Figura 4.2 – Exemplo de solicitação HTTP para criar um recurso. ............................... 42

Figura 4.3 – Resposta à solicitação HTTP para criar um recurso. ................................. 43

Figura 4.4 – Exemplo de solicitação HTTP para obter um recurso. .............................. 43

Figura 4.5 – Resposta à solicitação HTTP para obter um recurso. ................................ 44

Figura 4.6 – Exemplo de solicitação HTTP para obter um recurso do tipo coleção. ..... 45

Figura 4.7 – Resposta à solicitação HTTP para obter um recurso do tipo coleção. ....... 45

Figura 4.8 – Exemplo de solicitação HTTP para modificar um recurso. ....................... 46

Figura 4.9 – Resposta à solicitação HTTP para modificar um recurso. ......................... 46

Figura 4.10 – Exemplo de solicitação HTTP para remover uma propriedade opcional de

um recurso. .......................................................................................................... 47

Figura 4.11 – Exemplo de solicitação HTTP para remover um recurso. ....................... 47

Figura 4.12 – Exemplo de solicitação HTTP para criar análise. .................................... 48

Figura 4.13 – Resposta à solicitação HTTP para criar análise. ...................................... 49

Figura 4.14 – Exemplo de solicitação HTTP para obter os detalhes de uma análise. .... 50

Figura 4.15 – Resposta à solicitação HTTP para obter os detalhes de uma análise. ...... 50

Figura 4.16 – Tela apresentada antes de informar as credenciais de acesso. ................. 52

Figura 4.17 – Tela de login. ............................................................................................ 52

Figura 4.18 – Tela inicial do sistema após login. ........................................................... 53

Figura 4.19 – Tela de listagem e criação de departamentos. .......................................... 55

Figura 4.20 – Tela de atualização de departamento. ...................................................... 55

Figura 4.21 – Tela de listagem e criação de ativos de TI. .............................................. 56

Figura 4.22 – Tela de listagem e criação de ativos de TI com destaque para as categorias

de ativo disponíveis. ............................................................................................ 56

Figura 4.23 – Tela de atualização de ativo de TI............................................................ 57

xv

Figura 4.24 – Tela de listagem e criação de ameaças. .................................................... 57

Figura 4.25 – Tela de atualização de ameaça. ................................................................ 58

Figura 4.26 – Tela de criação de organização. ............................................................... 58

Figura 4.27 – Tela de listagem de organizações. ............................................................ 59

Figura 4.28 – Tela de detalhes de uma organização. ...................................................... 59

Figura 4.29 – Tela de atualização de uma organização. ................................................. 60

Figura 4.30 – Tela de listagem de ameaças de uma organização sem nenhuma ameaça

cadastrada. ........................................................................................................... 60

Figura 4.31 – Tela para inclusão de ameaça na organização.......................................... 61

Figura 4.32 – Tela de listagem de ameaças de uma organização preenchida com dois

registros. .............................................................................................................. 61

Figura 4.33 – Tela de listagem de ativos de TI de uma organização. ............................ 62

Figura 4.34 – Tela de inclusão de ativo de TI na organização. ...................................... 62

Figura 4.35 – Tela de atualização do ativo de TI de uma organização. ......................... 63

Figura 4.36 – Tela de listagem de vulnerabilidades de um ativo de TI sem nenhuma

vulnerabilidade cadastrada. ................................................................................. 63

Figura 4.37 – Tela para cadastrar vulnerabilidade de um ativo de TI da organização. .. 64

Figura 4.38 – Tela de listagem de vulnerabilidades de ativo de TI preenchida com dois

registros. .............................................................................................................. 64

Figura 4.39 – Tela de gerenciamento da estrutura de uma organização. Sem registros. 65

Figura 4.40 – Tela de gerenciamento da estrutura de uma organização......................... 66

Figura 4.41 – Tela de inclusão de um processo em um macroprocesso da organização.66

Figura 4.42 – Tela de inclusão de ativo de TI já existente na organização em serviço de

TI da organização. ............................................................................................... 67

Figura 4.43 – Tela de inclusão de ativo de TI do catálogo em serviço de TI da

organização.......................................................................................................... 68

Figura 4.44 – Tela de listagem de análises vazia. .......................................................... 68

Figura 4.45 – Tela de criação de análise para toda a organização. ................................. 69

Figura 4.46 – Tela de listagem de análises com duas análises criadas. .......................... 69

Figura 4.47 – Tela de detalhes de uma análise. .............................................................. 70

Figura 4.48 – Tela de detalhes de uma análise com relatório expandido. ...................... 70

Figura 5.1 – Captura de tela do Postman: Criando uma organização............................. 74

Figura 5.2 – Captura de tela do Postman: Tentativa de criação de uma organização com

dados existentes. .................................................................................................. 75

xvi

Figura 5.3 – Captura de tela do Postman: Tentativa de criação de uma organização com

argumentos inválidos........................................................................................... 76

Figura 5.4 – Captura de tela do Postman: Erro de autenticação. .................................... 77

Figura 5.5 – Teste de criação de organização com documento existente. ...................... 78

Figura 5.6 – Erro de autenticação induzido. ................................................................... 78

xvii

Lista de Tabelas

Tabela 2.1 – Graus de classificação para relevâncias e intensidades. ............................ 13

Tabela 2.2 – Alguns processos, serviços e ativos hipotéticos do macroprocesso

“Exportar” de uma empresa do ramo automobilístico. ....................................... 14

Tabela 2.3 – Exemplo de vulnerabilidades de ativos em relação a crackers. ................. 16

Tabela 3.1 – Lista de entidades ...................................................................................... 25

Tabela 3.2 – Tabela de papéis e permissões do sistema. ................................................ 30

Tabela 4.1 – Códigos de resposta HTTP utilizados pela API. ....................................... 37

Tabela 4.2 – Relação das identificações dos recursos e dos verbos HTTP disponíveis

para cada um........................................................................................................ 38

Tabela 4.3 – Definição técnica dos papéis e das permissões de acesso ao sistema. ....... 71

Capítulo 1 –

Introdução

Este capítulo apresenta o tema deste trabalho, delimitando o seu escopo,

apresentando os seus objetivos e a justificativa para a sua realização. Ele também

descreve como este documento está estruturado e qual a metodologia utilizada para a

sua construção.

1.1 – Tema

O tema deste trabalho é Segurança da Informação (SI) [1]. Esse tema remete

facilmente a roubos de dados [2] [3], vírus, invasões e crackers. Por meio de noticiários

ou propagandas de soluções para a proteção de dados, muito se vê sobre instruções

visando manter os usuários finais distantes de tais males em seus computadores

pessoais. Essas orientações são igualmente importantes para organizações, porém com

maior grau de profundidade, exigindo grande esforço por parte delas para proteger

informações que são essenciais para desempenhar os seus processos de negócio.

Segundo matéria publicada pela Computerworld [4], apesar de o número de

incidentes de segurança estar em queda as perdas financeiras por incidente são cada vez

maiores, atualmente passando, na média, de US$ 500 por incidente.

Por conseguinte, a definição de um vocabulário comum e a adoção de diretrizes

e normas de segurança são fundamentais para organizações que desejam proteger as

suas informações. Algumas seguem à risca as diretrizes de órgãos internacionais para

obter certificações, mostrando a seus clientes que elas se preocupam com a segurança

dos dados e que aderem a procedimentos de reconhecimento global.

1.2 – Delimitação

Este trabalho visa a apresentar os principais conceitos sobre Segurança da

Informação, bem como os procedimentos necessários para implementar, em um

empreendimento, um sistema de análise de riscos relacionados à Tecnologia da

Informação (TI).

2

O estudo não aborda como fazer testes de penetração [5], quais são as ameaças

mais perigosas existentes atualmente, quais são as orientações para que usuários se

protejam de ataques e quais são as técnicas mais utilizadas pelos atacantes que se

aproveitam de vulnerabilidades na segurança da informação.

O tema aqui exposto foi estudado em uma época em que boa parte dos usuários

de Internet começou a armazenar seus documentos, fotos e vídeos na “nuvem”. Nestes

sistemas, uma falha de segurança pode provocar vazamento e comercialização ilegal

desses dados, que são valiosos para empresas dos mais diversos setores e para agentes

maliciosos.

Além disso, hoje em dia, as crianças já nascem lidando com smartphones e

tablets, ao mesmo tempo em que seus avós não possuem domínio completo sobre a

tecnologia (apesar de utilizá-la para comunicações essenciais do dia-a-dia e até mesmo

para eventuais compras online). De um lado existe o perigo da inocência com

conhecimento e de outro, o perigo da maturidade com desconhecimento.

1.3 – Justificativa

Segurança da Informação é um tema que dificilmente diminuirá de importância

à medida que a tecnologia penetra no cotidiano da sociedade. A cada dia, mais pessoas

armazenam suas informações em servidores que não estão completamente sob o

domínio delas. Além disso, a maioria o faz aceitando termos de uso sem que os tenham

lido [6] [7], permitindo expor informações importantes e privadas sem o seu real

consentimento. Essa situação acaba se estendendo às empresas, que são formadas por

pessoas comuns, e a consequência de um descuido pode ir de perdas financeiras [4] à

destruição de suas reputações [8] [9] de forma irreparável. Ou seja, tanto a vítima

quanto quem prestou serviços a ela pode ser prejudicado.

Entender os conceitos principais que sustentam a teoria de segurança da

informação é o primeiro passo para que se possa fazer qualquer identificação de

vulnerabilidades e aplicar medidas de controle sobre elas.

3

1.4 – Objetivos

O objetivo deste trabalho é apresentar os principais conceitos de Segurança da

Informação e implementar um sistema que auxilie na gestão de risco dos ativos de TI de

uma organização.

1.5 – Metodologia

A principal fonte de referência utilizada neste trabalho foi a terceira edição do

livro “Sistema de Segurança da Informação – Controlando os Riscos” [10]. A partir do

conhecimento adquirido, foi projetado e implementado um sistema tendo como base a

metodologia apresentada por Campos em seu livro. Outras fontes foram utilizadas para

melhor embasamento teórico e reforço da teoria apresentada pelo livro supracitado.

Para o projeto do software, foram realizadas reuniões entre o orientador e o autor

deste trabalho para estabelecer os requisitos mínimos e as restrições técnicas a serem

atendidas. A partir destes requisitos, as tecnologias utilizadas para o projeto e para a

implementação da ferramenta de análise foram escolhidas livremente pelo autor,

utilizando tanto conhecimentos prévios quanto avaliações realizadas através de recursos

disponíveis na Internet.

O software foi projetado em duas camadas: o back-end 1, responsável por toda a

lógica de funcionamento e pela persistência dos dados; e o front-end 2, que é conectado

ao back-end e provê uma interface gráfica para o usuário final. Esse desacoplamento

traz alguns benefícios, como o desenvolvimento de maneira faseada, a evolução

independente das camadas e a separação de responsabilidades.

As validações das funcionalidades foram feitas pelo próprio autor durante o

desenvolvimento do projeto, à medida que o mesmo progredia e de acordo com os

requisitos definidos. O orientador (responsável pela definição dos requisitos) realizou,

durante o desenvolvimento do trabalho, diversas validações intermediárias e uma

validação final após a conclusão da implementação do sistema.

1 Back-end é um termo em inglês utilizado para se referir ao software que não é acessado

diretamente pelo usuário, mas por outros sistemas. Geralmente, é o back-end que contém as regras de

negócio da aplicação. 2 Front-end é um termo em inglês utilizado para se referir ao software que provê uma interface

para o usuário interagir com ele. É voltado para a comunicação visual e não necessariamente precisa

interagir com um back-end, dependendo de sua finalidade.

4

1.6 – Estrutura do documento

Os próximos capítulos estão estruturados da seguinte maneira:

Capítulo 2: Fundamentação Teórica – Nele são apresentados os principais

conceitos sobre Segurança da Informação, os pilares que a sustentam, e a teoria sobre o

procedimento de análise de riscos.

Capítulo 3: Modelagem – Neste capítulo, são abordadas as especificações do

projeto e a modelagem de dados necessária para alcançar os requisitos mínimos de uma

primeira versão do software.

Capítulo 4: Implementação – Neste capítulo, estão descritas as decisões técnicas

que justificam a escolha das tecnologias utilizadas e como elas foram aplicadas para a

construção do software.

Capítulo 5: Testes – Testes manuais foram realizados durante a fase de

desenvolvimento para garantir que o software atenda aos requisitos modelados. Neste

capítulo, serão apresentados como os testes foram realizados.

Capítulo 6: Conclusão – Aqui, o trabalho é concluído apresentando uma visão

geral do resultado alcançado perante a proposta de desenvolvimento. Este capítulo

também inclui propostas de melhorias e de trabalhos futuros, além da identificação de

outras funcionalidades para novas versões.

Bibliografia – Lista das fontes de dados utilizadas para o embasamento teórico,

para a modelagem e para a implementação do projeto.

Apêndice A: Como configurar o ambiente de desenvolvimento – Possui as

instruções de como o ambiente foi configurado para o desenvolvimento deste projeto.

Apêndice B: Como configurar o ambiente de execução – Nele estão contidas as

instruções de como o ambiente produtivo foi configurado.

Apêndice C: Script de criação das tabelas do banco de dados – Uma cópia do

script que foi utilizado para criar as tabelas do banco de dados e para popular algumas

delas com dados de domínio.

5

Capítulo 2 –

Fundamentação Teórica

Este capítulo apresenta um breve histórico sobre a série de normas ISO 27000.

A seguir, serão apresentados os conceitos básicos de Segurança da Informação e, por

fim, é explicado o que é uma análise de risco e como se estruturam os procedimentos

para a sua execução. O objetivo é dar o devido embasamento ao leitor para que o

mesmo seja capaz de entender e avaliar o conteúdo apresentado nos próximos capítulos.

2.1 – A origem da série ISO 27000

A importância de proteger a informação em sistemas, percebida há mais de três

décadas, ficou evidenciada em 1987 pela iniciativa do Departamento da Indústria e

Comércio (DTI – Department of Trade and Industry) do Reino Unido em criar um

centro para tratar da segurança da informação, o Commercial Computer Security Centre

(CCSC). Uma das atribuições deste centro era criar um código de boas práticas que as

empresas poderiam utilizar para proteger informações. Esse código foi publicado em

1993 pelo British Standard Institute (BSI) como um documento informacional,

chamado PD0003. Em 1995, esse documento se tornou norma sob o código BS7799

[10] [11].

Em 1998, a norma BS7799 ganhou uma segunda parte (BS7799-2) [12], que

auxiliava as empresas a gerirem a segurança da informação, podendo utilizar-se do

código de boas práticas definido na primeira parte. Com essa adição, a primeira parte foi

renomeada para BS7799-1 [13].

Essas normas começaram a ganhar aderência de outros países [10]. Após

revisões e considerações dos membros da International Organization for

Standardization (ISO) e da International Electrotechnical Commission (IEC), em 2000,

a norma BS7799 parte 1 foi adotada e lançada como norma internacional sob o título

ISO/IEC 17799 [14]. No ano de 2005, após ter passado por um processo de evolução, a

norma BS7799-2 se tornou internacional sob o código ISO/IEC 27001 [15]. Nesse

mesmo ano, a ISO/IEC 17799 sofreu revisão e recebeu significativas atualizações [11].

6

Até então, o mundo contava com duas normas ISO relacionadas à segurança da

informação: 27001 (Information security management systems – Requirements) e 17799

(Code of practice for information security controls). Em 2007, a ISO/IEC 17799 foi

renumerada para ISO/IEC 27002 [16] e criou-se a família ISO 27000. Atualmente, essa

série continua crescendo e sofrendo constantes revisões.

A ISO/IEC 27000 [1] propriamente dita apresenta uma visão geral de Sistemas

de Gestão de Segurança da Informação (SGSI) e o vocabulário frequentemente usado

pelas normas dessa família, bem como descreve o escopo e o propósito de cada uma

delas. De acordo com essa norma introdutória [1], a norma ISO/IEC 27001 provê os

requisitos para o desenvolvimento e para a operação de um SGSI, incluindo o conjunto

de controles para a mitigação de riscos associados aos ativos de TI que a organização

visa proteger. As organizações que operam o SGSI podem ter suas conformidades

auditadas e certificadas por meio dessa norma. Já a ISO/IEC 27002 é um guia de

implementação de controles de segurança especificados pela ISO/IEC 27001.

A Figura 2.1 mostra uma linha do tempo com a origem das normas ISO 27001 e

ISO 27002, iniciando com a norma britânica BS7799.

Figura 2.1 – Linha do tempo com a origem das normas ISO 27001 e ISO 27002.

2.2 – Conceitos Básicos

Os principais termos utilizados, quando se trata de Segurança da Informação,

estão definidos abaixo, permitindo uma comunicação clara e uniforme por aqueles

interessados nesse assunto. O principal e mais importante deles é apresentado primeiro:

o que é informação?

7

2.2.1 – A Informação

A informação [1] é o principal elemento do processo de comunicação e é

complementado pelo emissor, pelo canal e pelo receptor. Estes elementos permitem que

a informação flua de um lado para outro.

É comum que a informação seja associada ao conhecimento. Porém, esse último

vai ser gerado em maior ou menor grau dependendo de quão bem o receptor absorve e

processa a informação. O emissor também desempenha um papel importante na geração

ou transmissão de conhecimentos, dependendo de quão clara é a forma com que se

expressa. Portanto, é possível, transmitir informação sem produzir conhecimento se pelo

menos uma das partes for falha em seu papel. Mas o contrário não é verdade: para

existir conhecimento, um indivíduo deve ser exposto à informação.

Nem sempre transmitir informação sem gerar conhecimento pode ser

considerado um fracasso. A transmissão de forma confusa pode ocorrer de maneira

intencional para atrapalhar o receptor em sua absorção e processamento da informação.

Se isso acontecer, seu objetivo será cumprido. Em situações investigativas, isso deve ser

levado em conta.

O grande valor da informação é o conhecimento que pode ser extraído dela e

utilizado em processos de inovação, em tomadas de decisão, em diferenciação de

produtos e de serviços, e em suporte a processos [10]. O resultado almejado pode ser a

geração de lucro, por exemplo, ou até mesmo a tomada de territórios em uma guerra.

Dada essa importância, a informação deve ser protegida e preservada por pessoas e

organizações que possam ser prejudicadas com o comprometimento dessa informação.

2.2.2 – Os Pilares da Segurança da Informação

A segurança da informação tem alguns princípios sobre os quais ela se sustenta;

são tópicos que determinam quando a segurança é considerada violada, seja

intencionalmente ou acidentalmente. Existem três princípios mais importantes:

confidencialidade, integridade e disponibilidade. Atualmente, outros princípios têm

entrado nessa lista, como autenticidade e privacidade.

8

2.2.2.1 – Confidencialidade

A confidencialidade é o primeiro dos pilares que sustentam a segurança da

informação. Esse princípio prega que somente pessoas autorizadas devem ter acesso às

informações protegidas [1] [10].

A quebra de confidencialidade pode ser feita por meio de engenharia social,

descoberta de senhas, invasão de sistemas, entre outros. Seja qual for o meio, a quebra

dela constitui um incidente de segurança da informação.

2.2.2.2 – Integridade

A integridade é o segundo dos pilares que sustentam a segurança da informação.

Esse princípio prega que a informação, após inserida no “sistema”, deve estar íntegra

quando consumida [1] [10], isto é, deve ser confiável e completa.

Alterações sem autorização ou a deterioração dos dados armazenados produzem

informação não confiável, constituindo um incidente de segurança da informação por

quebra de integridade.

2.2.2.3 – Disponibilidade

A disponibilidade é o terceiro dos pilares que sustentam a segurança da

informação. Esse princípio prega que a informação deve estar disponível sempre que

requisitada [1] [10].

Se, por algum motivo, a informação não pode ser acessada por pessoas

autorizadas, há um incidente de segurança da informação instaurado por

indisponibilidade.

2.2.2.4 – Autenticidade

O princípio da autenticidade é garantido quando a mensagem vem realmente da

fonte anunciada [1]. Esta é uma nova definição, não incluída nas primeiras edições da

ISO 27000, e faz parte de uma adaptação à evolução do uso da tecnologia da

informação.

A quebra desse princípio ocorre por fraude da propriedade que indica quem é o

autor da mensagem. Isso pode ser consequência de uma infração para prejudicar alguém

enquanto coloca a culpa em terceiros. Outra causa pode ser a tentativa de enganar um

9

usuário se passando por uma fonte confiável, eventualmente logrando sucesso em um

ataque.

2.2.2.5 – Não-repúdio

O princípio do não-repúdio preza pela capacidade de se provar a ocorrência de

um evento e seus autores [1]. Ele também é conhecido como princípio da

irretratabilidade.

Esta definição pode ser confundida com os princípios da autenticidade e da

integridade, pois a prova da ocorrência de um evento considera os dados confiáveis

(íntegros) e vindo da fonte anunciada. Porém, o não-repúdio foca na rastreabilidade do

evento, analisando quem acessou a informação, quando e como. Uma vez rastreado,

aquele que acessou a informação não poderá negar tê-lo feito.

Obviamente, isso parte da premissa que existe um mecanismo para atrelar um

dispositivo a um indivíduo de maneira a identificá-lo unicamente e isso ser reconhecido

pelas autoridades. Percebe-se que o cerne do conceito ultrapassa o âmbito tecnológico e

avança sobre o âmbito legal. No Brasil, a Infraestrutura de Chaves Públicas Brasileira

(ICP-Brasil) implementa esse mecanismo a nível nacional e dá validade jurídica a

transações eletrônicas [17] [18].

2.2.2.6 – Privacidade

Privacidade é a qualidade do que é pessoal e privado por direito. Naturalmente,

o que é público não é privado. Como é um conceito facilmente confundido com

confidencialidade [19] [20] [21], será explicado por meio de um exemplo.

De acordo com o artigo 5º, inciso XII da Constituição Federal [22] [23], é “[...]

inviolável o sigilo da correspondência e das comunicações telegráficas, de dados e das

comunicações telefônicas, salvo, no último caso, por ordem judicial [...]”. A privacidade

de um indivíduo não pode ser violada; é a garantia que ele possui por direito. Porém, se

for autorizado judicialmente, a quebra do sigilo poderá ser feita. Quando isso acontecer,

pode-se estabelecer a confidencialidade da escuta (informação) e, desta forma, somente

pessoas autorizadas poderiam ter acesso a ela – perceba que a informação deixou de ser

privada e passou a ser confidencial.

10

Enquanto privacidade tem a ver com o direito garantido por lei, a

confidencialidade está ligada à ética, ao que foi combinado entre as partes que

compartilham a informação [20] [21].

A violação da privacidade de um indivíduo ou organização sem a devida

autorização constitui um incidente de segurança da informação.

2.2.3 – Ativo de Tecnologia da Informação

A palavra “ativos” é usada em contabilidade para representar bens e direitos de

uma empresa, e possuem valores monetários que podem ser transformados em dinheiro

em algum momento. Um “ativo de TI” é um bem ou direito especificamente ligado à

tecnologia da informação.

A informação por si só é um ativo, mas como pode-se notar a partir de sua

definição, ela é intangível. Existem diversos outros ativos de TI que sustentam a

existência da informação, como mídias onde ela é persistida, equipamentos que

permitem a sua transmissão, indivíduos responsáveis por sua manutenção e utilização,

entre outros.

Com isso, pode-se classificar um ativo de TI em seis categorias principais,

conforme listadas abaixo:

• Informação

Ex.: documentos escritos, arquivos, transmissões audiovisuais,

conhecimento acumulado na mente de colaboradores, etc.

• Pessoa

Ex.: coordenador de um projeto, administrador de banco de dados, etc.

• Ambiente / Infraestrutura

Ex.: sala de servidores, salas de armazenamento, sala cofre, etc.

• Hardware

Ex.: servidores físicos, computadores pessoais, impressora, apostila, etc.

• Software

Ex.: de gestão, de controle de acesso, cliente de e-mail, servidor web, etc.

• Política

Normas e regras – ligadas à informação – sobre como se relacionar com

outras pessoas dentro e fora da organização, sobre implementar

processos para estruturar determinada operação, entre outras.

11

2.2.4 – Vulnerabilidade e Ameaça

Para definir vulnerabilidade, é preciso entender antes o que significa ameaça.

Ameaça é a característica de algo que tem potencial para comprometer a

segurança de um sistema ou de uma organização. As ameaças podem ser externas ou

internas à organização e, geralmente, não se tem controle sobre elas [1] [10].

A vulnerabilidade representa o quanto um ativo de TI está exposto à

determinada ameaça. Em outras palavras, representa a sua fraqueza. Esse sim – o ativo

vulnerável – está sob o controle da organização e pode estar mais protegido se

necessário [1] [10].

Idealmente, todos os ativos não teriam vulnerabilidades e as ameaças não teriam

como se concretizar através de falhas de segurança. Porém, existem diversas variáveis

envolvidas. Muitas vulnerabilidades são desconhecidas. Outras são bem conhecidas,

mas não recebem a devida atenção e o devido investimento da organização. O

importante é evitar o incidente e, se ele ocorrer, estar preparado para agir o mais

rapidamente possível.

2.2.5 – Vetor de Ataque

O vetor de ataque não é uma ameaça em si. Ele é o meio utilizado pelos

atacantes para invadir sistemas, obter informações sem autorização, ou espalhar

conteúdo malicioso sem uma finalidade específica.

Dentre as possibilidades, estão mensagens eletrônicas (o corpo da mensagem ou

seus anexos), uma página na Internet, uma aplicação web, um arquivo, um sistema com

falhas de segurança conhecidas, linguagens e bibliotecas de programação, etc.

2.2.6 – Incidente de Segurança

Do livro Sistema de Segurança da Informação [10], incidente de segurança “é a

ocorrência de um evento que possa causar interrupções ou prejuízos aos processos do

negócio, em consequência da violação de um dos princípios de segurança da

informação.”

Perceba que mesmo que um processo não sofra prejuízo, a possibilidade de ter

ocorrido já caracteriza um incidente [1]. Por exemplo, um sistema de autenticação pode

ter parado de funcionar durante a madrugada, em um momento em que nenhuma

tentativa de acesso aconteceu. Mesmo que nenhum cliente do sistema tenha sido

12

impactado, o evento caracteriza um incidente por indisponibilidade e deve ser

investigado para entender suas causas.

Já uma tentativa de ataque não caracteriza um incidente, mas sim um evento de

segurança da informação.

2.3 – Analisando os Riscos

Analisar os riscos que incidentes de segurança da informação causariam a uma

organização é fundamental para prover a proteção adequada aos ativos de TI. Uma

análise permite a aplicação de recursos de maneira inteligente, direcionando-os para

onde são mais relevantes. Além disso, auxilia no processo de autoconhecimento da

empresa ao relacionar todos os ativos e suas vulnerabilidades.

Os marcos de um procedimento de análise são detalhados abaixo.

2.3.1 – Estratégias de avaliação do risco

O passo inicial de uma análise é determinar a estratégia de sua execução.

Determinar a estratégia significa planejar antes de agir, significa ter algumas diretrizes

para a diminuição de riscos e uma metodologia para a avaliação da situação da

organização. Além disso, é importante definir os resultados esperados com a proteção

dos ativos. Fica mais difícil chegar quando não se sabe para onde se vai [10].

A título de exemplo, seguem abaixo algumas diretrizes hipotéticas que uma

organização pode adotar:

1. Riscos relacionados à disponibilidade são prioritários em relação àqueles

relacionados com confidencialidade e integridade.

2. Riscos acima de 80% devem ser tratados com caráter emergencial.

3. Riscos abaixo de 40% podem ser ignorados na primeira iteração.

4. Investimentos em segurança da informação não devem exceder em 5% o

faturamento da organização.

5. Investimentos em segurança da informação são tão maiores quanto for o

valor do processo de negócio envolvido.

Essas são algumas regras que dão um norte para a realização da análise. Sempre

que algum analista estiver saindo dos trilhos, ele será capaz de voltar às diretrizes e se

reorganizar.

13

Definir os resultados esperados é uma tarefa mais complexa, porque é difícil

medir o quanto pode-se beneficiar do investimento em segurança. Às vezes, é possível

inverter a lógica e tentar medir quanto seria perdido caso a organização sofresse um

incidente de segurança da informação. Por causa dessa dificuldade, é recomendado que

empresas que nunca fizeram uma análise de risco utilizem métodos qualitativos, em vez

de quantitativos [10]. O primeiro permitirá maior subjetividade e cálculos mais simples

em detrimento da precisão dos cálculos de custos e benefícios.

Este trabalho utiliza o método qualitativo por simplicidade, com o objetivo de

apresentar os conceitos sobre o tema. Isso não significa que um método é melhor que

outro. Cada organização deve avaliar o que se aplica melhor ao seu grau de maturidade.

As graduações são todas feitas de 1 a 5, como mostra a Tabela 2.1.

Tabela 2.1 – Graus de classificação para relevâncias e intensidades.

Valor nominal Grau Faixa percentual

1 Muito baixo 01-20

2 Baixo 21-40

3 Médio 41-60

4 Alto 61-80

5 Muito alto 81-100

2.3.2 – Levantamento da estrutura organizacional

Após a definição das regras, inicia-se o processo de levantamento das áreas da

organização e quais são os principais processos operantes (macroprocessos). A seguir, é

realizada uma análise profunda em cada macroprocesso para identificar os processos

que funcionam dentro dele. Por sua vez, são identificados os serviços de TI que apoiam

esses processos e, finalmente, os ativos de TI que suportam esses serviços.

Um exemplo pode ser dado com uma empresa automobilística hipotética. As

áreas seriam compostas por “Produção Industrial”, “Parcerias”, “Logística”,

“Departamento Pessoal” e “Inovação”. O macroprocesso “Exportar” poderia estar

contido tanto dentro da área de “Parcerias” quanto dentro de “Logística”. Uma estrutura

hipotética para esse macroprocesso é apresentada na Tabela 2.2.

14

Tabela 2.2 – Alguns processos, serviços e ativos hipotéticos do macroprocesso

“Exportar” de uma empresa do ramo automobilístico.

Processo Serviço de TI Ativo de TI

Receber material da linha de

produção

Sistema de controle de entrada

Servidor web

Servidor de impressão

Impressoras

Galpão de recepção

Recepcionistas

Sistema de triagem

Galpão de recepção

Esteiras automáticas

Máquinas leitoras de códigos de

barra

Despachar contêineres

Sistema de determinação de

rotas de transporte

Servidor web

Roteadores

Firewall

Sistema de identificação dos

caminhões e vans credenciados

Caminhões e vans

Pessoas da fiscalização

Servidor web

Se a organização ainda não possui esta estrutura documentada, é uma boa

oportunidade para fazer isso. Ela também será importante para a definição de escopo,

explicada mais adiante.

2.3.3 – Determinação de relevâncias

A relevância indica quanto um determinado elemento da estrutura

organizacional contribui, é importante ou tem valor para o nível imediatamente

superior.

Este levantamento deve ser feito do mais abrangente para o menos abrangente,

começando pelos processos. Assim, devem ser medidas:

• A relevância de um processo com relação à organização.

• A relevância de um serviço de TI com relação ao processo que apoia.

• A relevância de um ativo de TI com relação ao serviço que suporta.

Neste trabalho, as medições serão feitas de acordo com os graus qualitativos

descritos pela Tabela 2.1.

15

As relevâncias medidas serão importantes tanto para o item 2.3.4 – Definição de

escopo quanto para o item 2.3.6 – A análise.

2.3.4 – Definição de escopo

Em uma empresa pequena, pode ser viável pular este passo e analisá-la por

inteiro, de uma só vez. Porém, em uma empresa de maior porte, os trabalhos de análise

são mais complexos desde o início, ou seja, desde a fase de mapeamento da estrutura.

Definir um escopo pequeno inicialmente é fundamental para o sucesso da

operação, principalmente quando precisa-se ganhar maturidade na realização de análises

[10]. Isso permitirá perceber mais rapidamente as falhas que ocorrerem no processo de

análise e corrigi-las em uma escala menor, encurtando o ciclo PDCA (Plan, Do, Check,

Act)3.

O escopo pode ser definido escolhendo-se a área, o macroprocesso ou o

processo que exige mais atenção com relação à segurança da informação. Para isso,

pode-se utilizar as relevâncias obtidas no passo 2.3.3 – para atacar os processos de

maior valor para a organização – geralmente os que mais geram e consomem

informações. Responder à pergunta “Onde os danos seriam irreparáveis?” pode indicar

um bom ponto de partida.

Observe que os serviços e ativos de TI foram excluídos dessa etapa, pois o que

importa é o valor de negócio para a organização. Os serviços de TI atuam em conjunto

para apoiar um processo, mas não possuem valor de negócio se analisados sozinhos.

Depois de realizada a análise com sucesso em um escopo pequeno, deve-se

aumentar o escopo para abranger outras áreas, macroprocessos ou processos, mas nunca

abandonar aqueles que já foram abordados em análises anteriores.

2.3.5 – Identificação e classificação de ameaças e vulnerabilidades

Uma vez definido o escopo da análise, ficam estabelecidos todos os seus

participantes, indo do nível mais alto da estrutura organizacional, as áreas, até o mais

baixo, composto pelos ativos de TI.

Agora, deve-se identificar a quais ameaças a organização está exposta e

classificá-las quanto ao seu grau de intensidade. Essa classificação deve ser feita sem

3 PDCA é um método de gestão de qualidade utilizado para implantar um processo de melhoria

contínua. [37]

16

levar em consideração o ativo de TI que é alvo da ameaça em questão. Isso significa que

o grau da ameaça dependente unicamente dela [10].

Somente após saber quais são as ameaças presentes é possível determinar o grau

de vulnerabilidade dos ativos de TI. O procedimento deve ser feito nessa sequência

porque, apesar de a vulnerabilidade ser uma propriedade exclusiva do ativo, ela está

sempre associada a uma ameaça. Excepcionalmente, é possível que se descubra uma

ameaça ao averiguar as vulnerabilidades de um ativo.

Quando a análise for realizada, será possível notar que o grau da ameaça

permanece constante enquanto as vulnerabilidades variam de ativo para ativo. Isso

confirma que a ameaça é fixa para uma organização e que ela não depende do ativo que

tem como alvo.

Os graus definidos na Tabela 2.1 serão utilizados neste trabalho para classificar

ameaças e vulnerabilidades.

Segue abaixo, na Tabela 2.3, um exemplo de uma ameaça de grau muito alto

para uma organização, mas com diferentes graus de vulnerabilidade dos ativos.

Tabela 2.3 – Exemplo de vulnerabilidades de ativos em relação a crackers.

Ameaça: Cracker

Grau da ameaça Ativo de TI Grau da vulnerabilidade

Muito alto Servidor de aplicações Alto

Muito alto Servidor de banco de dados Baixo

Muito alto Firewall Muito alto

Muito alto Servidor de impressão Muito baixo

Uma situação foi criada para explicar cada um de seus valores.

A maior vulnerabilidade na tabela acima pertence ao firewall, pois é o ativo que

está na fronteira da organização com a Internet, passando por ele todas as requisições

que chegam e que saem de sua rede. Ao passar por esse componente, pode-se chegar ao

servidor de aplicações, onde rodam os principais serviços de TI. A vulnerabilidade do

servidor de aplicações é alta porque suas definições de antivírus estão desatualizadas,

mas não muito alta porque está atrás do firewall (que oferece uma proteção quanto ao

acesso de clientes externos). O servidor de banco de dados encontra-se ainda mais

17

protegido, já que somente aplicações internas e autorizadas possuem acesso a ele. Por

fim, o servidor de impressão tem a menor vulnerabilidade da escala por estar totalmente

limitado às comunicações internas e em uma rede segregada daquela que possui acesso

à Internet.

2.3.6 – A análise

Todos os passos desta seção, até então, foram requisitos para a realização da

análise de riscos. A análise consiste em efetuar cálculos a partir das classificações de

relevâncias, graus de ameaças e graus de vulnerabilidades determinados nos passos

anteriores. O resultado é um relatório com os graus de risco que um incidente de

segurança da informação causaria ao explorar a vulnerabilidade de cada ativo de TI.

O objetivo dessa análise é expor para os comitês de segurança (da organização)

quais são os pontos fracos que exigem investimentos mais urgentes, pois estão mais

vulneráveis e têm ao mesmo tempo alta relevância.

Porém, para obter esse resultado, é preciso saber como extrair um número que

represente o risco e, para isso, é preciso definir um conceito matemático para ele. Uma

forma simples de resolver isso, apresentada por André Campos [10], é relacionar o

impacto que um incidente causaria à organização com a probabilidade de esse incidente

ocorrer. Quanto menor a probabilidade, menor o risco. Quanto menor o impacto, menor

o risco. A fórmula R = I x P pode ser utilizada, onde R representa o risco, I é o impacto

estimado para um incidente e P a probabilidade do evento. Cada uma dessas variáveis

pode ter valor entre zero e um (inclusive).

Como o impacto representa o quanto de prejuízo seria gerado por um incidente

de segurança da informação, ele será tão maior quanto mais importante forem o

processo para a organização, o serviço para o processo e o ativo para o serviço em

questão. Para produzir um valor final entre 0 e 1 (inclusive), basta normalizar as

classificações dividindo por seus valores máximos.

𝐼𝑚𝑝𝑎𝑐𝑡𝑜 =𝑅𝑎

5 ×

𝑅𝑠

5 ×

𝑅𝑝

5

Onde Ra, Rs e Rp representam a relevância do ativo, a relevância do serviço e a

relevância do processo respectivamente.

18

Já a probabilidade de um incidente acontecer está diretamente relacionada à

vulnerabilidade existente em um ativo com relação a uma ameaça e ao quanto existe

dessa ameaça. Seguindo o mesmo raciocínio, e sabendo que a probabilidade também

varia entre 0 e 1 (inclusive), pode-se definir a probabilidade com a fórmula abaixo:

𝑃𝑟𝑜𝑏𝑎𝑏𝑖𝑙𝑖𝑑𝑎𝑑𝑒 = 𝐺𝑎

5 ×

𝐺𝑣

5

Onde Ga e Gv são grau de ameaça e grau de vulnerabilidade respectivamente.

A partir dessas definições, o risco pode ser expandido na seguinte fórmula:

𝑅𝑖𝑠𝑐𝑜 = ( 𝑅𝑎

5 ×

𝑅𝑠

5 ×

𝑅𝑝

5 ) × (

𝐺𝑎

5 ×

𝐺𝑣

5 )

O resultado da análise será uma grande tabela, onde cada linha representará uma

combinação de processo, serviço, ativo e ameaça. Consequentemente, cada linha

conterá o produto indicado pela fórmula de risco.

2.3.7 – A avaliação

Após a análise ter sido realizada, basta interpretar os dados de acordo com as

diretrizes especificadas pela estratégia de avaliação.

Para facilitar a avaliação, os resultados deverão ser ordenados do maior risco

para o menor. Quando houver empate e não for possível atender às duas situações de

risco, a preferência deverá ser daquela de maior impacto. Idealmente, ambas seriam

tratadas.

O tratamento para a redução do risco deverá ser feito eliminando

vulnerabilidades, porque geralmente nada pode ser feito para diminuir o quanto existe

de cada ameaça – exceto quando fatores internos constituem ameaças. Chama-se de

controle mitigatório o tratamento dado aos ativos com o intuito de eliminar ou reduzir

vulnerabilidades [1].

Um exemplo de controle mitigatório é a instalação de uma unidade UPS

(Uninterruptible Power Supply) para prover energia reserva a servidores físicos quando

ocorrer uma falha no fornecimento de energia em uma determinada região.

• Ativo: Servidor da Marca X – Modelo Y – Número de série ABC

19

• Vulnerabilidade: Alta sensibilidade a surtos e queda de tensão

• Ameaça: Queda de energia

• Controle: UPS

Após serem definidos os controles que serão aplicados para reduzir o risco de

incidentes de segurança e após serem estimados os investimentos demandados desses

controles, esta avaliação chegará ao fim. Um novo escopo poderá ou deverá ser definido

e uma nova análise poderá ou deverá ser realizada.

20

Capítulo 3 –

Modelagem

Antes de apresentar a modelagem, é importante lembrar o objetivo do sistema

proposto por este trabalho, que é implementar uma ferramenta que possa ser utilizada

para implantar um SGSI, fornecendo um relatório de análise de riscos em segurança da

informação a partir da entrada de dados sobre uma organização. Essa ferramenta é

apenas parte do SGSI e, por si só, não satisfaz aos requisitos de conformidade exigidos

pela norma ISO/IEC 27001 [24].

A fase de modelagem está dividida em requisitos de negócio, requisitos técnicos,

modelo de dados e permissões de acesso.

3.1 – Requisitos de negócio

Os requisitos abaixo definem o mínimo de funcionalidades que a ferramenta

deverá ter, levando-se em consideração os conceitos básicos e a metodologia

apresentados em “Fundamentação Teórica”. Posteriormente, serão expostas as

propriedades pertinentes a cada uma das entidades principais.

3.1.1 – Funcionalidades

O sistema deverá ser capaz de:

1. Permitir cadastrar organizações.

2. Permitir elencar toda a estrutura de uma organização: Áreas,

Macroprocessos, Processos, Serviços de TI e Ativos de TI.

3. Permitir estabelecer relacionamentos entre elementos de níveis adjacentes na

estrutura de uma organização, como mostrado abaixo:

a. Áreas ↔ Macroprocessos

b. Macroprocessos ↔ Processos

c. Processos ↔ Serviços de TI

d. Serviços de TI ↔ Ativos de TI

4. Permitir registrar a relevância de um elemento para a estrutura à qual

pertence, de acordo com o papel que desempenha. As opções são:

21

a. Relevância do processo com relação ao negócio da organização.

b. Relevância do serviço de TI com relação ao processo que ele apoia.

c. Relevância do ativo de TI com relação ao serviço de TI que ele

suporta.

5. Impedir que existam duas áreas iguais em uma mesma organização.

6. Permitir que macroprocessos, processos, serviços de TI e ativos de TI sejam

reutilizados em uma mesma organização, mas não dentro do mesmo

segmento. Como exemplo, um processo pode existir em dois

macroprocessos diferentes, mas não pode existir duas vezes dentro de um

mesmo macroprocesso.

7. Permitir que áreas, macroprocessos, processos, serviços de TI e ativos de TI

já cadastrados por uma organização estejam disponíveis para outras

organizações.

8. Permitir cadastrar ameaças aos ativos de uma organização.

9. Permitir utilizar ameaças já cadastradas por outras organizações.

10. Permitir cadastrar o grau de cada ameaça para a organização.

11. Permitir cadastrar o grau de vulnerabilidade de cada ativo de TI de uma

organização em relação a uma ameaça cadastrada para essa mesma

organização.

12. Permitir cadastrar controles mitigatórios para cada ativo de TI de uma

organização.

13. Permitir utilizar controles mitigatórios já cadastrados por outras

organizações.

14. Ser capaz de realizar análises de riscos sob demanda. Cada análise deve ser

imutável, isto é, uma vez feita, os parâmetros dos cálculos e os valores

resultantes não podem ser modificados. As análises podem ter o mesmo

escopo ou escopos diferentes.

15. Permitir visualizar qualquer um dos dados citados nos itens acima.

16. Permitir corrigir qualquer um dos dados citados nos itens acima, exceto o

resultado de uma análise.

17. Autenticar seus usuários, mantendo o rastreamento dos eventos e garantindo

que somente pessoas autorizadas o utilizem.

22

3.1.2 – Dados das entidades

Estão listados abaixo os dados básicos que cada entidade deve possuir.

Organização

• Número de registro no Cadastro Nacional da Pessoa Jurídica (CNPJ)

• Nome empresarial

• Nome fantasia (opcional)

Área / Macroprocesso / Processo / Serviço de TI

• Nome

Ativo de TI

• Nome

• Descrição (opcional)

• Categoria de Ativo de TI

Categoria de Ativo de TI

• Identificador

• Nome

Os valores possíveis para categoria são:

1. Informação

2. Política

3. Pessoa

4. Ambiente / Infraestrutura

5. Hardware

6. Software

Ameaça / Controle Mitigatório

• Nome

• Descrição (opcional)

23

3.2 – Requisitos técnicos

A única restrição técnica do sistema é que ele deverá ser capaz de funcionar nos

servidores do Departamento de Eletrônica e de Computação (DEL) da Universidade

Federal do Rio de Janeiro (UFRJ). Isso significa que deverá ser compatível com o

sistema operacional FreeBSD versão 11.x ou superior. Portanto, todas as suas

dependências deverão ser escolhidas de maneira que também atendam a essa restrição.

3.3 – O modelo de dados

O modelo de dados será criado a partir das funcionalidades requisitadas e dos

dados básicos já especificados na seção 3.1.2 – Dados das entidades. A seguir, será

justificada a escolha da estrutura relacional para modelagem e, posteriormente, será

apresentada a modelagem propriamente dita.

3.3.1 – A escolha da estrutura de dados relacional

O paradigma entre escolher uma estrutura de dados relacional ou não, impacta

diretamente em como a modelagem será realizada.

A estrutura relacional direciona a decisão para uma tecnologia estabelecida há

mais tempo no mercado, abrangendo todos os sistemas de gerenciamento de banco de

dados (SGBD) que utilizam a linguagem SQL (Structured Query Language) para

consultas. Nessa estrutura, os dados são representados através de tabelas que podem ser

relacionadas entre si.

A estrutura não-relacional leva a uma gama de SGBDs classificados como

NoSQL – o nome vem da não utilização da linguagem SQL. Porém, a linguagem de

acesso aos dados não é a única diferença desses sistemas para os relacionais. Suas

formas de manipular e armazenar os dados são bem diversificadas entre si. Devido à

grande quantidade de SGBDs NoSQL que surgiram recentemente, acabou-se criando

categorias adicionais para eles baseadas na estrutura de dados que armazenam. Alguns

exemplos de categoria são: orientado a documentos, orientado a colunas e baseado em

grafos.

Será utilizado neste trabalho um SGBD relacional, dado o intenso uso de

relacionamentos para descrever a estrutura de uma organização. Além disso, a estrutura

não tende a assumir diferentes formas de acordo com seu conteúdo, o que é apropriado

24

para uma modelagem em tabelas. A partir dessa decisão, serão criados os Diagramas

Entidade-Relacionamento (conhecido em inglês como ERD – Entity Relationship

Diagram) – forma padrão de representar como as entidades se relacionam, quais são as

cardinalidades desses relacionamentos etc., independente do provedor de SGBD

escolhido.

Está fora do escopo deste estudo esgotar os prós e contras de cada tecnologia.

Existem muitas diferenças entre elas e, certamente, outras soluções seriam aplicáveis a

este projeto.

3.3.2 – Levantamento das entidades e relacionamentos

O modelo poderá ser dividido em quatro contextos: um para o catálogo; um para

as estruturas das organizações; um para ameaças, vulnerabilidades e controles; e outro

para as análises das organizações.

A entidade mais forte do banco de dados é a que contém os registros das

organizações. Essa tabela será “proprietária” dos relacionamentos que caracterizarão a

estrutura da organização, com áreas, macroprocessos, etc.

O catálogo servirá para permitir que áreas, macroprocessos, processos, serviços

de TI, ativos de TI, ameaças e controles mitigatórios sejam reutilizados entre

organizações.

A partir das premissas acima, tabelas associativas serão empregadas para criar os

relacionamentos muitos-para-muitos (cardinalidade M:N) entre uma entidade do

catálogo e um nível estrutural de uma organização. Elas permitirão, por exemplo, que

um processo esteja em mais de um macroprocesso e que um macroprocesso contenha

múltiplos processos. Algumas dessas tabelas associativas conterão também as

relevâncias dos relacionamentos.

Sendo assim, ficam determinadas todas as entidades conforme mostrado abaixo

pela Tabela 3.1 – Lista de entidades.

Duas tabelas de domínio precisarão existir para completar a lista acima. Uma

para categoria de ativo de TI, outra para a escala de relevância ou de intensidade.

• “it_asset_category” – Domínio das categorias de ativo disponíveis.

• “rating_level” – Domínio de escala para classificar relevâncias, ameaças

e vulnerabilidades.

25

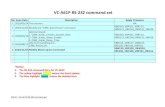

Tabela 3.1 – Lista de entidades

Entidade Descrição

organization Catálogo de organizações

business_department Catálogo de áreas

business_macroprocess Catálogo de macroprocessos

business_process Catálogo de processos

it_service Catálogo de serviços de TI

it_asset Catálogo de ativos de TI

security_threat Catálogo de ameaças

mitigation_control Catálogo de controles mitigatórios

organization_department Conecta áreas a organizações

organization_macroprocess Conecta macroprocessos a áreas

organization_process Conecta processos a macroprocessos e define a

relevância de cada processo para a organização à qual

pertence.

organization_it_service Conecta serviços de TI a processos e define a relevância

de cada serviço para o processo correspondente.

organization_it_asset Conecta ativos de TI a uma organização e permite

identificar unicamente a instância de cada ativo.

organization_it_service_it_asset Conecta ativos de TI a serviços de TI e define a

relevância de cada ativo para o serviço correspondente.

organization_security_threat Conecta ameaças catalogadas a organizações e define o

grau de cada ameaça.

organization_it_asset_vulnerability Conecta ativos de TI de uma organização a ameaças da

mesma organização e define o grau da vulnerabilidade

de cada ativo para cada ameaça.

organization_it_asset_control Conecta ativos de TI de uma organização a controles

mitigatórios do catálogo.

organization_analysis Instâncias de análise por organização

organization_analysis_detail Armazena os detalhes de uma análise (parâmetros de

cálculo e os valores computados de impacto,

probabilidade e risco).

A Figura 3.1 mostra como as tabelas se relacionam para construir a estrutura de

uma organização.

26

Figura 3.1 – Diagrama Entidade-Relacionamento da organização e sua estrutura.4

4 Foram omitidas as linhas de relacionamento das tabelas associativas para com a organização com o intuito de evitar poluição visual.

27

Observe que existem duas tabelas de ativos de TI com cardinalidade M:N,

“organization_it_asset” e “organization_it_service_it_asset”. Isso decorre da

necessidade de uma mesma instância de um ativo poder ter relevância diferente para

cada serviço de TI que apoia. Por exemplo, um computador de número de série A123 é

ao mesmo tempo servidor de impressão e servidor web de uma organização. Se não

houvesse a separação nessas duas tabelas, a máquina A123 deveria ser cadastrada duas

vezes para poder colocar relevâncias diferentes em relação aos serviços, o que

dificultaria a identificação dela como sendo um único ativo da organização. Seria tão

inadequado quanto ter que cadastrar uma pessoa duas vezes na mesma academia porque

ela quer realizar duas atividades diferentes, como natação e luta. A tabela

“organization_it_asset” resolve esse problema ao inserir ativos na organização, sem

pensar neste instante em relacionamentos com serviços. Com isso, torna-se possível a

listagem de todos os ativos da organização sem duplicações de registros. O ativo torna-

se, então, único na organização – mas não entre organizações.

Prosseguindo com a modelagem para o contexto de ameaças e vulnerabilidades,

mostra como elas se relacionam com os ativos de uma organização e com a própria

organização.

É possível notar, na Figura 3.2, que a vulnerabilidade de um ativo é apenas uma

classificação em relação a uma ameaça, por isso não existe um catálogo de

vulnerabilidades. A modelagem também permite criar múltiplos controles para diminuir

determinada vulnerabilidade. Como o controle é aplicado a ativos, e não às suas

vulnerabilidades, foi criado um relacionamento de cardinalidade M:N entre ativo da

organização e controle mitigatório do catálogo.

Por fim, duas tabelas permitem armazenar as análises de risco. Uma delas possui

todas as combinações possíveis derivadas da fórmula que calcula os riscos de

incidentes. A outra funciona como agregadora dessas combinações para representar uma

instância de análise. Elas foram listadas na Tabela 3.1 e podem ser visualizadas na

Figura 3.3.

28

Figura 3.2 – Diagrama Entidade-Relacionamento que representa as ameaças da organização, as vulnerabilidades dos ativos e os

controles aplicados sobre eles.

29

Figura 3.3 – Diagrama Entidade-Relacionamento que representa as análises.

3.4 – Requisito técnico extra

Dado que o modelo de dados é relacional, o banco de dados deve suportar

transações para que a atomicidade de uma operação de escrita seja garantida quando

mais de uma entidade for afetada. Trata-se de uma das propriedades do conceito ACID

– Atomicidade, Consistência, Isolamento e Durabilidade (em inglês Atomicity,

Consistency, Isolation, Durability).

3.5 – Permissões de acesso

O sistema deverá ter um escopo de acesso diferenciado para cada perfil de

usuário. Isso será definido por meio de papéis e permissões. Os papéis são

agrupamentos de permissões comuns a um grupo de usuários que desempenham uma

função específica e limitada. Existirão quatro papéis inicialmente, conforme descritos

abaixo:

• Administrador – Controle total. Pode executar todas as funcionalidades

que o sistema oferece.

30

• Gerente de organizações – Controle total sobre dados de organizações,

incluindo sua estrutura e suas análises. Não pode alterar dados de

catálogo, apenas criar novas entradas.

• Analista – Controle total sobre as estruturas das organizações e de suas

análises. Não pode alterar os dados de catálogo nem aqueles sobre a

organização, apenas criar novas entradas ou novas organizações.

• Visitante – Somente leitura. Acessa todos os dados do sistema, mas não

pode realizar nenhuma modificação.

Na Tabela 3.2 abaixo, estão listadas as permissões de cada papel.

Tabela 3.2 – Tabela de papéis e permissões do sistema.

Papel Permissões

Administrador

Visualizar catálogo

Criar entradas no catálogo

Atualizar entradas do catálogo

Remover entradas do catálogo

Visualizar organizações

Criar organizações

Atualizar dados sobre as organizações

Remover organizações

Gerenciar a estrutura das organizações

Visualizar análises

Criar análises

Atualizar dados sobre as análises

Excluir análises

Gerente de organizações

Visualizar catálogo

Criar entradas no catálogo

Visualizar organizações

Criar organizações

Atualizar dados sobre as organizações

Remover organizações

Gerenciar a estrutura das organizações

Visualizar análises

Criar análises