Informatica 2 EM 1 (1)

-

Upload

mariana-barreto -

Category

Documents

-

view

76 -

download

0

Transcript of Informatica 2 EM 1 (1)

www.cpcrs.com.br

2 EM 1 (MPU e MPE)

IIIINFORMNFORMNFORMNFORMÁTICAÁTICAÁTICAÁTICA

SUMÁRIO

1. SISTEMAS OPERACIONAIS______________________________________2. SISTEMA OPERACIONA – LINUX_________________________________ 3. PROCESSADOR DE TEXTO – WORD_______________________________4. PLANILHAS ELETRÔNICAS – EXCEL_______________________________5. SOFTWARE DE APRESENTAÇÃO – POWER POINT____________________6. LIBREOFFICE___________________________________________________7. LIBREOFFICE – CALC____________________________________________8. LIBREOFFICE – WRITER__________________________________________9. LIBREOFFICE – IMPRESS_________________________________________10. CONCEITOS DE INTERNET________________________________________

02

21

26

35

45

49

50

60

69

81

Prof. Márcio Hollweg INFORMÁTICA 1 1

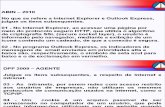

EDITAL MPU NOÇÕES DE INFORMÁTICA: 1 Noções de sistema operacional (ambientes Linux e Windows). 2 Edição de textos, planilhas e apresentações (ambiente LibreOffice). 3 Redes de computadores. 3.1 Conceitos básicos, ferramentas, aplicativos e procedimentos de Internet e intranet. 3.2 Programas de navegação (Microsoft Internet Explorer, Mozilla Firefox, Google Chrome e similares). 3.3 Programas de correio eletrônico (Outlook Express, Mozilla Thunderbird e similares). 3.4 Sítios de busca e pesquisa na Internet. 3.5 Grupos de discussão. 3.6 Redes sociais. 3.7 Computação na nuvem (cloud computing). 4 Conceitos de organização e de gerenciamento de informações, arquivos, pastas e programas. 5 Segurança da informação. 5.1Procedimentos de segurança. 5.2 Noções de vírus, worms e pragas virtuais. 5.3 Aplicativos para segurança (antivírus, firewall, anti-spyware etc.). 5.4 Procedimentos de backup. 5.5 Armazenamento de dados na nuvem (cloud

storage).

EDITAL MPE/RS

Ambiente Operacional WINDOWS (*):Fundamentos do Windows: Operações com janelas, menus, barra de tarefas, área de trabalho; Trabalho com pastas e arquivos: localização de arquivos e pastas; movimentação e cópia de arquivos e pastas; criação e exclusão de arquivos e pastas; Configurações Básicas do Windows: resolução da tela, cores, fontes, impressoras, aparência, segundo plano, protetor de tela; Windows Explorer.

Processador de Textos WORD (**): Área de trabalho, barras de ferramentas, botões e menus do WORD; Formatação de documentos: recursos de margens, tabulação, recuo e espaçamento horizontal, espaçamento vertical, fontes, destaque (negrito, sublinhado, itálico, subscrito, sobrescrito, etc.); Organização do texto em listas e colunas; Tabelas; Estilos e modelos; Cabeçalhos e Rodapés; Configuração de Página;

Planilha Eletrônica EXCEL (**): Área de trabalho, barras de ferramentas, botões e menus do EXCEL; deslocamento do cursor na planilha para seleção de células, linhas e colunas; Introdução de números, textos, fórmulas e datas na planilha, referência absoluta e relativa; Principais funções do Excel: matemáticas, estatísticas, data-hora, financeiras e de texto; Formatação de planilhas: número, alinhamento, borda, fonte, padrões; Edição da planilha: operações de copiar, colar, recortar, limpar, marcar, etc.; Classificação de dados nas planilhas; Gráficos.

Acesso a Redes de Computadores (***): Estrutura de Redes de Computadores: Redes Locais e Internet; Mecanismos de cadastramento e acesso a redes: LOGIN, Username, Senha; Protocolos e Serviços de Internet:mailto, HTTP, FTP, News; Correio Eletrônico: Endereços, utilização de recursos típicos; World Wide Web: Browsers e serviços típicos, mecanismos de busca.

Conceitos de proteção e segurança: procedimentos e segurança de acessos, vírus de computador, ferramentas anti-vírus.

Software de apresentação Microsoft POWERPOINT (**): Área de trabalho, barra de ferramentas, botões e menus do POWERPOINT; Criação de apresentações e inserção de slides; elementos da tela e modos de visualização; Trabalhando com objetos de texto: formatar, mover, copiar e excluir objetos; Listas numeradas, listas com marcadores e objetos de desenho; Uso de tabelas, gráficos, planilhas e organogramas; Layout, esquema de cores, segundo plano e slide mestre; Montagem de slides animados; Integração com Word e Excel; Salvar apresentações para acesso via browser.

(*) - Será tomada como base a versão em Português do Windows 7 e superiores. (**) - Será tomada como base a versão em Português do Office 2003 e superiores. (***) - Será tomado como base os recursos mais gerais e comuns das versões atuais dos browsers Internet

Explorer e Mozilla Firefox e para correio eletrônico recursos mais comuns do Windows mail e Thunderbird.

CRONOGRAMA

AULA CONTEÚDO

MPU MPE/RS

01 PLANILHA ELETRÔNICA – LIBREOFFICE CALC - X - 02 EDIÇÃO DE TEXTO – LIBREOFFICE WRITER - X - 03 APRESENTAÇÕES – LIBREOFFICE IMPRESS - X - 04 SISTEMA OPERACIONAL – AMBIENTE WINDOWS 05 NOÇÕES DE SISTEMA OPERACIONAL – LINUX - X - 06 REDES DE COMPUTADORES – INTERNET E INTRANET 07 SEGURANÇA 08 - X - PLANILHA ELETRÔNICA – EXCEL 09 - X - EDIÇÃO DE TEXTO – WORD 10 - X - APRESENTAÇÕES – POWER POINT

Prof. Márcio Hollweg INFORMÁTICA 2 2

SISTEMAS OPERACIONAIS Software básico que viabiliza o funcionamento do próprio computador e a execução de todos os outros programas. Enfim, o sistema operacional funciona como um intermediário em todas as interações entre um programa e o hardware do computador. Ele entra em ação toda vez que digitamos uma letra, salvamos um arquivo, imprimimos um documento ou executamos um arquivo. Sendo assim podemos relacionar alguns dos objetivos de um sistema operacional:

• Executar os programas dos usuários e tornar as soluções dos problemas dos usuários mais simples; • Tornar o sistema do computador conveniente (mais “próximo”) à utilização do usuário; • Usar o Hardware do computador de maneira eficiente.

Notamos que durante toda a história da Informática, diversos sistemas operacionais surgiram, cada um com suas características e finalidades, mas ninguém foi tão marcante quanto o Microsoft Windows. E é justamente aqui que vamos concentrar nossos estudos. É claro que dentro de um padrão Windows existem também sequências evolutivas de versões, estas versões muitas vezes chegaram a comandar a própria evolução da informática.

Windows 3.1 Windows 95 Windows 98 Windows NT Windows ME

Windows 2000 Windows XP

Windows Vista Windows 7 Windows 8

O nosso edital descreve a cobrança do Windows 7 e superiores, desta forma vamos descrever inicialmente algumas características do Windows que são comuns às versões mais atuais.

• Windows é Gráfico: Significa que ele é baseado em imagens e não em textos, os comandos não são dados pelo teclado (graças a Deus), decorando-se palavras chaves e linguagens de comando, como era feito na época do DOS, utilizamos o mouse para “clicar” nos locais que desejamos.

• Windows é multitarefa preemptiva: Ser Multitarefa significa que ele possui a capacidade de executar várias tarefas ao mesmo tempo, graças a uma utilização inteligente dos recursos do microprocessador. Por exemplo, é possível mandar um documento imprimir enquanto se altera um outro. A característica “preemptiva” significa que as operações não acontecem exatamente ao mesmo tempo, mas cada programa requisita seu direito de executar uma tarefa, cabendo ao Windows decidir se autoriza ou não. Ou seja, o Windows gerencia o tempo de utilização do processador, dividindo-o, inteligentemente, entre os programas.

• Windows é 32/64 bits: Significa que o Windows se comunica com os barramentos e a placa mãe enviando e recebendo 32 bits de dados por vez ou até 64 (dependendo de uma atualização). O DOS (antecessor do Windows) era um Sistema Operacional de 16 bits.

• Windows é Plug and Play: Este termo em inglês significa - Conecte e Use, e designa uma “filosofia” criada há alguns anos por várias empresas da área de informática (tanto hardware como software). Ela visa criar equipamentos e programas que sejam tão fáceis de instalar quanto qualquer eletrodoméstico.

Temos também alguns recursos e ferramentas que são próprios para cada versão do Windows, por isto vamos começar a tratar de forma mais detalhada o Windows 7.

WINDOWS 7

Uma das primeiras coisas que o aluno poderá notar no Windows 7 é a aparência elegante da interface do usuário. Para quem já estiver acostumado a trabalhar com o Windows Vista, encontrará uma interface refinada e melhorada, com apenas alguns recursos de navegação novos para aprender. Segue abaixo alguns recursos presentes na versão 7 do Windows:

• Suporte para Hardware de 32 e 64 bits • Gadgets de área de trabalho • Snap. • Windows Aero • Windows Flip e Flip 3D • Recurso Aero Peek e Aero shake • BitLocker • Controle dos Pais

Prof. Márcio Hollweg INFORMÁTICA 3 3

PRINCIPAIS RECURSOS Área de trabalho do Aero

A experiência de área de trabalho do Aero apresenta um design de vidro translúcido com animações sutis e novas cores de janelas.

Efeitos de vidro

Alternar entre programas

Prof. Márcio Hollweg INFORMÁTICA 4 4

A experiência de área de trabalho do Aero também inclui visualizações das janelas abertas na barra de tarefas. Ao apontar para um botão na barra de tarefas, você verá uma visualização em miniatura da janela, independentemente de o conteúdo da janela ser um documento, uma foto ou até mesmo um vídeo em execução.

Windows Flip Com o Flip e o Flip 3D, o usuário poderá visualizar rapidamente as janelas abertas (por exemplo, arquivos, pastas e documentos abertos) sem clicar na barra de tarefas. O Flip 3D exibe as janelas abertas em uma pilha. No topo da pilha você verá uma janela aberta. Para ver outras janelas, percorra a pilha.

Para alternar janelas usando Flip 3D: Pressione Ctrl+tecla do logotipo do Windows+Tab.

Pressione Tab para se mover pelas janelas. (Você também pode pressionar Seta para a Direita ou Seta para Baixo para avançar uma janela, ou pressionar Seta para a Esquerda ou Seta para Cima para retroceder uma janela.)

Snap

Você pode usar Snap para organizar e redimensionar janelas na área de trabalho com um único movimento do mouse. Usando Snap, você pode alinhar rapidamente as janelas no lado da área de trabalho, expandi-las verticalmente para ocupar toda a altura da tela ou maximizá-las para que preencham a área de trabalho completamente. Snap pode ser especialmente útil ao comparar dois documentos, copiando ou movendo arquivos entre duas janelas, maximizando a janela em que você está trabalhando no momento ou expandindo documentos longos para facilitar sua leitura e exigir menos rolagem.

Arraste uma janela para o lado da área de trabalho para expandi-la à metade da tela

Para usar Snap, arraste a barra de título de uma janela aberta para o lado da área de trabalho para alinhá-la ali ou arraste-a para a parte superior da área de trabalho para maximizar a janela. Para expandir uma janela verticalmente usando Snap, arraste a extremidade superior da janela para a parte superior da área de trabalho.

Prof. Márcio Hollweg INFORMÁTICA 5 5

Shake Usando Shake, você pode minimizar rapidamente todas as janelas abertas na área de trabalho exceto aquela em que você deseja se concentrar. Basta clicar na barra de título da janela que você deseja manter aberta e arrastar (ou sacudir) a janela de um lado para o outro rapidamente, e as outras janelas abertas serão minimizadas.

Aero Peek Você pode usar os recursos do Aero Peek para visualizar rapidamente a área de trabalho sem minimizar todas as janelas ou visualizar uma janela aberta apontando para seu ícone na barra de tarefas.

Peek na área de trabalho

O botão Mostrar área de trabalho foi movido para a extremidade oposta da barra de tarefas no botão Iniciar, facilitando clicar ou apontar para o botão sem abrir acidentalmente o menu Iniciar.

Além de clicar no botão Mostrar área de trabalho para chegar à área de trabalho, você pode exibir temporariamente ou espiar a área de trabalho simplesmente apontando o mouse para o botão Mostrar área de trabalho. Quando você aponta para o botão Mostrar área de trabalho ao final da barra de tarefas, qualquer janela aberta esmaece da exibição, revelando a área de trabalho. Para fazer as janelas reaparecerem, afaste o mouse do botão Mostrar área de trabalho.

Prof. Márcio Hollweg INFORMÁTICA 6 6

Gadgets A Barra Lateral do Windows não está incluída nesta versão do Windows. Em vez disso, você pode exibir gadgets em qualquer lugar da área de trabalho e usar os recursos do Aero Peak para ver temporariamente gadgets de área de trabalho sem minimizar nem fechar as janelas com as quais você está trabalhando.

BitLocker

Você pode usar a Criptografia de Unidade de Disco BitLocker para ajudar a proteger todos os arquivos armazenados na unidade em que o Windows está instalado (unidade do sistema operacional) e em unidades de dados fixas (como unidades de disco rígido internas). Você pode usar o BitLocker To Go para ajudar a proteger todos os arquivos armazenados em unidades de dados externas (como unidades de disco rígido externas ou unidades flash USB).

Diferentemente do Sistema de Arquivos com Criptografia (EFS), que permite criptografar arquivos individuais, o BitLocker criptografa toda a unidade. Você pode fazer logon e trabalhar com os arquivos normalmente, mas o BitLocker pode ajudar a impedir que hackers acessem os arquivos do sistema necessários para descobrir a sua senha ou que acessem a unidade removendo-a do computador e instalando-a em outro.

Quando você adiciona novos arquivos a uma unidade criptografada com o BitLocker, o BitLocker os criptografa automaticamente. Os arquivos permanecem criptografados somente enquanto estão armazenados na unidade criptografada. Os arquivos copiados para outra unidade ou computador são descriptografados. Se você compartilhar arquivos com outros usuários, por exemplo, via rede, esses arquivos serão criptografados enquanto estiverem armazenados na unidade criptografada, mas poderão ser acessados normalmente por usuários autorizados.

PAINEL DE CONTROLE: Painel de Controle é a ferramenta que acompanha o Windows e permite ajustar todas as configurações de seu sistema operacional, desde ajustar a hora do computador, até coisas mais técnicas como ajustar o endereço virtual das interrupções utilizadas pela porta do mouse. O painel de controle possui vários ícones, e cada um desses é responsável por um ajuste diferente.

• Central de Ações: É um local central para exibir alertas e tomar providências que podem ajudar a executar o Windows uniformemente.

Prof. Márcio Hollweg INFORMÁTICA 7 7

A Central de Ações lista mensagens importantes sobre configurações de segurança e manutenção que precisam da sua atenção. Os itens em vermelho na Central de Ações são rotulados como Importante e indicam problemas significativos que devem ser resolvidos logo, como um programa antivírus que precisa ser atualizado. Os itens em amarelo são tarefas sugeridas que você deve considerar executar, como tarefas de manutenção recomendadas. Para exibir detalhes sobre a seção Segurança ou Manutenção, clique no título ou na seta ao lado do título para expandir ou recolher a seção. Caso não queira ver determinados tipos de mensagens, você pode optar por ocultá-las.

Você pode ver rapidamente se há novas mensagens na Central de Ações posicionando

o mouse sobre o ícone da mesma na área de notificação na barra de tarefas. Clique no ícone para exibir mais detalhes e clique em uma mensagem para resolver o problema. Ou abra a Central de Ações para exibir a mensagem inteira.

Se estiver tendo um problema com o computador, verifique a Central de Ações para ver se o problema foi identificado. Caso não tenha sido, você também pode encontrar links úteis para soluções de problemas e outras ferramentas que podem ajudar a corrigir problemas.

• Firewall do Windows: Um firewall pode ajudar a impedir que hackers ou softwares mal-intencionados (como worms) obtenham acesso ao seu computador através de uma rede ou da Internet. Um firewall também pode ajudar a impedir o computador de enviar software mal-intencionado para outros computadores.

Você pode personalizar quatro configurações para cada tipo de local de rede no Firewall do Windows.

Ativar o Firewall do Windows: Esta configuração é selecionada por padrão. Quando o Firewall do Windows está ativado, a maioria dos programas fica impedida de se comunicar através do firewall. Se quiser que um programa se comunique através do firewall, você poderá adicioná-lo à lista de programas permitidos. Por exemplo, talvez você não possa enviar fotos usando um programa de mensagens instantâneas até adicionar o programa à lista de programas permitidos. Para adicionar um programa à lista, consulte Permitir que um programa se comunique através do Firewall do Windows.

Bloquear todas as conexões de entrada, incluindo as que estejam na lista de programas permitidos: Esta configuração bloqueia todas as tentativas não solicitadas de conexão com o computador. Use esta configuração quando precisar de máxima proteção para o computador, como quando estiver conectado a uma rede pública em um hotel ou aeroporto, ou quando um worm de computador estiver se espalhando pela Internet. Com esta configuração, você não é notificado quando o Firewall do Windows bloqueia programas, e os programas na lista de programas permitidos são ignorados.

Mesmo que você bloqueie todas as conexões de entrada, poderá exibir a maioria das páginas da Web, enviar e receber e-mail e enviar e receber mensagens instantâneas.

Avisar-me quando o Firewall do Windows bloquear um programa novo: Se você marcar esta caixa de seleção, o Firewall do Windows o informará quando bloquear um novo programa e lhe dará a opção de desbloqueá-lo.

Desativar o Firewall do Windows (não recomendado): Evite usar esta configuração, a menos que tenha outro firewall em execução no computador. A desativação do Firewall do Windows pode tornar o seu computador (e a sua rede, caso possua uma) mais vulnerável a danos provocados por hackers e softwares mal-intencionados.

Prof. Márcio Hollweg INFORMÁTICA 8 8

• Windows Update: Atualizações são adições ao software capazes de evitar ou corrigir problemas, aumentar a segurança do computador ou melhorar seu desempenho. É recomendado que a atualização automática do Windows seja ativada para que o Windows possa instalar atualizações de segurança e outras, importantes ou recomendadas, para o seu computador, à medida que sejam disponibilizadas.

• Backup e Restauração: O Windows proporciona as seguintes ferramentas de backup: •

Prof. Márcio Hollweg INFORMÁTICA 9 9

• Dispositivos e Impressoras: Quando você quiser visualizar todos os dispositivos conectados ao seu computador, use um deles, ou solucione o problema de um que não esteja funcionando corretamente, e abra a pasta Dispositivos e Impressoras então você poderá instalar, exibir e gerenciar dispositivos.

Os dispositivos exibidos na pasta Dispositivos e Impressoras normalmente são além de seu computador,.dispositivos externos que você pode conectar ou desconectar do computador através de uma porta ou conexão de rede.

EXEMPLOS

- Dispositivos portáteis que você carrega e ocasionalmente conecta ao computador, como celulares, players portáteis de música e câmeras digitais.

- Todos os dispositivos que você conecta a uma porta USB em seu computador, incluindo discos rígidos USB externos, unidades flash, webcams, teclados e mouses.

- Todas as impressoras conectadas ao seu computador, incluindo impressoras conectadas através de cabo USB, rede ou sem fio.

- Dispositivos sem fio conectado ao seu computador.

- Seu computador.

Prof. Márcio Hollweg INFORMÁTICA 10 10

• Contas de Usuário: Uma conta de usuário é uma coleção de dados que informa ao Windows quais arquivos e pastas você pode acessar, quais alterações podem fazer no computador e quais são suas preferências pessoais, como plano de fundo da área de trabalho ou proteção de tela. As contas de usuário permitem que você compartilhe um computador com várias pessoas, enquanto mantém seus próprios arquivos e configurações. Cada pessoa acessa a sua conta com um nome de usuário e uma senha. Há três tipos de contas, cada tipo oferece ao usuário um nível diferente de controle do computador:

• As contas padrão são para o dia-a-dia.

• As contas Administrador oferecem mais controle sobre um computador e só devem ser usadas quando necessário.

• As contas Convidado destinam-se principalmente às pessoas que precisam usar temporariamente um computador.

Controle dos Pais

Você pode usar os Controles dos Pais para ajudar a gerenciar o modo como as crianças usam o computador. Por exemplo, você pode definir limites para a quantidade de horas que seus filhos podem usar o computador, os tipos de jogos que podem jogar e os programas que podem executar.

Quando os Controles dos Pais bloqueiam o acesso a um jogo ou programa, uma notificação é exibida informando que o programa foi bloqueado. Seu filho pode clicar em um link na notificação para solicitar permissão de acesso a esse jogo ou a esse programa. Você pode permitir o acesso inserindo informações da conta.

Para configurar os Controles dos Pais para o seu filho, será necessário ter sua própria conta de administrador. Antes de iniciar, verifique se a criança para a qual você deseja configurar os Controles dos Pais possui uma conta de usuário padrão. Os Controles dos Pais podem ser aplicados somente a contas de usuário padrão. Para obter mais informações sobre as contas de usuário e sobre como configurá-las, consulte O que é uma conta de usuário?

Além dos controles fornecidos pelo Windows, você pode instalar outros controle, como filtros da web e relatórios de atividades de outro provedor de serviço.

Limites de tempo. Você pode definir limites de tempo para controlar quando as crianças têm permissão para fazer logon no computador. Os limites de tempo impedem que as crianças façam logon durante as horas especificadas. Você pode definir horas de logon diferentes para cada dia da semana. Se elas estiverem conectadas quando o tempo alocado terminar, serão automaticamente desconectadas. Para obter mais informações, consulte Controlar quando as crianças podem usar o computador.

Prof. Márcio Hollweg INFORMÁTICA 11 11

Jogos. Você pode controlar o acesso a jogos, escolher um nível de classificação etária, escolher os tipos de conteúdo que deseja bloquear e decidir se deseja permitir ou bloquear jogos não classificados ou específicos. Para obter mais informações, consulte Especificar os jogos que as crianças podem jogar.

Permitir ou bloquear programas específicos. Você pode impedir que as crianças executem programas que você não deseja que elas executem. Para obter mais informações, consulte Impedir que crianças usem programas específicos.

Controle de Conta de Usuário

Controle de Conta de Usuário (UAC) é um recurso do Windows que pode ajudar você a manter o controle do computador, informando-lhe quando um programa faz uma alteração que exige permissão em nível de administrador. O UAC funciona ajustando o nível de permissão de sua conta de usuário. Se você estiver executando tarefas que podem ser feitas por um usuário padrão, como ler email, ouvir música ou criar documentos, terá as permissões de um usuário padrão - mesmo se estiver conectado como administrador.

Quando forem feitas alterações no computador que exijam permissão em nível de administrador, o UAC o notificará. Se você for um administrador, poderá clicar em Sim para continuar. Se você não for um administrador, alguém com uma conta administrador no computador terá de inserir a senha para continuar. Se você receber permissão, terá temporariamente os direitos de um administrador para concluir a tarefa e então suas permissões voltarão a ser as de um usuário padrão. Como resultado, mesmo que você esteja usando uma conta administrador, alterações não poderão ser feitas em seu computador sem o seu conhecimento, o que pode ajudar a impedir que software mal-intencionado (malware) e spyware sejam instalados ou façam alterações em seu computador.

Quando você precisar dar permissão ou inserir uma senha para concluir uma tarefa, o UAC enviará uma notificação com um dos quatro tipos diferentes de caixas de diálogo. A tabela abaixo descreve os diferentes tipos de caixas de diálogo utilizadas para notificar você e fornece diretrizes sobre como respondê-las.

Recomendamos que você fazer logon no computador com uma conta de usuário padrão na maior parte do tempo. Você pode navegar na Internet, enviar e-mail e usar um processador de texto sem uma conta administrador. Quando você desejar realizar uma tarefa administrativa, como a instalação de um novo programa ou a alteração de uma configuração que afete outros usuários, não será necessário alternar para uma conta administrador. O Windows solicitará a sua permissão ou uma senha de administrador antes de executar a tarefa. Recomendamos também a criação de contas de usuário padrão para todas as pessoas que utilizam o computador.

Prof. Márcio Hollweg INFORMÁTICA 12 12

• Barra de Tarefas e Menu Iniciar: Permite personalizar a barra de tarefas de acordo com as suas preferências. Por exemplo, você pode mover a barra de tarefas inteira para a esquerda, a direita ou para a borda superior da tela. Também pode alargar a barra de tarefas, fazer com que o Windows a oculte automaticamente quando não estiver em uso e adicionar barras de ferramentas a ela.

No Windows 7, você tem muito mais controle sobre os programas e arquivos que são exibidos no menu Iniciar. O menu Iniciar é essencialmente uma tela em branco que você pode organizar e personalizar de acordo com suas preferências.

• Opções de Pasta: Através de Opções de Pasta, no Painel de Controle o usuário poderá alterar a forma como arquivos e pastas funcionam e como itens são exibidos no computador.

• Instalar e Desinstalar Programas (Programas e Recursos): Através de opção o usuário poderá instalar ou desinstalar um programa do computador caso não o use mais ou para liberar espaço no disco rígido. É possível usar Programas e Recursos para desinstalar programas ou alterar a configuração de um programa, adicionando ou removendo certas opções. Vale a pena que existem diversas maneiras para realizarmos a instalação ou desinstalação de um determinado programa, mas esta é a maneira mais indicada, já que neste caso o Windows acompanha todo o processo criando pontos de restauração, visando facilitar o retorno ao status anterior.

Prof. Márcio Hollweg INFORMÁTICA 13 13

WINDOWS EXPLORER: O Windows Explorer é o programa gerenciador de arquivos do Windows, é através desta ferramenta que podemos manipular os dados gravados em nossas unidades, copiando, movendo, excluindo criando e renomeando arquivos e pastas. Observe que a interface do Windows Explorer se apresenta de forma remodelada comparada com a versão presente no Windows XP.

Quando você abre uma pasta ou biblioteca, ela é exibida em uma janela. As várias partes dessa janela foram projetadas para facilitar a navegação no Windows e o trabalho com arquivos, pastas e bibliotecas.

Veja a seguir uma janela típica e cada uma de suas partes:

Prof. Márcio Hollweg INFORMÁTICA 14 14

Prof. Márcio Hollweg INFORMÁTICA 15 15

• Operações com Arquivos e Pastas: Um arquivo é um item que contém informações, por exemplo, texto, imagens ou música. Em seu computador, os arquivos são representados por ícones; isso facilita o reconhecimento de um tipo de arquivo bastando olhar para o respectivo ícone. Uma pasta é um contêiner que pode ser usado para armazenar arquivos. Se você tivesse centenas de arquivos em papel em sua mesa, seria quase impossível encontrar um arquivo específico quando você dele precisasse. É por isso que as pessoas costumam armazenar os arquivos em papel em pastas dentro de um arquivo convencional. As pastas no computador funcionam exatamente da mesma forma.

As pastas também podem ser armazenadas em outras pastas. Uma pasta dentro de uma pasta é chamada subpasta. Você pode criar quantas subpastas quiser, e cada uma pode armazenar qualquer quantidade de arquivos e subpastas adicionais.

Quando se trata de se organizar, não é necessário começar do zero. Você pode usar bibliotecas, um novo recurso desta versão do Windows, para acessar arquivos e pastas e organizá-los de diferentes maneiras.

O QUE É UMA BIBLIOTECA?

É o local onde você gerencia documentos, músicas, imagens e outros arquivos. Você pode procurar arquivos da mesma forma como faz em uma pasta ou exibir os arquivos organizados por propriedades como data, tipo e autor.

Uma biblioteca se assemelha em alguns pontos a uma pasta. Por exemplo, ao abri uma biblioteca, você vê um ou mais arquivos. Porém, diferente de uma pasta, a biblioteca reúne os arquivos que estão armazenados em diversos locais. Essa diferença é sutil, mas importante. As bibliotecas não armazenam de fato os itens. Elas monitoram as pastas que contêm os itens e permitem que você os acesse e organize de várias maneiras. Por exemplo, se você tem arquivos de música em pastas no disco rígido e na unidade externa, poderá todos esses arquivos de uma vez usando a Biblioteca de música.

COMO POSSO CRIAR OU ALTERAR UMA BIBLIOTECA?

O Windows tem quatro bibliotecas padrão: Documentos, Músicas, Imagens e Vídeos. Você também pode criar novas bibliotecas.

• Biblioteca Documentos: Use essa biblioteca para organizar documentos de processamento de texto, planilhas, apresentações e outros arquivos relacionados a texto. Por padrão, os arquivos movidos, copiados ou salvos na biblioteca Documentos são armazenados na pasta Meus Documentos.

• Biblioteca Imagens: Use esta biblioteca para organizar suas imagens digitais, sejam elas obtidas da câmera, do scanner ou de emails recebidos de outras pessoas. Por padrão, os arquivos movidos, copiados ou salvos na biblioteca Imagens são armazenados na pasta Minhas Imagens.

• Biblioteca Músicas: Use esta biblioteca para organizar suas músicas digitais, como as que você copia de um CD de áudio ou as baixadas da Internet. Por padrão, os arquivos movidos, copiados ou salvos na biblioteca Músicas são armazenados na pasta Minhas Músicas.

• Biblioteca Vídeos: Use esta biblioteca para organizar e arrumar seus vídeos, como clipes da câmera digital ou da câmera de vídeo, ou arquivos de vídeo baixados da Internet. Por padrão, os arquivos movidos, copiados ou salvos na biblioteca Vídeos são armazenados na pasta Meus Vídeos.

O QUE OCORRE SE EU EXCLUIR UMA BIBLIOTECA OU OS ITENS DE UMA BIBLIOTECA?

Se você excluir uma biblioteca, a biblioteca será movida para a Lixeira. Os arquivos e as pastas que podiam ser acessados na biblioteca serão armazenados em outro local e, portanto, não serão excluídos. Se você excluir acidentalmente uma das quatro bibliotecas padrão (Documentos, Músicas, Imagens e Vídeos), o estado original dela poderá ser restaurado no painel de navegação se você clicar com o botão direito do mouse em Bibliotecas e clicar em Restaurar bibliotecas padrão.

Se você excluir arquivos ou pastas dentro de uma biblioteca, eles também serão excluídos de seus locais originais. Para remover um item de uma biblioteca sem excluí-lo do local em que ele está armazenado, remova a pasta que contém o item.

Prof. Márcio Hollweg INFORMÁTICA 16 16

QUE TIPOS DE LOCAIS SÃO COMPATÍVEIS COM AS BIBLIOTECAS?

Você pode incluir pastas em uma biblioteca a partir de muitos locais diferentes, como a unidade C do computador, uma unidade de disco rígido externa ou uma rede.

Onde a pasta é armazenada?

Ela pode ser incluída em uma biblioteca?

Na unidade C Sim.

Em uma unidade de disco rígido externa

Sim, mas o conteúdo não ficará disponível se a unidade for desconectada.

Em um disco rígido adicional dentro do computador

Sim.

Em uma unidade flash USB

Somente se o dispositivo aparecer no painel de navegação, em Computador, na seção Unidades de Disco Rígido. Essa configuração é definida pelo fabricante do dispositivo e, em alguns casos, pode ser alterada. Contate o fabricante para obter mais informações.

O conteúdo não ficará disponível se a unidade for desconectada.

Em mídia removível (como um CD ou DVD)

Não.

Em uma rede Sim, desde que o local da rede esteja indexado ou esteja disponível. Copiando e Movendo Arquivos

De vez em quando, você pode querer alterar o local onde os arquivos ficam armazenados no computador. Por exemplo, talvez você queira mover os arquivos para outra pasta ou copiá-los para uma mídia removível (como CDs ou cartões de memória) a fim de compartilhar com outra pessoa.

A maioria das pessoas copiam e movem arquivos usando um método chamado arrastar e soltar. Comece abrindo a pasta que contém o arquivo ou a pasta que deseja mover. Depois, em uma janela diferente, abra a pasta para onde deseja mover o item. Posicione as janelas lado a lado na área de trabalho para ver o conteúdo de ambas.

Em seguida, arraste a pasta ou o arquivo da primeira pasta para a segunda. Isso é tudo.

Ao usar o método arrastar e soltar, note que algumas vezes o arquivo ou a pasta é copiado e, outras vezes, ele é movido. Se você estiver arrastando um item entre duas pastas que estão no mesmo disco rígido, os itens serão movidos para que duas cópias do mesmo arquivo ou pasta não sejam criadas no mesmo local. Se você estiver arrastando o item para um pasta que esteja em outro local (como um local de rede) ou para uma mídia removível (como um CD), o item será copiado.

1. Para mesma Unidade:

1.1. Mover: basta clicar e arrastar o arquivo.

1.2. Copiar: com a tecla CTRL pressionada, clicar e arrastar.

2. Para unidades Diferentes:

2.1. Mover: com a tecla SHIFT pressionada, clicar e arrastar.

2.2. Copiar: basta clicar e arrastar.

3. É importante saber que existem outras formas de copiar e mover arquivos são elas:

3.1. Através do botão direito do mouse.

3.2. Através das opções: copiar, recortar e colar do menu Editar.

3.3. Através dos botões de copiar, recortar e colar da barra de ferramentas.

Abrindo um arquivo existente Para abrir um arquivo, clique duas vezes nele. Em geral, o arquivo é aberto no programa que você usou para criá-lo ou alterá-lo. Por exemplo, um arquivo de texto será aberto no seu programa de processamento de texto.

Mas nem sempre é o caso. O clique duplo em um arquivo de imagem, por exemplo, costuma abrir um visualizador de imagens. Para alterar a imagem, você precisa usar um programa diferente. Clique com o botão direito do mouse no arquivo, clique em Abrir com e no nome do programa que deseja usar.

Prof. Márcio Hollweg INFORMÁTICA 17 17

Renomear um arquivo Uma maneira de renomear um arquivo é abrir o programa que foi usado para criar o arquivo, abrir o arquivo e salvá-lo com outro nome. Porém, existem várias outras maneiras de realizar esta tarefa, podemos por exemplo aplicar dois clique simples sobre o objeto, usar a tecla de atalho F2 ou através do botão direito do mouse e escolher na lista que aparece em decorrência deste ato a opção Renomear.

Criar um atalho Um atalho é um link para um item (como um arquivo, uma pasta ou um programa) no computador. Você pode criar atalhos e colocá-los em um local conveniente, como na área de trabalho ou no painel de navegação (o painel à esquerda) de uma pasta, para que possa acessar com facilidade o item associado ao atalho. É possível diferenciar um atalho do arquivo original pela seta que aparece no ícone.

Modos de Visualização:

Quando você abre uma pasta ou biblioteca, pode alterar a aparência dos arquivos na janela. Por exemplo, talvez você prefira ícones maiores (ou menores) ou uma exibição que lhe permita ver tipos diferentes de informações sobre

cada arquivo. Para fazer esses tipos de alterações, use o botão Modos de Exibição na barra de ferramentas.

Toda vez que você clica no lado esquerdo do botão Modos de Exibição, ele altera a maneira como seus arquivos e pastas são exibidos, alternando entre cinco modos de exibição distintos: Ícones grandes, Lista, um modo de exibição chamado Detalhes, que mostra várias colunas de informações sobre o arquivo, um modo de exibição de ícones menores chamado Lado a lado e um modo de exibição chamado Conteúdo, que mostra parte do conteúdo de dentro do arquivo.

Se você clicar na seta no lado direito do botão Modos de Exibição, terá mais opções. Mova o controle deslizante para cima ou para baixo para ajustar o tamanho dos ícones das pastas e dos arquivos. Você poderá ver os ícones alterando de tamanho enquanto move o controle deslizante.

Unidades de Rede:

Unidades de rede são pastas ou discos mapeados pela rede de outros computadores.

Lixeira:

Quando você exclui um arquivo do computador, ele apenas é movido para a Lixeira onde fica temporariamente armazenado até a Lixeira ser esvaziada. Com isso, você tem a oportunidade de recuperar arquivos excluídos acidentalmente e restaurá-los para os locais originais.

Se tiver certeza de que não precisará mais dos itens excluídos, poderá esvaziar a Lixeira. Ao fazer isso, excluirá permanentemente os itens e recuperará o espaço em disco por eles ocupado.

Se o arquivo estiver dentro de uma unidade removível (disquete, por exemplo), o arquivo não tem direito de ir para a lixeira, portanto, se apagado, não tem mais volta, é definitivo.

Prof. Márcio Hollweg INFORMÁTICA 18 18

ACESSÓRIOS DO WINDOWS: Os acessórios são pequenos aplicativos com funções bem práticas ao usuário e que acompanham o Windows em sua instalação padrão. Na maioria das vezes estes aplicativos dispensam qualquer tipo de comentários.

• Calculadora: Você pode usar a Calculadora para executar cálculos simples, como adição, subtração, multiplicação e divisão. A Calculadora também oferece os recursos avançados de uma calculadora de programação, científica e estatística.

• Bloco de Notas: Trata-se de um programa básico de edição de texto, mais comumente usado para exibir ou editar arquivos de texto. Um arquivo de texto é um tipo de arquivo normalmente identificado pela extensão .txt.

CUIDADO O Bloco de notas é diferente do Wordpad, este último permite agregar a texto uma série de formatações; CONEXÃO DE ÁREA DE TRABALHO REMOTA.

Conexão de Área de Trabalho Remota é uma tecnologia que permite sentar-se ao computador (às vezes, chamado de computador cliente) e conectar-se a um computador remoto (às vezes, chamado de computador host) em um local diferente. Por exemplo, você pode se conectar de casa ao computador do trabalho e ter acesso a todos os seus programas, arquivos e recursos de rede, como se estivesse em frente ao seu computador no trabalho. Você pode deixar programas sendo executados no trabalho e, quando chegar em casa, poderá ver sua área de trabalho exibida no computador de casa, com os mesmos programas em execução.

Onde o nome do computador também conhecido como nome de domínio totalmente qualificado (FQDN), deve incluir o nome do host (computador), o nome do domínio e todos os domínios de nível mais alto. Por exemplo, o nome completo do computador de um computador de nome "marcio" pode ser marcio.terra.com.br.

Prof. Márcio Hollweg INFORMÁTICA 19 19

COMPARTILHAMENTO DE RECURSOS DO WINDOWS. O Windows 7 permite o compartilhamento de pastas e arquivos individuais - e até mesmo bibliotecas inteiras - com outras pessoas. A forma mais rápida de compartilhar algo é usando o novo menu Compartilhar com. As opções que você verá dependem do arquivo que você está compartilhando e o tipo de rede à qual o seu computador está conectado - grupo doméstico , grupo de trabalho ou domínio. Para tanto basta clicar com o botão direito do mouse no item a ser compartilhado e clique em Compartilhar com

WINDOWS DEFENDER.

O Windows Defender é um software antispyware incluído no Windows e executado automaticamente ao ser ativado. O uso do software anti-spyware pode ajudá-lo a proteger seu computador contra spyware e outros possíveis softwares indesejados.

O Windows Defender oferece duas maneiras de ajudar evitar que o software infecte o computador:

Proteção em tempo real: O Windows Defender o alerta quando um spyware tenta se instalar ou ser executado no computador. Ele também alerta caso os programas tentem alterar configurações importantes do Windows.

Opções de verificação: Você pode usar o Windows Defender para verificar se há spyware que possa se instalar no computador, agendar verificações regularmente e remover automaticamente qualquer coisa detectada durante a verificação.

Ao usar o Windows Defender, é importante manter definições atualizadas. As definições são arquivos que atuam como uma enciclopédia de possíveis ameaças de software em constante crescimento. O Windows Defender usa definições para alertá-lo de possíveis riscos se ele determinar que o software detectado é um spyware ou um software potencialmente indesejado. Para ajudar a manter as definições atualizadas, o Windows Defender trabalha com

Windows Update para instalar automaticamente novas definições à medida que elas são lançadas. Também é possível definir o Windows Defender para conferir se há definições atualizadas antes da verificação.

Prof. Márcio Hollweg INFORMÁTICA 20 20

BARRA DE TAREFAS

A barra de tarefas é aquela barra longa horizontal na parte inferior da tela. Diferentemente da área de trabalho, que pode ficar obscurecida devido às várias janelas abertas, a barra de tarefas está quase sempre visível. Ela possui três seções principais:

• O botão Iniciar , que abre o menu Iniciar.. • A seção intermediária, que mostra quais programas e arquivos estão abertos e permite que você alterne

rapidamente entre eles. • A área de notificação, que inclui um relógio e ícones (pequenas imagens) que comunicam o status de

determinados programas e das configurações do computador.

ÁREA DE NOTIFICAÇÃO

A área de notificação, na extrema direita da barra de tarefas, inclui um relógio e um grupo de ícones. Ela tem a seguinte aparência:

A área de notificação da barra de tarefas

Esses ícones comunicam o status de algum item no computador ou fornecem acesso a determinadas configurações. O conjunto de ícones que você verá varia em função dos programas ou serviços instalados e de como o fabricante configurou seu computador.

Em geral, o clique duplo em um ícone na área de notificação abre o programa ou a configuração associada a ele. Por exemplo, a ação de clicar duas vezes no ícone de volume abre os controles de volume. O clique duplo no ícone de rede abre a Central de Rede e Compartilhamento.

De vez em quando, um ícone na área de notificação exibirá uma pequena janela pop-up (denominada notificação) para informá-lo sobre algo. Por exemplo, depois de adicionar um novo dispositivo de hardware ao seu computador, é provável que você veja o seguinte:

Prof. Márcio Hollweg INFORMÁTICA 21 21

SISTEMA OPERACIONAL: LINUX

SOFTWARE LIVRE

Definição sobre Software Livre: Software Livre (Free Software) é o software disponível com a permissão para qualquer um usá-lo, copiá-lo, e distribuí-lo, seja na sua forma original ou com modificações, seja gratuitamente ou com custo. Em especial, a possibilidade de modificações implica em que o código fonte esteja disponível. Se um programa é livre, potencialmente ele pode ser incluído em um sistema operacional também livre. E importante não confundir software livre com software grátis porque a liberdade associada ao software livre de copiar, modificar e redistribuir, independemente de gratuidade. Existem programas que podem ser obtidos gratuitamente, mas que não podem ser modificados, nem redistribuídos. Um software é considerado como livre quando atende aos quatro tipos de liberdade para os usuários do software definidas pela Free Software Foundation:

• A liberdade para executar o programa, para qualquer propósito; • A liberdade de estudar como o programa funciona, e adaptá-lo para as suas necessidades. Acesso ao

código-fonte é um pré-requisito para esta liberdade; • A liberdade de redistribuir cópias de modo que você possa ajudar ao seu próximo; • A liberdade de aperfeiçoar o programa, e liberar os seus aperfeiçoamentos, de modo que toda a comunidade

se beneficie. Acesso ao código-fonte é um pré-requisito para esta liberdade; Para que essas liberdades sejam reais, elas devem ser irrevogáveis. Caso o desenvolvedor do software tenha o poder de revogar a licença, o software não é livre. Copyleft: A maioria das licenças usadas na publicação de software livre permite que os programas sejam modificados e redistribuídos. Estas práticas são geralmente proibidas pela legislação internacional de copyright, que tenta justamente impedir que alterações e cópias sejam efetuadas sem a autorização dos autores. As licenças que acompanham software livre fazem uso da legislação de copyright para impedir utilização não-autorizada, mas estas licenças definem clara e explicitamente as condições sob as quais cópias, modificações e redistribuições podem ser efetuadas, para garantir as liberdades de modificar e redistribuir o software assim licenciado. A esta versão de copyright, dá-se o nome de copyleft. Outras classificações

• Software em Domínio Público: Software em domínio público é software sem copyright. Alguns tipos de cópia, ou versões modificadas, podem não ser livres porque o autor permite que restrições adicionais sejam impostas na redistribuição do original ou de trabalhos derivados.

• Freeware: O termo freeware não possui uma definição amplamente aceita, mas é usado com programas que permitem a redistribuição e não a modificação, seu código fonte não é disponibilizado. Estes programas não são software livre.

• Software Semi-livre: Software semi-livre é software que não é livre, mas é concedida a permissão para que indivíduos o usem, copiem, distribuam e modifiquem, incluindo a distribuição de versões modificadas, desde que o façam sem o propósito de auferir lucros.

• Shareware: Shareware é o software disponibilizado com a permissão para que seja redistribuído, mas a sua utilização implica no pagamento pela sua licença. Geralmente, o código fonte não é disponibilizado e portanto modificações são impossíveis.

• Software Proprietário: Software proprietário é aquele cuja cópia, redistribuição ou modificação são em alguma medida proibidos pelo seu proprietário. Para usar, copiar ou redistribuir, deve-se solicitar permissão ao proprietário, ou pagar para fazê-lo.

• Software Comercial: Software comercial é o software desenvolvido por uma empresa com o objetivo de lucrar com sua utilização. Note que 'comercial' e 'proprietário' não são o mesmo. A maioria do software comercial é proprietário mas existe software livre que é comercial, e existe software não-livre não-comercial.

LINUX

O Linux é uma espécie de clone do Unix (S.O mais robusto voltado a computadores de grande porte) criado como uma alternativa barata e funcional para quem não está disposto a pagar alto preço de um sistema ou não tem um computador suficientemente rápido. Tentando alcançar este objetivo,um estudante finlandês, Linus Torvalds, colocou o código-fonte (programação propriamente dita) de seu projeto a disposição de outros programadores, para que estes pudessem entender e modificar, com esta parceria global surge o LINUX. O Linux adota a GPL, uma licença livre - o que significa, entre outras coisas, que todos os interessados podem usá-lo e redistribuí-lo.

Prof. Márcio Hollweg INFORMÁTICA 22 22

Entende alguns detalhes: O Linux não é um programa de domínio público, ele possui uma licença, porém seu código-fonte é aberto para que outras pessoas o modifiquem e até possam cobrar por versões criadas a partir dele, desde que isto não limite a sua distribuição e isto não se caracteriza como pirataria. As distribuições do Linux

Hoje em dia, um sistema operacional Linux completo (ou uma "distribuição de Linux") é uma coleção de softwares criados por indivíduos, grupos e organizações ao redor do mundo, tendo o Linux como seu núcleo. Companhias como a Red Hat, a Novell/SUSE, a Mandriva (união da Mandrake com a Conectiva), bem como projetos de comunidades como o Debian, o Ubuntu, o Gentoo e o Slackware, compilam o software e fornecem um sistema completo, pronto para instalação e uso. No decorrer do tempo várias distribuições surgiram e desapareceram, cada qual com sua característica. Algumas distribuições são maiores outras menores, dependendo do número de aplicativos e sua finalidade. Algumas distribuições de tamanhos menores cabem em um disquete com 1,44 MB, outras precisam de vários CDs, existem até algumas que tem versões em DVD. Cada uma tem seu público e sua finalidade. Podem ser feitas especificamente para computadores desktops, laptops, servidores de redes, servidores de aplicações, servidores de banco de dados, telefones celulares e outros. Das inúmeras distribuições existentes as de maior destaque são: Debian, Fedora, Mandriva, Red Hat, SuSE, Ubuntu, Kurumin entre outras. Distribuições Live CD

Live CD é um CD que contém um sistema operacional que não precisa ser instalado no disco rígido do computador uma vez que o sistema operacional completo é executado diretamente a partir do CD e da memória RAM. A maioria dessas distribuições também permitem que se instale o sist. operacional no HD com as mesmas configurações do sistema que roda no CD, caso o usuário deseje. Mais algumas características Multitarefa: Idem aos Windows NT/2000/XP o Linux também é multitarefa preemptiva, onde o seu kernel escalona a execução dos programas (tarefas) reservando-lhes recursos do computador. Memória virtual: Verificamos que o Linux também possui o hábito de trabalhar com memória virtual para auxiliar o processamento, esta é uma memória que é emprestada pelo HD e administrada pelo sistema operacional (como já tratamos antes). Multiusuário: Permite que mais de um usuário utilize o computador simultaneamente, tanto no mesmo computador ou por por outro ligado em rede. Há dois tipos de usuários no Linux: o usuário “ROOT” (um super usuário), que pode manipular todos os recursos do sistema operacional e cujo prompt é o caracter #, e os usuários comuns, que sofrem restrições e cujo prompt é o caracter $. 32/64 bits: Apesar de o padrão ser o tratamento de dados em 32 bits, podemos encontrar algumas versões que trabalhem 64 bits. Case-Sensitive: O Linux faz diferença entre maiúsculas e minúsculas nos nomes de arquivos e comando. Suporte a protocolos TCP/IP, IPX: Nada mais óbvio, estes protocolos são utilizados na conexão de Internet ou em uma Rede, e lembrem-se a Internet é um conjunto de redes globais permitindo a conexão de diversos tipos de computadores independente de qual sistema operacional este usa. Sistema de Arquivamento: Aqui nós vamos encontrar algumas diferenças, enquanto o Windows atribui letras a suas unidade (A:, C:, D:) no Linux estas são representadas por diretórios, e estes estão subordinados a um diretórios raiz (também chamado de sistema de arquivos). Ex.: /pasta/arquivo. Árvore de diretórios do Linux

O primeiro choque para quem está chegando agora é a estrutura de diretórios do Linux, que não lembra em nada o que temos no Windows. No Windows temos os arquivos do sistema concentrados nas pastas Windows e Arquivos de programas, e você pode criar e organizar suas pastas da forma que quiser. No Linux é basicamente o contrário. O diretório raiz está tomado pelas pastas do sistema e espera-se que você armazene seus arquivos pessoais dentro da sua pasta no diretório /home. Mas, as diferenças não param por aí. Para onde vão os programas que são instalados se não existe uma pasta central como a "Arquivos de programas"? E para onde vão os arquivos de configuração se o Linux não possui nada semelhante ao registro do Windows?

Prof. Márcio Hollweg INFORMÁTICA 23 23

A primeira coisa com que você precisa se habituar é que no Linux os discos e partições não aparecem como unidades diferentes, como o C:, D:, E: do Windows. Tudo faz parte de um único diretório, chamado diretório raiz ou simplesmente "/" (BARRA). Dentro deste diretório temos não apenas todos os arquivos e as partições de disco, mas também o CD-ROM, drive de disquete e outros dispositivos, formando a estrutura que você vê no gerenciador de arquivos.

Principais diretórios e seus conteúdos: / - Diretório raiz do sistema de arquivos. É abaixo dele que se situam todos os outros. /bin - O diretório /bin armazena os executáveis de alguns comandos básicos do sistema, como o su, rm, pwd, etc. /boot - Armazena a imagem do Kernel e alguns arquivos usados pelo gerenciador de boot do sistema, que são carregados na fase inicial do carregamento do sistema operacional. /dev - Contém arquivos relacionados aos dispositivos de hardware existentes. Os arquivos deste diretório são também conhecidos como device drives e são usados para acessar dispositivos eletrônicos do sistema (recursos como discos, modems, memória, entre outros). Ex: /dev/hda, /dev/fd0, /dev/modem, etc. /etc – Este diretório é um dos mais importantes. Contém os arquivos de configuração do sistema., tais como: roteiros (scripts) de inicialização do sistema em seus vários níveis e outros como a tabela de sistemas de arquivo, configuração da inicialização do sistema para cada nível, configurações de login para todos os usuários, configuração da fila de impressão e um número considerável de arquivos para configuração de rede e outros aspectos do sistema, incluindo a interface gráfica. /root - Este diretório contém todas as informações e configurações do Super-usuário (Usuário Administrador). /home - Este diretório contém os diretórios pessoais dos usuários finais. Quando este diretório - home - se torna excessivamente grande, ele pode ser subdividido, na forma de grupos de usuários, para facilitar sua manutenção. Exemplos: /home/prof, /home/alunos. /lib - Este diretório contém bibliotecas do sistema. O nome lib vem de library, biblioteca em inglês. /sbin - Esse diretório contém arquivos executáveis e ferramentas para a administração do sistema. Ambiente gráfico: Apesar de também trabalhar com uma interface gráfica, observamos que em questões de prova a tendência é cobrar instruções (comandos), que são repassados no seu interpretador de comandos também conhecido como SHELL (a famosa telinha preta) as interfaces gráficas mais conhecidas utilizadas por algumas distribuições são o KDE e o GNOME.

Tela da interface gráfica KDE

Prof. Márcio Hollweg INFORMÁTICA 24 24

Gerenciadores de Arquivos: O Nautilus é o gerenciador de arquivos default do Gnome. Assim como outros componentes do Gnome, ele oferece uma interface bastante simples, que enfatiza a usabilidade sobre o volume de funções. Ao contrário do Konqueror, que também é navegador, o Nautilus se concentra na tarefa de gerenciador de arquivos, deixando a parte de navegação em aberto para que você escolha entre o Firefox, Opera ou outro navegador dedicado. Samba: É um pacote de software para Linux que simula um servidor Windows, permitindo que seja feito gerenciamento e compartilhamento de arquivos em uma rede Microsoft. Ou seja, é possível montar um Servidor Linux disponibilizando arquivos, impressões, sendo que o restante dos computadores da rede todos rodando o Windows acessando o servidor Linux como se este fosse um servidor Windows. Kernel: É o núcleo do sistema operacional, a parte mais próxima do nível físico (hardware). Composta de chamadas ao sistema, de acesso aos dispositivos de entrada e saída e gerencia de recursos da máquina

O que vem a ser KERNEL?

É o núcleo do sistema operacional, a parte mais próxima do nível físico (hardware). Composta de chamadas ao sistema, de acesso aos dispositivos de entrada e saída e gerencia de recursos da máquina.

Shell: Shell é o nome genérico de uma classe de programas que funciona como interpretador de comandos, trata-se da interface entre o usuário e o kernel. A janela de comando do Linux apresenta um sinal de pronto (prompt), este sinal é apresentado normalmente assim:

[usuário@computador diretório] tipo de usuário Onde: Usuário: login do usuário que esta conectado Computador: nome do computador que esta sendo utilizado Diretório: pasta que se está trabalhando Tipo de usuário: # para o root ou $ para um usuário comum. Ex.: [root@micro1 /root] # O que nós vamos tentar relacionar aqui são os principais comando utilizado pelo Linux e cobrados em provas, quem já trabalhou algum tempo com o MS-DOS, vai se sentir a vontade com a maioria das instruções, realmente elas são bem semelhantes, bem... vamos a elas:

• cd: Serve para navegar entre os diretórios. Ao abrir o terminal, você começa dentro do seu diretório home (como "/home/kurumin"). Para acessar um diretório específico, especifique-o como parâmetro, como em "cd /etc". Para subir um diretório use "cd .." e, para voltar ao home, digite simplesmente "cd", sem parâmetro algum. Sempre que quiser confirmar em qual diretório está, use o comando "pwd".

• chmod: No Linux, existe em conceito muito bem aplicado de permissões. Essas permissões são utilizadas para proteger o sistema de modo que apenas pessoas autorizadas possam acessar determinadas áreas. O comando chmod permite que se altere as permissões de um ou mais arquivos/diretórios. É importante ressaltar que o usuário deve ter permissões para fazer alterações, ou seja, dever root, dono do arquivo ou estar do dono do arquivo com permissões de escrita.

• cp: Este é o comando usado para copiar arquivos de uma pasta a outra. Inclua o nome do arquivo e a pasta para onde ele vai. Para copiar toda a pasta, você precisaria incluir o comando "-r", que explica que ele deve copiar recursivamente, incluindo todos os arquivos e subdiretórios.

• kill: No Linux, cada programa que é executado no sistema, seja um comando ou um programa o sistema interpretará como um processo e cada processo terá um número no sistema. O comando kill é usado para forçar o encerramento de um processo. É muito útil quando um programa para de responder ou por algum outro motivo não é possível finalizá-lo pelos meios normalmente utilizados.

Prof. Márcio Hollweg INFORMÁTICA 25 25

• ls: Serve para listar os arquivos e diretórios dentro da pasta atual. Para incluir os arquivos ocultos, use "ls -a". No Linux, os arquivos que começam com um “.” são entendidos como arquivos ocultos.

• mkdir: Este serve para criar novos diretórios. • mv: O mv serve para mover arquivos de um lugar para o outro. Você pode usar o mv também para mover e

renomear pastas. • passwd: Permite criar e alterar a senha de um determinado usuário. O super usuário pode trocar a senha de

qualquer outro. O usuário comum, porém, pode trocar somente a sua senha. • rm: O rm serve para remover tanto arquivos quanto diretórios, de acordo com os parâmetros usados. Para

remover um arquivo simples, basta usá-lo diretamente, como em "rm arquivo". Para que ele remova sem pedir a confirmação, adicione o parâmetro "-f", como em "rm -f arquivo". Para remover uma pasta e todos os arquivos e diretórios dentro dela, adicione o parâmetro "-r", como em "rm -rf arquivos. Tome cuidado ao usar o "-rf", pois ele não pede confirmação, deleta os arquivos diretamente, sem escalas. É possível também usar caracteres curingas na hora de remover arquivos. Para remover todos que possuírem a extensão ".jpg", use "rm -f *.jpg". Para remover todos os arquivos que começarem com "img", use "rm -f img*".

• rmdir: Esta é uma variação do mkdir, que permite remover diretórios. A diferença entre ele e o "rm -rf" é que o rmdir só remove diretórios vazios. Acostume-se a usá-lo no lugar do "rm -rf" ao deletar uma pasta que acha que está vazia, assim você evita acidentes.

• shutdown -h now: Também serve para desligar o sistema, mas permite que você especifique um horário. É muito útil se você deixar o micro ligado à noite fazendo alguma coisa ou baixando um arquivo, mas quiser que ele desligue sozinho depois de um certo tempo. Substitua now (agora) por um tempo em minutos que o sistema esperará antes de desligar, usando o parâmetro "+" como em shutdown -h +60. Você pode ainda especificar um horário, no formato hh:mm como em shutdown -h +06:00 (para desligar às 6:00 da manhã).

• shutdown -r now: Reinicializa a máquina. • su: No Linux, existe uma separação clara entre o root e os demais usuários do sistema. O root é o único que

pode alterar a configuração do sistema e usar a maior parte das ferramentas de configuração. Os usuários normais, por sua vez, podem usar os programas instalados e modificar arquivos dentro do seu diretório home. Esta organização permite que várias pessoas usem o mesmo micro (o que é vital no caso dos servidores), sem que um possa alterar as configurações do outro, nem muito menos mudar as configurações do sistema. Por um lado, isso torna o sistema muito mais robusto, mas por outro faz com que algumas tarefas sejam mais complexas, pois você precisará primeiro se logar como root, para depois executar o comando. O su permite que você "vire" root a qualquer momento, passando a abrir os programas, modificar arquivos e usar todas as ferramentas sem limitações. Digite "su" e forneça a senha de root. O "$" do terminal vira um "#", alertando que a partir daí você tem plenos poderes.

• touch: O comando touch cria arquivos vazios. Para criá-los basta digitar o comando seguido do nome do arquivo desejado. Além disso, esse comando também pode ser utilizado para alterar a data e a hora de modificação de um arquivo ou pasta .

• ; (Ponto e vírgula): Você também pode executar uma fila de comandos de uma vez. Basta separá-los por ponto e vírgula, como em "ls; pwd".

MAIS ALGUNS COMANDOS

df: Mostra as partições usadas ou livres do HD; find: procura por determinado arquivo;

free: mostra a memória do computador; linuxconf: configuração do Linux;

lpr: imprime arquivo (exemplo: lpr arquivo); lpq: mostra o status da fila de impressão;

lprm: remove trabalhos da fila de impressão; pwd: mostra o diretório inteiro que você está;

tar: arquivo para criar Backups: tar –c: cria

tar –x: restaura tar –v: lista cada arquivo

tar –t: lista os arquivos de backups; telnet: inicia a TELNET;

useradd: cria uma nova conta usuário; userdel: apaga um usuário;

write: escreve mensagens para outro usuário em rede; wc: número de linhas, palavras e bytes de um arquivo;

who: mostra quem está usando a máquina;

Prof. Márcio Hollweg INFORMÁTICA 26 26

PROCESSADOR DE TEXTO - WORD

WORD 2007

O Word® 2007 apresenta uma série de alterações em sua estrutura gráfica, alterações estas que visam facilitar sua utilização.

O AMBIENTE DE TRABALHO DO WORD

1. Barra de título 2. Friso (une as antigas barras de menus e ferrament) 3. Botão do Office 4. Barra de ferramentas 5. Botão de acesso à Ajuda 6. Indicador de número de página. 7. Indicador de macros 8. Modo de visualização de esquemas de impressão 9. Modo de visualização de leitura em ecrã inteiro 10. Modo de visualização em esquema Web

11. Modo de visualização destaque 12. Modo de visualização rascunho 13. Cursor de ampliação/redução da página visível

Barra de Ferramentas de Acesso Rápido

Ao lado do botão do Office e por cima do friso, existe uma área chamada Barra de Ferramentas de Acesso Rápido, cuja predefinição inclui três ícones, porém também pode ser personalizada com mais alguns.

Botão do Microsoft Office

O Botão do Microsoft Office substitui o menu Arquivo

e está localizado no canto superior esquerdo desses

programas do Microsoft Office.

Quando você clicar no Botão

Microsoft Office , verá os mesmos comandos básicos

disponíveis nas versões anteriores do Microsoft Office para

abrir, salvar e imprimir arquivos.

01

02 03

04

06

05

07 12

11

10

09

08

13

Prof. Márcio Hollweg INFORMÁTICA 27 27

O Microsoft Office System 2007 introduz um novo

formato de arquivo com base em XML, chamado

Formatos XML Abertos do Microsoft Office e se aplica

ao Microsoft Office Word 2007, Microsoft Office Excel

2007 e Microsoft Office PowerPoint 2007.

Quais são as vantagens dos Formatos XML do Office?

Os Formatos XML do Office apresentam várias vantagens —

não só para desenvolvedores e para as soluções criadas por

eles, mas também para usuários e organizações de todos os

portes:

• Arquivos compactos Os arquivos são

compactados automaticamente e, em alguns casos,

podem ficar até 75 por cento menores. Os Formatos

XML do Office usam a tecnologia de compactação zip

para armazenar documentos, o que permite

economias de custo, reduzindo o espaço em disco

necessário para o armazenamento de arquivos e

diminuindo a largura de banda necessária para envio

de arquivos por email, redes e pela Internet. Quando

você abre um arquivo, ele é automaticamente

descompactado. Ao salvar um arquivo, ele é

automaticamente compactado. Não é necessário

instalar nenhum utilitário zip especial para abrir e

fechar arquivos no Versão do 2007 Office.

• Recuperação avançada de arquivos

danificados Os arquivos são estruturados de uma

maneira modular que mantém separados

componentes de dados diferentes no arquivo. Isso

permite que eles seja abertos mesmo que um

componente no arquivo (por exemplo, um gráfico ou

uma tabela) esteja danificado ou corrompido.

• Detecção mais fácil de documentos contendo

macros Os arquivos salvos usando o sufixo "x"

padrão (por exemplo, .docx e .pptx) não podem conter

macros VBA (Visual Basic for Applications) nem

controles ActiveX e, portanto, não causam nenhum

risco de segurança associado a esses tipos de código

incorporado. Somente os arquivos cuja extensão

termina com "m" (por exemplo, .docm e xlsm) podem

conter macros VBA e controles ActiveX, que são

armazenados em uma seção separada no arquivo. As

extensões de nomes de arquivos diferentes facilitam a

distinção dos arquivos que contêm macros dos que

não contêm, além de facilitarem a identificação dos

arquivos contendo códigos possivelmente mal-

intencionados pelos softwares antivírus. Além disso,

os administradores de TI podem bloquear os

documentos que contêm macros ou controles

indesejados, tornando ainda mais segura a abertura

de documentos.

• Word

Tipo de arquivo XML Extensão

Documento .docx

Documento habilitado para macro .docm

Modelo .dotx

Modelo habilitado para macro .dotm

Prof. Márcio Hollweg INFORMÁTICA 28 28

Ao usar um suplemento, é possível salvar ou exportar

um arquivo do seu programa do Microsoft Office nos

seguintes formatos:

• PDF (Portable Document Format) PDF é um formato

de arquivo eletrônico de layout fixo que preserva a

formatação do documento e possibilita o

compartilhamento de arquivo. O formato PDF garante

que quando o arquivo é exibido online ou é impresso,

mantenha exatamente o formato pretendido e os

dados no arquivo não podem ser facilmente alterados.

O formato PDF também é útil para documentos que

serão reproduzidos usando métodos de impressão

comercial.

• XPS (XML Paper Specification) XPS é um formato de

arquivo eletrônico de layout fixo que preserva a

formatação do documento e possibilita o

compartilhamento de arquivo. O formato XPS garante

que quando o arquivo é exibido online ou é impresso,

mantenha exatamente o formato pretendido e os

dados no arquivo não podem ser facilmente alterados.

GUIAS DO WORD

- Guia Inicio

Permite fazer uso dos comandos colar, colar especial e colar como hiperlink.

Permite mostrar o painel de tarefas área de transferência do Office.

Permite aumentar o tamanho da fonte (ctrl+>).

Permite diminuir o tamanho da fonte (ctrl+<).

Permite limpar toda a formatação do texto selecionado, deixando o texto com a formatação padrão.

Permite sublinhar o texto (Ctrl+S). Clicando sobre a seta é possível escolher entre diversos tipos de sublinhado como, por exemplo, sublinhado duplo, pontilhado.

Efeito tachado. Permite desenhar uma linha no meio do texto selecionado.

Efeito subscrito. Permite criar letras pequenas abaixo da linha de base do texto (Ctrl+ =).

Efeito sobrescrito. Permite criar letras pequenas acima da linha do texto (ctrl+shift++)

Permite alterar todo o texto selecionado para maiúsculas, minúsculas ou outros usos comuns de maiúsculas/minúsculas.

Cor do realce do texto.

Permite mostrar a caixa de diálogo Fonte (Crtl+D).

Marcadores. Clique na seta para escolher diferentes tipos de marcadores.

Numeração. Clique na seta para escolher diferentes tipos de numeração.

Permite iniciar uma lista de vários níveis.

Diminuir recuo.

Aumentar recuo.

Permite colocar o texto selecionado em ordem alfabética ou classificar dados numéricos.

Permite mostrar ou ocultar as marcas de parágrafo e outros símbolos de formatação.

Espaçamento entre linhas.

Permite mostrar a caixa de diálogo Parágrafo.

Permite acionar comandos como localizar, Ir para, substituir e selecionar.

-

Prof. Márcio Hollweg INFORMÁTICA 29 29

Guia Inserir

Permite inserir folha de rosto, página em branco e quebra de página.

Permite inserir tabela, desenhar tabela, converter tabela em texto e escolher entre alguns modelos de tabelas rápidas. Além disso, permite inserir uma planilha do Excel como objeto.

Permite criar hiperlinks, indicadores e referência cruzada.

Permite inserir um cabeçalho.

Permite inserir um rodapé.

Permite inserir e escolher em que posição será inserida a numeração da página.

Permite inserir equações matemáticas ou desenvolver suas próprias equações a partir de uma biblioteca de símbolos matemáticos.

Permite inserir símbolos no texto.

Permite criar uma letra maiúscula grande no início de um parágrafo.

Permite inserir uma linha de assinatura.

Permite inserir data e hora.

Permite inserir um objeto.

- Guia Layout da Página

Permite selecionar tamanhos de margens.

Permite alternar entre os layouts Retrato e Paisagem.

Permite escolher um tamanho de papel.

Permite dividir o texto em várias colunas.

Permite inserir quebra de página, coluna, quebra automática de texto e quebras de seção.

Permite adicionar números de linha à margem lateral de cada linha do texto.

Permite ativar a hifenização, que permite ao Word quebrar linhas entre as sílabas das palavras.

Permite mostrar a caixa de diálogo Configurar Página.

Permite definir os Recuos Esquerdo e Direito.

Permite definir o espaçamento antes e depois do parágrafo.

Permite definir a posição do objeto em relação ao texto.

-

Prof. Márcio Hollweg INFORMÁTICA 30 30

Guia Referências

Permite adicionar e atualizar sumário em um documento.

Permite inserir legenda em um documento.

Permite adicionar notas de Rodapé em um documento.

- Guia Correspondência

Permite criar e imprimir Envelopes e Etiquetas.

Permite iniciar uma mala direta para criar uma carta-modelo a ser impressa ou enviada várias vezes por email, remetendo cada cópia a um destinatário diferente.

Permite escolher a lista de pessoas para as quais pretende envia a carta.

-

Prof. Márcio Hollweg INFORMÁTICA 31 31

Guia Revisão

Permite verificar a ortografia e a gramática do texto no documento.

Permite definir o idioma usado para verificar a ortografia e a gramática do texto.

Permite saber o número de palavras, caracteres, linhas e parágrafos do documento.

Permite ativar o controle de alterações no documento. Assim, é possível controlar todas as alterações feitas no documento, incluindo inserções, exclusões e alterações de formatação.

Permite aceitar a alteração atual e passar para a próxima alteração proposta.

Permite rejeitar a alteração atual e passar para a próxima alteração proposta.

Permite navegar até a revisão anterior ou posterior do documento, a fim de que você possa aceitá-la ou rejeitá-la.

Permite restringir o modo como as pessoas podem acessar o documento como, por exemplo, tornar o documento somente leitura.

-

Prof. Márcio Hollweg INFORMÁTICA 32 32

Guia Exibição

Prof. Márcio Hollweg INFORMÁTICA 33 33

Ferramentas de tabela - Guia Design

Permite mostrar ou ocultar linhas em uma tabela.

Estilos de Tabela.

Permite:

- Guia Layout

Permite :

Permite:

Permite:

Permite:

Prof. Márcio Hollweg INFORMÁTICA 34 34

Seleção de texto

No Word, todas as funções de formatação devem ser feitas depois de o texto estar escrito, selecionando o texto pretendido. Segue abaixo os modos mais simples de selecionar texto, embora não sejam os únicos… Seleção de letra(s) isolada(s) ou em palavra(s)

Clique com o cursor na posição imediatamente antes ou depois da(s) letra(s); não largue o botão do mouse; arraste na horizontal o cursor até à posição que pretende selecionar; solte o botão. Seleção de palavra

Para selecionar uma palavra pode usar o método anteriormente descrito. Mas podemos também usar uma forma mais simples e rápida fazendo duplo clique com o cursor sobre a palavra que pretende selecionar. Seleção de frase

Para selecionar uma frase num texto, basta fazer um clique com o cursor sobre a frase que pretende selecionar com a tecla Ctrl pressionada.

Seleção de parágrafo

Para selecionar um parágrafo num texto, basta fazer três cliques sobre o parágrafo pretendido. Os dois primeiros cliques vão seleccionar a palavra sobre a qual clicou, o terceiro clique vai selecionar todo o parágrafo.

Seleção de todo o texto

Podemos também selecionar todo o texto pressionando simultaneamente as teclas Ctrl+T Seleção de elementos não contíguos

Em alguns casos será necessário selecionar elementos não contíguos de texto. Para fazer isso, devemos usar o mouse em conjunto com o tecla Ctrl. Comece por selecionar o primeiro bloco de texto pretendido com o mouse; depois pressione Ctrl e, sem largar a tecla, selecione os restantes blocos que pretende.

Movimentação com o teclado

A navegação no documento pode ser feita através de elementos como a barra de rolagem, o uso do mouse e podemos também com o teclado, usando as teclas de direção e algumas das teclas especiais de navegação presentes em todos os teclados. A movimentação com o teclado afeta não só a apresentação do texto na tela, mas também, quase sempre, a posição do ponto de inserção

Prof. Márcio Hollweg INFORMÁTICA 35 35

PLANILHAS ELETRÔNICAS - EXCEL

EXCEL 2007

O Excel® 2007 faz parte do pacote de produtividade Microsoft® Office System de 2007, que sucede ao Office 2003. Relativamente à versão anterior (Excel 2003), o novo programa introduz inúmeras alterações, a maioria das quais são ao nível da facilidade de utilização. O produto é mais fácil de usar, através de um novo paradigma de interface, que substitui os familiares menus por uma aba (guia orientada) que agrupa os comandos principais que são necessários de acordo com o que desejamos fazer. Contudo, se esta nova interface é mais fácil de usar, sobretudo para quem não conhece o Excel, ela requer alguma habituação para os utilizadores que já estavam familiarizados com as versões anteriores. O ambiente de trabalho do Excel

Um documento no Excel chama-se pasta; cada pasta pode ter uma ou mais planilhas (de cálculo). A predefinição do programa é a de criar automaticamente três planilhas em branco para cada pasta nova.

1. Barra de título 2. Friso (une as antigas barras de menus e ferrament) 3. Botão do Office 4. Barra de ferramentas de acesso rápido 5. Botão de acesso à Ajuda 6. Ponto de inserção 7. Barra de fórmulas 8. Caixa de nome 9. Título de linhas (1, 2, 3, …) colunas (A, B, C, …) 10. Barra de deslocação vertical 11. Separadores de folhas 12. Modo de visualização normal 13. Modo de esquema de página 14. Pré-visualização de quebras de páginas 15. Cursor de ampliação/redução da página visível 16. Página anterior 17. Página seguinte

As guias do Excel

Nas principais aplicações do Office, casos do Excel e Word, a Microsoft criou um novo conceito de interface gráfica, reunindo numa só ferramenta, designada guias, o que anteriormente estava dividido entre barra de menus e a barra de ferramentas. Além de reunir estas funcionalidades, a guia possui comandos e ícones de diferentes tamanhos, de acordo com a sua importância. O programa detecta automaticamente o que pretendemos fazer num dado momento e passa para primeiro plano a guia respectiva. Tanto no Word como no Excel existem sete guias, mais uma oitava, chamado Desenvolvedor, que pode ser ativada a partir das opções de personalização e que se destina a pessoas que criem macros (conjunto de instruções complexas) com o Excel. Sempre que possível, as guias usadas nas diversas aplicações do Office retêm os mesmos nomes e as mesmas posições relativas. Por exemplo, quer no Word quer no Excel, as guias Inicio, Inserir e Layout de página são as três primeiras da esquerda para a direita, e as guias Revisão Exibição e Desenvolvedor são as três últimas. A exibição de cada guia pode ser alternada manualmente, com um clique do mouse sobre o separador respectivo.

03 01

02

04

05

06

09 10

11

08 07

12

13

14

17 16

15

Prof. Márcio Hollweg INFORMÁTICA 36 36

GUIAS DO EXCEL - Guia Inicio

-

Prof. Márcio Hollweg INFORMÁTICA 37 37

Guia Inserir

- Guia Layout da Página

- Guia Fórmulas

- Guia Dados

Prof. Márcio Hollweg INFORMÁTICA 38 38

Guia Revisão

- Guia Exibição

O BOTÃO DO OFFICE

Do lado esquerdo do friso do Excel, está um botão de forma circular com o símbolo do Office. É neste que se agrupam muitas funcionalidades que antes sem encontravam no menu Arquivo do Excel 2003, tais como: Abrir, Salvar, Imprimir, etc. Experimente passar com o cursor do mouse sobre o botão, mas sem clicar.

As três primeiras opções (Novo, Abrir e Salvar) e a última (Fechar) são diretas; as restantes, que têm uma pequena seta (triângulo) à frente, têm subopções.

Prof. Márcio Hollweg INFORMÁTICA 39 39

Comando Novo (CTRL + O)

Comando Abrir (CTRL + A)

Comando Salvar (CTRL + B)

Comando Salvar Como (F12)