Aluno Online - Solicitacao de Inscricao em Disciplinas (Crítica)

engenharia_social_skype_facebook.pdf

-

Upload

infptavares -

Category

Documents

-

view

215 -

download

0

Transcript of engenharia_social_skype_facebook.pdf

Caros seguidores, a área de Engenharia Social emprega determinadas técnicas

com o objetivo de conseguir informações privilegiadas ludibriando os

utilizadores de um determinado sistema, como é explícito no título do artigo,

o Skype e o Facebook. Naturalmente o título do artigo mostra um pouco do que

a Engenharia Social é capaz. Este é apelativo, certamente não hesitou em abrir

o link do artigo. No final do artigo poderá comprovar que o titulo com o qual

batizamos o “esquema malicioso”, é essencial, e terá de ser bastante apelativo,

por forma, a cativar algum interesse no alvo.

Sumário

Uma das grandes técnicas deste ramo é o Phishing, que visa ludibriar a vítima

com e-mails falsos, ou até páginas enganosas (falsas). Contudo, este artigo

passa um pouco ao lado dessas técnicas. Aqui o objetivo é somente um “-

Capturar o Internet Protocol Address (IP) de determinado alvo”, seja ele via

aplicação, como por exemplo o Skype, ou através de Server-in-the-Middle,

como por exemplo, o Facebook.

Capturar e catalogar o endereço IP numa aplicação como o Skype é

extremamente simples, visto que, este comunica diretamente com outro

cliente (peer-to-peer). Por sua vez, o Facebook é um servidor central

(assumindo que é apenas um servidor central), e quando se principia a conversa

pelo Chat do Facebook, o endereço de IP da pessoa com quem se comunica não

passa do IP público do servidor que suporta o serviço.

Entendendo o Skype

Esta ferramenta é das mais utilizadas quando se deseja conversar, fazer uma

chamada, ou até uma videoconferência através da Internet. Não é por acaso,

que esta é uma prioridade para os utilizadores, visto que comparado com

determinados concorrentes, é uma ferramenta bastante segura, impecável,

autêntica e rápida. As seguintes tabelas apresentam um estudo comparativo em

relação aos principais concorrentes, o Gtalk e o Yahoo.

A tabela acima apresenta o tipo de prioridade do processo em relação ao

sistema. Verifica-se que antes de qualquer comunicação, a prioridade dos

processos é normal, durante e após a chamada a prioridade é alta.

No que diz respeito à latência, o Skype é a ferramenta mais rápida. Perceber

que estas estatísticas podem sofrer alterações dependendo da velocidade da

ligação.

O Skype no lado “Emissor”, usa em média 20 megas antes e depois de uma

chamada. O Gtalk em comparação consegue minimizar de forma curiosa a

memória em uso, mas convém lembrar, que o serviço Skype fornece bastantes

componentes e ferramentas extra ao utilizador.

Na vertente do recetor da chamada, este gasta mais memória que o emissor.

No entanto, o Skype é bastante rápido e com uma qualidade e facilitismo

estupendo.

Quanto à arquitetura de comunicação usada, e que é o ponto-chave para o

artigo, é usado peer-to-peer (p2p), fazendo uso também de super-nodos.

Nesta rede existem os clientes, os super-nodos e o servidor central de

autenticação. Os clientes são um nodo normal, onde é executada a aplicação

Skype. O super-nodo diz respeito a um computador central que faz o

reencaminhamento de pedidos, quase como um switch numa rede de

computadores. Assim que um computador A deseje comunicar com um

computador B, é enviado um pedido ao seu super-nodo. Se o computador B

estiver na sub-rede do nodo, então é estabelecida uma ligação TCP ou UDP

entre os dois computadores, caso contrário o super-nodo faz um pedido ao

próximo super-nodo. Finalmente é estabelecida uma ligação TCP entre o

computador A (com determinado IP) e o computador B (com determinado IP).

Depois desta ligação ser estabelecida é possível descortinar as ligações ativas

no computador, e depois sim, descobrir o endereço de IP do computador B.

Adiante será sabido como fazer todo este processo.

Antes de terminar a análise ao Skype, importa saber que o cliente guarda

também uma tabela com os pares de direção aos super-nodos.

Existe também uma lista de contactos do Skype. Esta está armazenada e

encriptada num ficheiro XML, apelidado de “config.xml”.

Para a comunicação de áudio o Skype faz uso dos codecs iLBC, iSAC,iPCM que

permitem frequências entre os 50 e 8000 Hz. Para cifrar as comunicações é

usado o algoritmo de cifra por blocos AES (Advanced Encryption Stardard).

Entendendo o Facebook

O Facebook é claramente mais fácil de perceber do que o Skype. Bem, estou-

me a contradizer, realmente é uma técnica de Engenharia Social para cativar o

leitor. Sim, mas eu não me esqueci que este artigo é sobre Engenharia Social.

Veremos adiante como descortinar os endereços de IP.

Sem entrar em grandes detalhes, dois utilizadores que comuniquem via

Facebook nunca conseguem saber diretamente qual o endereço de IP do

destinatário. Tudo isto, devido ao facto da existência de um servidor no meio,

o Facebook.

A imagem acima é bastante simples e apresenta dois fulanos a comunicarem

numa arquitetura cliente/servidor. O servidor é que gere os pacotes e pedidos.

Neste caso, e visto que de todo não é possível descortinar o endereço IP da

vítima, é necessário arranjar uma engenhoca habilidosa. Adiante esse processo

será discutido com mais afinco.

Capturar endereço IP via Skype

Como já foi visto, assim que duas entidades desejem comunicar entre si,

computador A e computador B, é enviado um pedido a um super-nodo e este

fará o reencaminhamento até ao estabelecimento de uma sessão TCP entre A e

B.

O processo de descoberta do endereço IP do computador B é bastante intuitivo

e simples, mais até, que a teoria debitada acima. Caso o computador A deseje

descobrir o endereço de IP do computador B, deve abrir a sua linha de

comandos, e digitar o seguinte.

cmd:> netstat -n

Este comando permite visualizar a tabela de ligações. Nesta é possível observar

o protocolo em uso, o endereço local da máquina (IP privado) as portas, o

endereço IP destino, isto é, com quem foi estabelecida a sessão. Bingo! É isto

mesmo. Portanto, o endereço de IP da vítima será um dos endereços externos

da lista. De maneira a filtrar a informação é necessário usar o seguinte

comando.

cmd:> netstat -nb

As ligações de cada aplicação são ordenadas alfabeticamente. É possível

visualizar acima (assinalado a vermelho) as ligações do Skype. Por norma,

existem sempre duas ligações, uma na porta 443 e 80. Estas são primitivas, e

vão estar sempre presentes, pois uma delas é uma ligação segura TLS, e a outra

é estabelecida na porta 80, talvez a apresentação de um banner ao utilizador.

As restantes ligações, normalmente possuem 5 dígitos no número da porta,

corresponde a uma ligação TCP com o computador B (lembra-se dele?). Neste

momento eu estava falando com um indivíduo no Skype, e o IP dele era um dos

dois assinalados acima. Para rastrear toda esta informação, e para que não

surjam dúvidas de qual o endereço de IP do computador B, proceda da seguinte

forma:

i) Tente executar o mínimo de aplicações possíveis.

ii) Antes de efetuar a conversa ou chamada, anote as conexões

estabelecidas na tabela.

iii) Proceda à conversação e verifique qual a conexão catalogada na

tabela.

Esta é uma maneira largamente conhecida de se obter o endereço de IP de uma

vítima. Isto é possível quando existe uma comunicação ponto-a-ponto (p2p),

isto é, sabendo à priori, que do lado de lá encontra-se o computador da vítima.

É imprescindível conhecer, sempre, a arquitetura usada por cada sistema.

Dessa forma é possível projetar estes esquemas.

Capturar endereço IP via Facebook

O processo de captura de um endereço via Facebook é extremamente mais

complicado, mas a vítima acaba sempre por facilitar o processo. Este caso é

como ir uma tarde à pesca, é necessário lançar o engodo e somente esperar.

Para isso é necessário motivar a vítima, com uma notícia, uma música, tem de

haver certeza que ela será levada a abrir um link. Costuma-se dizer que a

curiosidade matou o gato.

Bem, se a vítima for um homem torna-se fácil. Vejamos a seguir.

Escolhi uma música, com um título bastante intuitivo: “Gajas boas peladas…”.

No caso de uma senhora, se fosse algo a ver com produtos de limpeza teríamos

sucesso certamente.

Os passos seguintes são em seguida assinalados numericamente.

1. Determinar um link alvo, uma notícia tentadora. (Vídeo do youtube.)

2. Fazer uso de um IP Logger, por exemplo, o Blasze.

3. Encontrar o link final, por exemplo, com Google URL Shortener.

4. Por fim, disseminar o link na rede social, ou diretamente à vítima.

O link usado nesta artimanha é o seguinte:

https://www.youtube.com/watch?v=ZDKlsPwNWo4 .

Em seguida, abrir um comum IP Logger. Neste caso o Blasze é um de excelência.

Url: http://blasze.tk/

Basta inserir o url destino na caixa de texto e gerar um link fictício para o

sistema. Assim que esse link seja acedido, será registado o IP da vítima, alguns

dados do browser, e a localização do IP da vítima.

Este tipo de plataformas são fáceis de desenvolver, caso exista o desejo de

implementar todo este processo de raiz. Neste caso, é usada esta já existente.

Posteriormente é cedido o link final (a disseminar na rede social ou à vítima) e

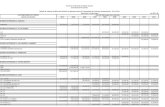

um link para uma página de estatísticas. Está página possuí uma tabela com os

endereços de IP que acederam ao link para visualizar o vídeo.

Portanto, o link final é o seguinte:

http://blasze.tk/R159WL

Não é um link nada familiar, vejamos como mascará-lo.

Url: http://goo.gl/

O Google está sempre presente quando precisamos dele. Ele tem um serviço

para encontrar e ofuscar os links origem, criando por si só, um link no seu

serviço.

Após o clique em “Shorten URL” vejamos o resultado final.

Url final: http://goo.gl/G793w1

Sem dúvida que é bastante familiar. Em seguida basta disseminar o conteúdo

na rede social, ou à vítima.

Como é possível verificar, o link malicioso detém uma impressionante

paisagem. Nenhum utilizador da rede social irá resistir em não clicar no link. É

aqui que entra a Engenharia Social como mencionado no início do artigo. É de

extrema importância motivar a vítima a abrir o conteúdo.

Posteriormente, basta consultar a tabela estatística dos endereços de IP que

visualizaram o vídeo.

Ao clicar num dos endereços IP, o da vítima, podemos verificar a sua

localização.

Parece uma artimanha fácil de mais, mas é bastante crítica, e difícil de

combater. Aliás, o ser humano é uma pessoa difícil de compreender.

Com este tipo de informações, nomeadamente o endereço público da vítima, é

possível efetuar diferentes testes de penetração, ou até DDoS ao router da rede

da vítima. Caso essa vítima seja um empresário, poderá ser um ponto de partida

para o comprometimento da sua rede local. É necessário sempre tomar todas

as providências de segurança, pois não se sabe quando estamos sujeitos a este

tipo esquemas.

Referências:

Baset S., Schulzrinne H. Columbia University. Edn. 15 Septiembre 2004 “An

Analysis of Skype Peer to Peer Internet Telephony Protocol”.

Ardaiz O., Díaz L. Universitat Politécnica de Catalunya.”Sistemas Distribuidos y

CSCL”.

Estepa, R. Universidad de Sevilla. “Internet de nueva generación.”

Montañana, R. Universidad de Valencia Apuntes Asignatura Redes de

Ordenadores.

Skype: http://www.skype.com

Ethereal: http://www.ethereal.com