[CLASS 2014] Palestra Técnica - Marcelo Branquinho e Jan Seidl

[CLASS 2014] Palestra Técnica - Felipe Penaranda

-

Upload

ti-safe-seguranca-da-informacao -

Category

Technology

-

view

123 -

download

2

description

Transcript of [CLASS 2014] Palestra Técnica - Felipe Penaranda

![Page 1: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/1.jpg)

© 2013 IBM Corporation

IBM Security Systems

SCADA / Sistemas de controle Industriais Quem está realmente no controle de nossos Sistemas?

Mitigando riscos em ambientes industriais

Felipe Peñaranda Silva

CISSP, ISO-27001, ITIL Service ManagerIBM Security Tiger Team - Latin [email protected]

![Page 2: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/2.jpg)

© 2013 IBM Corporation2

Incidentes SCADA são reais!

![Page 3: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/3.jpg)

© 2013 IBM Corporation3

Incidentes SCADA são reais!

![Page 4: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/4.jpg)

© 2013 IBM Corporation4

“In October 2012, U.S. defense secretary Leon Panetta warned that the

United States was vulnerable to a “cyber Pearl Harbor” that could derail

trains, poison water supplies, and cripple power grids. The next month,

Chevron confirmed the speculation by becoming the first U.S. corporation

to admit that Stuxnet had spread across its machines.”

![Page 5: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/5.jpg)

© 2013 IBM Corporation5

Segurança em sistemas SCADA é real e preocupante

� O número de vulnerabilidades detectadas tem aumentado em 20 vezes (desde 2010 )

� 50% das vulnerabilidades permitem executar código

� Existem exploits públicos para 35% das

vulnerabilidades reportadas

� 41% de vulnerabilidades são Críticas. Mais de 40% de sistemas disponíveis a partir da Internet podem ser invadidos e sabotados

por usuários sem conhecimentos

avançados

� 54% e 39% de sistemas disponíveis a partir da Internet na Europa e na América do Norte, respectivamente, estão vulneráveis

![Page 6: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/6.jpg)

© 2013 IBM Corporation6

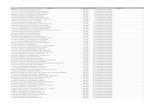

ICS-CERT Incidents by Sector – Fiscal Year 2012

Segurança em sistemas SCADA é real e preocupante

![Page 7: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/7.jpg)

© 2013 IBM Corporation7

Password GuessingSelf-Replicating Code

Password Cracking

Exploiting Known Vulnerabilities

Disabling Audits

Hijacking Sessions

Sweepers

Sniffers

Distributed Attack Tools

Denial of Service

GUIPacket Spoofing

Network Management Diagnostics

Automated Probes/Scans

WWW Attacks

“Stealth”/AdvancedScanning Techniques

1980 1985 1990 1995 2000 2005 2010

Intruder Knowledge

High

Low

Attackers

Back Doors

Zombies

BOTS

Morphing

Malicious Code

Attack Sophistication Era of Modern

Information

Technology

Era of Legacy

Process Control

Technology

Current SCADA

Zone of Defense

Lipson, H. F., Tracking and Tracing Cyber-Attacks: Technical Challenges and Global Policy Issues, Special Report CMS/SEI-2002-SR-009, November 2002, page 10.

A sofisticação do ataque aumenta, enquanto que o conhecimentodo intruso diminui

![Page 8: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/8.jpg)

© 2013 IBM Corporation8

“I have heard way too many times that a SCADA system worked fine for years until IT ‘secured’ it

to death.”

![Page 9: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/9.jpg)

© 2013 IBM Corporation9

Sistemas SCADA

Foco em Disponibilidade

O usuário final é um computador

Um sistema decentralizado para

garantir confiabilidade

Acesso remoto disponível para os

dispositivos em campo

O código fonte, normalmente, é

vendido junto com o sistema

Longos ciclos de vida

Not patchable

TI

Foco em Confidencialidade

O usuário final é um humano

Um sistema centralizado para obter economia de escala

Acesso remoto limitado

Código fonte é limitado e protegido

Ciclos de vida curtos

Patchable

9

SCADA versus TI

![Page 10: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/10.jpg)

© 2013 IBM Corporation10

SCADA vs. TI – Objetivos ?

![Page 11: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/11.jpg)

© 2013 IBM Corporation11

Mitos a respeito de SCADA

”Sistemas SCADA residem em uma rede fisicamente separada,

independente e isolada dos demais perímetros corporativos. ”1

![Page 12: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/12.jpg)

© 2013 IBM Corporation12

Mitos a respeito de SCADA

“Conexões entre sistemas SCADA e redes corporativas são

protegidas por forte controles de acesso”2

![Page 13: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/13.jpg)

© 2013 IBM Corporation13

Mitos a respeito de SCADA

“Conexões a sistemas SCADA requerem conhecimento especializado,

dificultando que intrusos acessem e controlem a rede.”3

![Page 14: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/14.jpg)

© 2013 IBM Corporation14

Típico ataque a sistemas SCADA

![Page 15: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/15.jpg)

© 2013 IBM Corporation15

Papel da TI para Segurança em SCADA

"Não são os caras de SCADA que não sabem o que estão fazendo. Parte destes sistemasforam criados há mais de 20 anos, e os engenheiros projetaram essas coisas presumindoque deveriam operar de forma isolada. Porém, não estão mais isolados“

Alan Paller, diretor de pesquisa, SANS Institute

Segurança para SCADA está geralmente anos atrás da segurança implementada em sistemas tradicionais de tecnologia da informação por causa de seu histórico de isolamento .

Muito dos problemas confrontados no mundo SCADA já foram endereçados e mitigados nomundo corporativo de TI. Essas soluções, onde apropriadas, necessitam ser aplicadas àsredes e sistemas SCADA para que as redes industriais não reinventem a roda.

![Page 16: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/16.jpg)

© 2013 IBM Corporation16

Os Process Control Systems (PCS) estão migrando para redes TCP/IP• Controles Analógicos e protocolos de status incorporados nos protocolos

digitais

• Limitações no uso de Criptografia

• Gama pobre de protocolos TCP/IP

Problemas com as correções de patchesincorporados aos sistemas operacionais• Controladoras geralmente rodando em sistemas

operacionais desatualizados;

• Patches de segurança e atualizações do SistemaOperacional não são aplicados;

• Dificuldade na correção das controladoras;

• Fabricantes não se responsabilizam pela aplicação depatches e updates caso sistemas industriais venham aapresentar falhas operacionais ou indisponibilidade.

16

Um Mundo TCP/IP Ativado

![Page 17: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/17.jpg)

© 2013 IBM Corporation17

Mudança de controles analógicos para digitais e incorporação de padrões de rede:

• Comunicações TCP/IP

• Comunicações Wireless

Substituição de equipamentosincluem novos recursos “gratuitos”:

• Conectividade ativadapor padrão;

• Podem ser ligadospelos engenheiros de campo.

A partir de

em rede )

A partir de

analógico

para digital (+

em rede )

integração

de Wireless

Proliferação de Dispositivos de Rede

![Page 18: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/18.jpg)

© 2013 IBM Corporation18

Resultados típicos de Assessments realizados em

ambientes SCADA

![Page 19: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/19.jpg)

© 2013 IBM Corporation19

• Redes PCS (Process Control Systems) carecem de segmentação e antivirus.

• Sistemas operacionais com instalação padrão permitemexploração de ataque em brechas já conhecidas e difundidas no mundo de TI

• A maioria das comunicações IP dentro das redes PCS nãosão criptografadas.

• A maioria dos sistemas PCS possuem limitações para gerarrastreabilidade da trilha de auditoria. Logs não são ativados.

• Correções não são, ou não podem ser instaladas nossistemas SCADA

• Nenhum tipo de segurança baseada em host é configuradanos dispositivos SCADA

• Muitas organizações ainda implementam fortes medidas de segurança física esquecendo da importância da segurançalógica.

Descobertas típicas durante Assessments SCADA

![Page 20: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/20.jpg)

© 2013 IBM Corporation20

Hackable Backbone

Andy Greenberg , 22.08.2007 , 18:00 ET

A primeira vez que Scott Lunsford tentou hackear uma planta de energia nuclear, disseram que sería impossível. Não existia nenhuma forma de acesso dos componentes SCADA a partir da Internet – enfatizaram os responsáveis pela operação da unidade nuclear. Lunsford, um pesquisador da IBM Security Systems,provou o contrário. “Foi um dos testes de invasão mais fáceis que já fiz em toda minha vida”, disse o pesquisador. No primeiro dia Lunsford já havia penetrado na rede SCADA. “Depois de uma semana sería possível controlar a planta inteira e isso realmente é um problema” – disse o pesquisador.Em retrospectiva , Lunsford diz--e a Comissão Nuclear dos EUA concorda - que garantias de regulamentações governamentais o impediu do acionamento de um ataque nuclear. Mas ele afirma que se desejasse acessar os controles através da rede, teria conseguido sabotar o fornecimento de energia para grande parte do país. “Teria sido tão simples como fechar uma válvula," disse ele .

http://www.forbes.com/2007/08/22/scada-hackers-infrastructure-tech-security-cx_ag_0822hack_print.html

Avaliação de Instalação Nuclear

![Page 21: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/21.jpg)

© 2013 IBM Corporation21

Como proteger a infraestrutura

![Page 22: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/22.jpg)

© 2013 IBM Corporation22

Control/Office Infrastructure Bridge Control Plant

Infrastructure

Ataques

Wireless

Ataques

Wireless RF

Infecções

Indiretas de

malware

Ataques diretos

da InternetServiços

vulneráveis

Hosts

infectados

por malware

Ataques

indiretos da

Internet (ex: VPN)

Ataques de

Mídia

removível

Roubo de

credenciais

Ataques

Incorporados

Contaminação

do Dispositivo

Vetores de Ataque SCADA

![Page 23: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/23.jpg)

© 2013 IBM Corporation23

Control/Office Infrastructure Control Bridge Plant

Infrastructure

Logs e Trilha

de Auditoria

Alertas e

Detecção de

Anomalias

Proteção

baseada em host

Controle de

acesso

Segregação de

Redes

Gerenciamento de

Vulnerabilidades

Prevenção de Intrusos

e Virtual Patch

Resposta a

Emergência

Estratégias de Proteção SCADA

![Page 24: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/24.jpg)

© 2013 IBM Corporation24

IBM – Security Framework

IBM Security Systems PortfolioIBM Security Systems Portfolio

People Data Applications Network Infrastructure Endpoint

Identity Management

Guardium Data Security and Compliance

AppScan Source

Network Intrusion Prevention

Trusteer Apex

Access Management

Guardium DB Vulnerability Management

AppScan Dynamic

Next Generation Network Protection

Mobile Security MaaS360 by Fiberlink

Privileged Identity Manager

Guardium / Optim Data Masking

DataPower WebSecurity Gateway

SiteProtectorThreat Management

Endpoint Security and Management

Federated Access and SSO

Key Lifecycle Manager

Security Policy Manager

NetworkAnomaly Detection

MainframeSecurity

IBM X-Force Research

Advanced Fraud Protection

Trusteer Rapport

Trusteer PinpointMalware Detection

Trusteer PinpointATO Detection

Trusteer Mobile Risk Engine

Security Intelligence and Analytics

QRadar Log Manager

QRadar SIEM

QRadar Risk Manager

QRadar Vulnerability Manager

![Page 25: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/25.jpg)

© 2013 IBM Corporation25

IBM Security Network IPSProtege ambientes bloqueando ameaças mutantes e ataques 0 Day

Segregação de redes SCADA

IBM ISS Proventia GX Intrusion Prevention System

![Page 26: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/26.jpg)

© 2013 IBM Corporation26

• Uma fragilidade ou bug em um sistema que pode ser usada para fazer algo malicioso

• Normalmente, pode ser explorado de várias maneiras

Vulnerabilidade

• Uma ferramenta para explorar uma vulnerabilidade

• Diferentes exploits podem explorar uma única vulnerabilidade

• Nem todos os exploits estão, publicamente, divulgados e a mutação entre eles é comum

Exploit

vs.

![Page 27: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/27.jpg)

© 2013 IBM Corporation27

vs.

• Previne qualquer coisa que possa quebrar a janela

• Ahead of the Threat

IBM protege a vulnerabilidade

Outros players bloqueiam exploits específicos

?? ?

• Procuram por qualquer coisa que possa quebrar a janela

• A manutenção pode ser desafiante

![Page 28: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/28.jpg)

© 2013 IBM Corporation28

� Utiliza abordagem baseada em protocolo para capturar muitos ataques "dia-zero" e ameaças mutantes versus IPS de somente assinatura

� Oferece proteção contra vulnerabilidades conhecidas quando uma correção está indisponível ou implementada usando uma “correção virtual”

� Patch virtual protege os sistemasSCADA uma vez que os sistemas e controladoras não podem recebercorreções.

IBM Security Network IPSProtege ambientes bloqueando ameaças mutantes e ataques 0 Day

Segregação de redes SCADA

Fontes: Tolly Group, outubro de 2012, IBM X-Force Research and Development Team

Hackers incluem

novas

vulnerabilidades nos

kits de exploração

Como o IBM IPS pode ajudar

![Page 29: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/29.jpg)

© 2013 IBM Corporation29

IBM Security Network IPSProteção de ataques específicos de redes SCADA

Segregação de redes SCADA

Assinaturas do PAM (Protocol Analysis Module)

incluídas nativamente na proteção de redes industrais

dos sensores de prevenção de intrusos da IBM

• Assinaturas nativas dos sistemas de Prevenção de Intrusos da IBM protegem os segmentos de redes industriais inspecionando tráfego e bloqueando o conteúdo malicioso direcionado aos ambientes de automação.

![Page 30: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/30.jpg)

© 2013 IBM Corporation30

IBM Security Network IPSProteção de ataques específicos de redes SCADA

Segregação de redes SCADA

Importação de assinaturas oficiais SNORT/SourceFire

ou assinaturas mantidas pela comunidade.

Dezenas de assinaturas criadas pela comunidade de

pesquisa e desenvolvimento de segurança em redes

industrais para proteção de unidades industriais.

• Mecanismo de inspeção SNORT acrescenta segundo nível de proteção contra ataques direcionados a redes SCADA. As regras podem ser modificadas ou novas regras podem ser criadas utilizando-se a sintaxe SNORT para proteção de sistemas ou cenários específicos.

![Page 31: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/31.jpg)

© 2013 IBM Corporation31

IBM Security Network IPSProteção de ataques específicos de redes SCADA

Segregação de redes SCADA

• Exemplo de criação de assinatura personalizada SNORT para monitoração da condição de Reboot ou Restart de uma PLC a partir de um cliente não autorizado.

alert tcp !$ENIP_CLIENT 44818 -> $ENIP_SERVER any (msg:”SCADA_IDS: ENIP/CIP – Reboot or Restart from Unauthorized Client”; flags:PA; cip_service:5; reference:scada,1111501.htm, classtype:attempted-dos; sid:1111501; rev:1; priority:1;)

![Page 32: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/32.jpg)

© 2013 IBM Corporation32

IBM Security Network IPSA inteligência da IBM no bloqueio de ataques a sistemas industriais

Prevenção de Intrusos e Patch Virtual sistemas SCADA

Stuxnet: “Malware” orientado a sistemas de automação industrial que monitora

centrífugas nucleares iranianas, arquitetado de forma sofisticada,

levantando suspeitas diversas sobre a natureza da ação

� Sofisticado:

� Inclui exploits para 4 vulnerabilidades (0-day) sem patches

� Inclui componentes assinados certificados digitais roubados

� Disseminados através de diversos vetores, incluindo pen-drives

� Infectou máquinas de desenvolvimento c/rootkit que esconde tanto o “malware” como as mudanças que ele faz nos programas sendo desenvolvidos

� Dirigido:

� Modifica códigos nos controladores lógicos programáveis - PLCs

� Modificações só acontecem em determinadas circunstâncias (drivers de alguns fornecedores, operando em condições específicas de frequência, etc

� Danos colaterais

� – Infecção pode se espalhar de forma generalizada

![Page 33: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/33.jpg)

© 2013 IBM Corporation33

IBM Security Network IPSA inteligência da IBM no bloqueio de ataques a sistemas industriais

Prevenção de Intrusos e Patch Virtual sistemas SCADA

•CVE-2008-4250 (MS-08-067) – Windows Server Service NetPathCanonicalize()

Vulnerability

•CVE-2010-2568 (MS-10-046) - Windows Shell LNK Vulnerability

•CVE-2010-2729 (MS-10-061) – Windows Print Spooler Service Vulnerability

•CVE-2010-2743 (MS-10-073) – Windows Win32K Keyboard Layout Vulnerability

•CVE-2010-2772 - Siemens SIMATIC WinCC Default Password Vulnerability

•CVE-xxxx-xxxx (MS-xx-xxx) – Windows Task Scheduler Vulnerability

![Page 34: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/34.jpg)

© 2013 IBM Corporation34

IBM Security Network IPSA inteligência da IBM no bloqueio de ataques a sistemas industriais

Prevenção de Intrusos e Patch Virtual sistemas SCADA

3434

34

![Page 35: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/35.jpg)

© 2013 IBM Corporation35

Virtual Patch – Proteção Preventiva vs. Reativa

Proteção baseada em pesquisa sobre vulnerabilidades

Proteger contra exploits é reativo

• Tarde demais na maioria dos casos

• Vulnerável a variações dos exploits

Proteger contra vulnerabilidades e comportamentos maliciosos é preventivo

• Endereça a causa-raiz

• Menor número de assinaturas para gerenciar (menor TCO)

• Requer pesquisa e desenvolvimento excelentes

Prevenção de Intrusos e Patch Virtual sistemas SCADA

![Page 36: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/36.jpg)

© 2013 IBM Corporation36

� Redes podem ser construídas com uma zona de segurança "SCADA" isoladas e segmentadas das demais redes com uso de um IPS Next Generation.

� Acesso para a zona SCADA pode ser autenticado pelo usuário, e não o endereço IP. A capacidade de políticas de segurança com a identidade do usuário fornecem não apenas de acesso apropriados para a zona , mas também um relatório e trilha de auditoria.

� Os usuários não autorizados são negados.

� Inspeção SSL garante a visibilidade de tráfego criprografado.

Prevenção de Intrusos e controle de acesso SCADA

Controle de acesso granular a partir do entendimento de aplicações web, cliente x server e dos diversos comportamentos de uma aplicação.

Pare o mau uso da rede corporativa bloqueando sites que introduzem risco e custos indevidos

Políticas flexíveis de

controle de acesso à redeLimite o uso de redes sociais, compartilhamento de arquivos e webmail para usuários comuns

IBM Security Network IPSNext Generation IPS

![Page 37: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/37.jpg)

© 2013 IBM Corporation37

Prevenção de Intrusos e detecção de anomalias SCADA

IBM Security Network IPSNext Generation IPS

� Uma estrutura de proteção completa pode ser implementada para inspecionar todo o tráfego que atravessar a zona SCADA em busca de códigos hostis que explorem os sistemas industriais.

� O Next Generation IPS agrupa os pacotes em fluxos de rede compreendendo a sequencia de dados transmitidos. Captura pode ser enviada ao sistema de inteligência de segurança QRadar em busca de anomalias.

� O fluxo de rede capturado contém dados relacionados a camada de aplicação (layer 7), aumentando a leitura de ameaças em curso no ambiente.

Network

Traffic

and Flows

Employee B

Employee C

Employee A

Good Application

Good Application

Fluxos de rede

podem ser enviados ao QRadar para análise avançada, correlação e detecção de anomalias

Contexto de

identidade relaciona usuários e grupos às suas atividades de rede, indo além de políticas baseadas apenas em endereço IP

Contexto de

aplicação classifica totalmente o tráfego de rede, independente de porta, protocolo ou técnicas de evasão

Aumente a Segurança Reduza Custos Habilite a Inovação

Bad Application

![Page 38: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/38.jpg)

© 2013 IBM Corporation38

• Plataforma auxilia no processo de entendimento de vulnerabilidades existentes em equipamentos de rede, aplicações e sistemas operacionais;

• Determina os pontos vulneráveis topologias de rede SCADA, como existência de PLCs com sistemas operacionais desatualizados;

• Organiza as vulnerabilidades encontradas por grupos, ativos e severidades no painel central;

• Exibe feeds em tempo real de notícias e informações sobre existência de vulnerabilidades e advisories de diversos fabricantes.

Gerenciamento de Vulnerabilidades SCADA

IBM Security QRadar Vulnerability ManagerSecurity Intelligence

![Page 39: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/39.jpg)

© 2013 IBM Corporation39

• Monitoramento de ameaças e resposta a incidentes de segurança de rede e operações de data centers, incluindo os sistemas de SCADA;

• Segurança interna com visibilidade em tempo real dos eventos e ameaças direcionadas as redes e sistemas SCADA;

• Agregação e correlação de logs para análise de diferentes tecnologias e fornecedores;

• Inteligência na visibilidade do Fluxo de Rede em busca de anomalias a partir da correlação dos fluxos com eventos de auditoria de sistemas operacionais, equipamentos de conectividade e aplicações.

• Auditoria de conformidade, relatórios e apontamentos de suporte NERC, CIP, FERC, etc.

Log de Auditoria e Inteligência SCADA

IBM Security QRadarSecurity Intelligence

![Page 40: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/40.jpg)

© 2013 IBM Corporation40

Dicas do IBM X-Force

As estratégias a seguir são recomendadas para ajudar a proteger sambientes SCADA contra ataques:

• Conheça seu ambiente SCADA

Quais são as senhas e elas são fortes?

• Capture e armazene dados para análise e futuro forense

• Implemente uma VPN para facilitar o gerenciamento de acesso e de segurança

• Se utilizar WLAN, utilize uma infra - estrutura wireless criptografadas, de preferência WPA ou WPA2

• Ativar os firewalls e as outras ACLs para permitir que apenas acesso de saída para um número muito limitado de sites. Monitore e acompanhe de perto os acessos.

• Implementar IPS de rede para bloquear possíveis ataques e utilizar o conceito de Virtual Patching.

• Executar análises de vulnerabilidades nas redes corporativas e perímetros SCADA

![Page 41: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/41.jpg)

© 2013 IBM Corporation41

Links úteis

Folder Soluções de Segurança IBM (em português)http://www.ibm.com/common/ssi/cgi-bin/ssialias?subtype=BR&infotype=PM&appname=SWGE_WG_WG_BRPT&htmlfid=WGB03004BRPT&attachment=WGB03004BRPT.PDF

Tolly report (em português)Avaliação Comparativa de Eficácia e Desempenho do Sistema de Prevenção contra Intrusão para Segurança de Redes GX7800 da IBM

ftp://public.dhe.ibm.com/software/security/br/pdf/Tolly_report_IBM_IPS_GX7800_PORT.pdf

Relatório semestral X-Force Riscos e Tendências de Segurança (Março 2013) (em português)

https://www.ibm.com/services/forms/signup.do?source=swg-xforce13br

Website (em inglês) : www.ibm.com/securityWebsite (em português) : www.ibm.com/software/products/br/pt/category/SWI00?lnk=mhso

![Page 42: [CLASS 2014] Palestra Técnica - Felipe Penaranda](https://reader033.fdocumentos.tips/reader033/viewer/2022052621/558c0144d8b42a031d8b4767/html5/thumbnails/42.jpg)

© 2013 IBM Corporation42

![[CLASS 2014] Palestra Técnica - Marcelo Branquinho e Jan Seidl](https://static.fdocumentos.tips/doc/165x107/558c0106d8b42a0a1d8b4742/class-2014-palestra-tecnica-marcelo-branquinho-e-jan-seidl.jpg)

![[CLASS 2014] Palestra Técnica - Marcelo Branquinho](https://static.fdocumentos.tips/doc/165x107/558c027cd8b42ab25b8b4609/class-2014-palestra-tecnica-marcelo-branquinho.jpg)

![[CLASS 2014] Palestra Técnica - Tânia Marques](https://static.fdocumentos.tips/doc/165x107/558c00e1d8b42a101d8b474c/class-2014-palestra-tecnica-tania-marques.jpg)

![[CLASS 2014] Palestra Técnica - Leonardo Cardoso](https://static.fdocumentos.tips/doc/165x107/558c00e3d8b42a101d8b474f/class-2014-palestra-tecnica-leonardo-cardoso.jpg)