Certificados auto-assinados da troca em uma solução PCCE · Certificados auto-assinados da troca...

Transcript of Certificados auto-assinados da troca em uma solução PCCE · Certificados auto-assinados da troca...

Certificados auto-assinados da troca em umasolução PCCE Índice

IntroduçãoPré-requisitosRequisitosComponentes UtilizadosBackgroundProcedimentoSeção 1: Troca do certificado entre server CVP e ADEtapa 1. Certificados de servidor da exportação CVPEtapa 2. Certificado dos server WSM da importação CVP ao server ADEtapa 3. Certificado de servidor da exportação ADEtapa 4. Server da importação AD aos server CVP e ao server do relatórioSeção 2: Troca do certificado entre aplicativos da plataforma VOS e server ADEtapa 1. Certificados de server de aplicativo da plataforma da exportação VOS.Etapa 2. Aplicativo da plataforma da importação VOS ao server ADSeção 3: Troca do certificado entre Roggers, server PG e ADEtapa 1. Certificado da exportação IIS de Rogger e de servidores de PGEtapa 2. Certificado diagnóstico do pórtico da estrutura da exportação (DFP) de Rogger e deservidores de PG Etapa 3. Certificados de importação no server AD

Introdução

Este original descreve como trocar certificados assinados do auto entre o servidor deadministração principal (ADS/AW) e o outro server de aplicativo em Cisco empacotou a soluçãoda empresa do Contact Center (PCCE).

Contribuído por Anuj Bhatia, por Robert Rogier e por Ramiro Amaya, engenheiros de TAC daCisco.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

Liberação PCCE 12.5(1)●

Liberação portal da Voz de cliente (CVP) 12.5 (1)●

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

PCCE 12.5(1)●

CVP 12.5(1)●

As informações neste documento foram criadas a partir de dispositivos em um ambiente delaboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com umaconfiguração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impactopotencial de qualquer comando.

Background

Na solução PCCE de todos os dispositivos 12.x seja controlado através da única placa de vidro(SPOG) que é hospedado no server principal AW. Devido à Segurança-Gerenciamento-conformidade (SRC) na versão PCCE 12.5(1) toda a comunicação entre SPOG e outros server nasolução é feita restritamente através do protocolo HTTP seguro.

Os Certificados são usados a fim conseguir uma comunicação segura sem emenda entre SPOGe os outros dispositivos. Em um ambiente do certificado auto-assinado, a troca do certificadoentre os server transforma-se uma obrigação. Esta troca do certificado é igualmente necessáriapara permitir os novos recursos que estam presente 12.5(1) na versão tal como Smart quelicencia, o Gerenciamento da experiência do WebEx (WXM) e o assistente virtual do cliente(CVA).

Procedimento

Estes são o os componentes de que os certificados auto-assinados são exportados e oscomponentes em que os certificados auto-assinados precisam de ser importados.

(i) Server principal AW: Este server exige o certificado de:

Plataforma Windows: ICM: Roteador e Logger(Rogger) {A/B}, Peripheral Gateway (PG){A/B}, todos os AD e server do email e do bate-papo (ECE). Nota: IIS e os Certificadosdiagnósticos da estrutura são precisados.CVP: Server CVP, server do relatório CVP. Nota 1:O certificado do Gerenciamento do serviço de Web (WSM) dos server é precisado.Nota 2: OsCertificados devem ser com nome de domínio totalmente qualificado (FQDN).

●

Plataforma VOS: Cloud Connect, o navegador de voz virtual de Cisco (VVB), Cisco unificou ogerente de atendimento (CUCM), fineza, Cisco unificou o centro inteligente (CUIC), os dadosvivos (LD), o server da identidade (identificação) e os outros servidores aplicáveis.

●

Mesmo aplica-se para outros server AD na solução.

(ii) Roteador \ servidor de logger: Este server exige o certificado de:

Plataforma Windows: Todo o certificado dos server IIS AD.●

(iii) Servidor de PG CUCM: Este server exige o certificado de:

Plataforma VOS: Editor CUCM. Nota: Isto é precisado de transferir o cliente de JTAPI doserver CUCM.

●

(iv) Server CVP: Este server exige o certificado de

Plataforma Windows: Todo o certificado dos server IIS AD●

Plataforma VOS: Server de Cloud Connect para a integração WXM, server VVB para umacomunicação segura do SORVO e HTTP.

●

(v) Server do relatório CVP: Este server exige o certificado de:

Plataforma Windows: Todo o certificado dos server IIS AD●

(vi) Server VVB: Este server exige o certificado de:

Plataforma Windows: Server CVP VXML (HTTP seguro), server do atendimento CVP (fixe oSORVO)

●

As etapas necessárias trocar eficazmente os certificados auto-assinados na solução são divididasem três seções.

Seção 1: Troca do certificado entre server CVP e server AD.

Seção 2: Troca do certificado entre aplicativos da plataforma VOS e server AD.

Seção 3: Troca do certificado entre Roggers, PG e server AD.

Seção 1: Troca do certificado entre server CVP e AD

As etapas necessárias terminar esta troca são com sucesso:

Etapa 1. Certificados do server WSM da exportação CVP.

Etapa 2. Certificado do server WSM da importação CVP ao server AD.

Etapa 3. Certificado de servidor da exportação AD.

Etapa 4. Server da importação AD ao server dos server CVP e do relatório CVP.

Etapa 1. Certificados de servidor da exportação CVP

Antes que você exporte os Certificados dos server que CVP você precisa de regenerar osCertificados com o FQDN do server, se não, poucas características como Smart licenciando, oCVA e a sincronização CVP com SPOG podem experimentar problemas.

Cuidado: Antes que você comece, você deve fazer este:

Obtenha a senha do keystore. Execute este comando:mais %CVP_HOME% \ conf \ security.properties

●

Copie o %CVP_HOME% \ dobrador do conf \ Segurança a um outro dobrador.●

Abra uma janela de comando como o administrador para executar os comandos.●

Nota: Você pode aerodinamizar os comandos usados neste original pelo uso doparâmetro do keytool - storepass. Para todos os server CVP, você cola na senha obtida doarquivo security.properties especificado acima. Para os server AD você datilografa a senha:changeit

Para regenerar o certificado nos server CVP siga estas etapas:

(i) Aliste os Certificados no server

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

list

Nota: Os server CVP têm estes certificados auto-assinados: wsm_certificate,vxml_certificate, callserver_certificate. Se você usa o parâmetro - v do keytool você pode vermais informação detalhada de cada certificado. Além você pode adicionar “>” o símbolo naextremidade do comando list keytool.exe enviar a saída a um arquivo de texto, para oexmple: > test.txt

(ii) Suprima dos certificados auto-assinados velhos

Server CVP: comando suprimir dos certificados auto-assinados:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

delete -alias vxml_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

delete -alias callserver_certificate

Server do relatório CVP: comando suprimir dos certificados auto-assinados:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

delete -alias wsm_certificate

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

delete -alias callserver_certificate

Nota: Os server do relatório CVP têm o wsm_certificate destes certificados auto-assinados,callserver_certificate.

(iii) Gerencia os certificados auto-assinados novos com o FQDN do server

Server CVP

Comando gerar o certificado auto-assinado para o WSM:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Especifique o FQDN do server, na pergunta o que é seus punho e sobrenome?

Termine estas outras perguntas:

Que é o nome de sua unidade organizacional?

[Unknown]: <specify o OU>

Que é o nome de sua organização?

[Unknown]: <specify o nome do org>

Que é o nome de sua cidade ou localidade?

[Unknown]: <specify o nome da cidade/locality>

Que é o nome de sua estado ou província?

[Unknown]: <specify o nome do estado/province>

Que é o código de país de duas letras para esta unidade?

[Unknown]: <specify o code> de duas letras do país

Especifique sim para as duas entradas seguintes.

Execute as mesmas etapas para o vxml_certificate e o callserver_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

genkeypair -alias vxml_certificate -keysize 2048 -keyalg RSA -validity XXXX

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

Recarregue o server do atendimento CVP.

Server do relatório CVP

Comando gerar os certificados auto-assinados para o WSM:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

genkeypair -alias wsm_certificate -keysize 2048 -keyalg RSA -validity XXXX

Especifique o FQDN do server para a pergunta o que é seus punho e sobrenome? e siga asmesmas etapas que feitas com os server CVP.

Execute as mesmas etapas para o callserver_certificate:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

genkeypair -alias callserver_certificate -keysize 2048 -keyalg RSA -validity XXXX

Recarregue os server do relatório.

Nota: À revelia, os certificados auto-assinados são gerados por dois anos. O uso - a validezajustar a data de expiração quando os Certificados são regenerados, se não Certificados éválido por 90 dias. Para a maioria destes Certificados, 3-5 anos devem ser umaestadia razoável da validação.

Estão aqui algumas entradas padrão da validez:

Um ano 365Dois anos 730Três anos 1095De quatro anos 1460Cinco anos 1895Dez anos 3650

Cuidado: Nos Certificados 12.5 deve ser o SHA 256, o tamanho chave 2048, e o algoritmode criptografia RSA, usa estes parâmetros para ajustar estes valores: - o keyalg RSA e -keysize 2048. É importante que os comandos include do keystore CVP - o parâmetro dostoretype JCEKS. Se isto não é feito, o certificado, a chave, ou mais ruim o keystore podetornar-se corrompido.

(iv) Wsm_Certificate da exportação dos server CVP e de relatório

a) Exporte o certificado WSM de cada server CVP para um lugar provisório, e rebatize ocertificado com um nome desejado. Você pode rebatizá-lo como wsmcsX.crt. Substitua “X” comum número exclusivo ou rotule-o. isto é wsmcsa.crt, wsmcsb.crt.

Comando exportar os certificados auto-assinados:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

export -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm.crt

b) Copie o certificado do trajeto C:\Cisco\CVP\conf\security\wsm.crt, rebatize-o a wsmcsX.crt emova-o para uma pasta temporária no server AD.

Etapa 2. Certificado dos server WSM da importação CVP ao server AD

Para importar o certificado no server que AD você precisa de usar o keytool que é parte de umconjunto de ferramentas das Javas. Há uns pares de maneiras que você pode encontrar o trajetohome das Javas onde esta ferramenta é hospedada.

(i) Comando CLI > eco %JAVA_HOME%

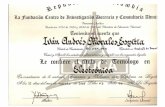

(ii) Manualmente através de configuração de sistema avançada, segundo as indicações daimagem.

No caminho padrão PCCE 12.5 são os arquivos de C:\Program (x86)\Java\jre1.8.0_221\bin

Comando importar os certificados auto-assinados:

keytool -keystore "C:\Program Files (x86)\Java\jre1.8.0_221\lib\security\cacerts" -import -

storepass changeit -alias {fqdn_of_cvp} -file c:\temp\certs\wsmcsX.crt

Nota: Repita os comandos acima para cada CVP no desenvolvimento e execute a mesmatarefa em outros server AD

d) Reinicie o serviço de Apache Tomcat nos server AD.

Etapa 3. Certificado de servidor da exportação AD

Para o server que do relatório CVP você tem que exporta o certificado AD e importam-no noserver do relatório. Aqui estão as etapas:

(i) No server AD de um navegador, navegue ao server URL: https:// {nome do servidor}

(ii) Salvar o certificado a uma pasta temporária, por exemplo: c:\temp\certs e nomeia o certificadocomo o [ab] .cer AD {svr}

Nota: Selecione a opção X.509 codificado Base-64 (.CER).

Etapa 4. Server da importação AD aos server CVP e ao server do relatório

(i) Copie o certificado ao server dos server CVP e do relatório CVP nodiretório C:\Cisco\CVP\conf\security.

(ii) Importe o certificado aos server CVP e ao server do relatório CVP.

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -

import -trustcacerts -alias {fqdn_of_ads} -file %CVP_HOME%\conf\security\ICM{svr}[ab].cer

Execute as mesmas etapas para outros server AD.

(iii) Reinicie o server dos server e do relatório CVP

Seção 2: Troca do certificado entre aplicativos da plataforma VOS e server AD

As etapas necessárias terminar esta troca são com sucesso:

Etapa 1. Certificados de server de aplicativo da plataforma da exportação VOS.

Etapa 2. Certificados do aplicativo da plataforma da importação VOS ao server AD.

Este processo é aplicável para todos os aplicativos VOS como:

CUCM●

VVB●

Finesse●

CUIC \ LD \ IDENTIFICAÇÃO●

Cloud Connect●

Etapa 1. Certificados de server de aplicativo da plataforma da exportação VOS.

(i) Navegue à página de administração do sistema operacional das comunicações unificadas deCisco: https://FQDN:8443/cmplatform

(ii) Navegue à Segurança > ao gerenciamento certificado e encontre os Certificados de servidorprimário do aplicativo no dobrador da Tomcat-confiança.

(iii) Selecione o certificado e clique sobre o arquivo da transferência .PEM para salvar o em umapasta temporária no server AD.

Nota: Execute as mesmas etapas para o subscritor.

Etapa 2. Aplicativo da plataforma da importação VOS ao server AD

Trajeto para executar a ferramenta chave: C:\Program arquiva (x86)\Java\jre1.8.0_221\bin

Comando importar os certificados auto-assinados:

keytool -keystore "C:\Program Files (x86)\Java\jre1.8.0_221\lib\security\cacerts" -import -

storepass changeit -alias {fqdn_of_vos} -file c:\temp\certs\vosapplicationX.cer

Reinicie o serviço de Apache Tomcat nos server AD.

Nota: Execute a mesma tarefa em outros server AD

Seção 3: Troca do certificado entre Roggers, server PG e AD

As etapas necessárias terminar esta troca são com sucesso:

Passo 1: Certificado da exportação IIS de Rogger e de servidores de PG

Passo 2: Certificado diagnóstico do pórtico da estrutura da exportação (DFP) de Rogger e deservidores de PG

Passo 3: Certificados de importação em server AD

Etapa 1. Certificado da exportação IIS de Rogger e de servidores de PG

(i) No server AD de um navegador, navegue aos server (Roggers, PG) URL: https:// {nome doservidor}

(ii) Salvar o certificado a uma pasta temporária, por exemplo c:\temp\certs e nomeie o CERTcomo o [ab] .cer ICM {svr}

Nota: Selecione a opção X.509 codificado Base-64 (.CER).

Etapa 2. Certificado diagnóstico do pórtico da estrutura da exportação (DFP) de Rogger e deservidores de PG

(i) No server AD de um navegador, navegue aos server (Roggers, PG) DFPURL: https://{servername}:7890/icm-dp/rest/DiagnosticPortal/GetProductVersion

(ii) Salvar o certificado ao exemplo c:\temp\certs do dobrador e nomeie o CERT como o [ab] .cerdo dfp {svr}

Nota: Selecione a opção X.509 codificado Base-64 (.CER).

Etapa 3. Certificados de importação no server AD

Comande para importar os certificados auto-assinados IIS no server AD. O trajeto para executar aferramenta chave: C:\Program arquiva (x86)\Java\jre1.8.0_221\bin.

keytool -keystore "C:\Program Files (x86)\Java\jre1.8.0_221\lib\security\cacerts" -import -

storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ ICM{svr}[ab].cer

Example: keytool -keystore "C:\Program Files (x86)\Java\jre1.8.0_221\lib\security\cacerts" -

import -storepass changeit -alias myrgra.domain.com_IIS -file c:\temp\certs\ICMrgra.cer

Nota: Import all os certificados de servidor exportados em todos os server AD.

Comando importar os certificados auto-assinados diagnósticos no server AD

keytool -keystore "C:\Program Files (x86)\Java\jre1.8.0_221\lib\security\cacerts" -import -

storepass changeit -alias {fqdn_of_server}_DFP -file c:\temp\certs\ dfp{svr}[ab].cer

Example: keytool -keystore "C:\Program Files (x86)\Java\jre1.8.0_221\lib\security\cacerts" -

import -storepass changeit -alias myrgra.domain.com_DFP -file c:\temp\certs\dfprgra.cer

Nota: Import all os certificados de servidor exportados em todos os server AD.

Reinicie o serviço de Apache Tomcat nos server AD.