Aluno Online - Solicitacao de Inscricao em Disciplinas (Crítica)

Backtrack4 inguma

-

Upload

mauro-risonho-de-paula-assumpcao -

Category

Documents

-

view

1.746 -

download

0

Transcript of Backtrack4 inguma

Backtrack BrasilBacktrack Brasil

IngumaIngumaOpenSource Penetration Testing OpenSource Penetration Testing

Toolkit Toolkit

Mauro Risonho de Paula AssumpçãoMauro Risonho de Paula AssumpçãoA.K.A firebits ([email protected])A.K.A firebits ([email protected])

www.backtrack.com.brwww.backtrack.com.br

Agenda

● - O que é Inguma?● - Características do Inguma● - Inguma – Arquitetura● - Screenshots● - Demo● - Referências● - Conclusão

●O que é Inguma?O que é Inguma?

Inguma é o nome de um espírito Basco, mitológico que mata as pessoas em seu sono e também, aquele que cria os pesadelos.

●O que é Inguma?O que é Inguma?

É uma ferramenta utilizada para testes de penetração, detecção de vulnerabilidades e auditorias, é open source e escrita em linguagem "Python". Embora seje utilizada mais para ataques a sistemas Oracle, trás muitas funções que podem explorar outros sistemas.

● Inguma inclui módulos para: detecção de hosts, obtenção de informações, detectar alvos para utilização de técnicas de fuzzer, obtenção de nomes de usuário e senhas através de força bruta, exploits e um disassembler.

Origem do Nome

Mansoleu no Vietan

Características do IngumaInguma

● Inguma pode ser subdividido em 4 componentes principais:

1. Core and modules – Consiste na interface command line e os modulos para enumeração e auditoria, exploits e targets.

2. PyQT based GUI – Uma interface gráfica muito simples. Atualmente ela é mais uma idéia do que algo realmente usável.

Características do IngumaInguma

● Inguma pode ser subdividido em 4 componentes principais:

3. Krash fuzzer – Um fuzzer para vários propósitos com muitos exemplos de pacotes.

4. OpenDis – Uma ferramenta para simplificar Assembly.

Uso

● O layout dos módulos do Inguma pode ser usados de forma sequencial. Este é um dos motivos pelo qual iremos ver primeiro os módulos de Discover.

● Um dos módulos mais básicos e também mais funcionais é o portscan. Vamos executar um portscan na máquina target para checar.

Uso - Comandos

● Clique no “Ícone do Dragão”-> Backtrack-> Penetration-> All-> Inguma

Uso - Comandos

inguma> target = “example.com”

inguma> show options

inguma> scanType = “S”

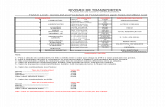

Options

Target: example.com

Port: 0

Covert level: 0

Timeout: 1

Wait time: 0.1

Wizard mode: False

Uso - Comandos

Use do commando “show options”, para verificar as configurações. Também setamos a variável scanType = “S”. Isso quer dizer que utilizaremos um scan utilizando pacotes SYN.

Uso - Comandos

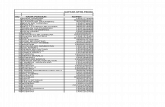

inguma> portscan

Portscan results

Port 80/www is opened at example.com

Port 7777 is opened at example.com

Port 8080/webcache is opened at example.com

Port 21/ftp is opened at example.com

Port 9090 is opened at example.com

Uso - Comandos

Agora que nós sabemos que portas estão abertas no nosso target, nós veremos um modulo de Discover chamado “isnated”. Isnated faz o que o nome sugeri, verifica que se a porta X está ou não atrás de um NAT.

Uso - Comandos

inguma> port = 80

inguma> isnated

Port 80 is NOT NATed

inguma>

Uso - Comandos

Identificamos que a porta 80 não está sob Nat Static, ou seja, é um servidor que está totalmente de frente para a internet, provavelmente sem firewalls na frente. A próxima coisa a fazer agora é utilizar um módulo para pegar informações sobre o serviço que está sendo disponibilizado na porta 80. Para isto vamos utilizar o módulo chamado “identify”.

Uso - Comandos

inguma> port = 80

inguma> identify

Port 80 : Apache/2.2.4 (Ubuntu) DAV/2 SVN/1.4.4 mod_perl/2.0.2 Perl/v5.8.8

Ajuda - Comandos

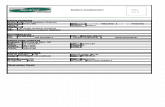

inguma> help

Ajuda - Comandos

Exploits

● Oracle Secure Backup Remote Command Injection Exploit

● Oracle TimesTen Remote Format String

Exploits

● Baixe o Oracle 11g R1 para Ubuntu 8.10 i686 – pois o Backtrack 4 pre install é baseado no Debian e Ubuntu em fork.

● http://www.oracle.com/technology/software/products/database/index.html

Este download em cinza para processadores 64 bit

Exploits

● Não dê logoff na sua conta do Oracle, no site da empresa até terminar o download, mesmo se você usa um software de download automático.

● http://www.oracle.com/technology/software/products/database/index.html

Este download em cinza para processadores 64 bit

Exploits

●

●

DEMO●

Referências

● Official site

http://inguma.sourceforge.net

Conclusão

● Questões?● Email ● Email

● Inguma Site●

http://inguma.sourceforge.net